John

总述

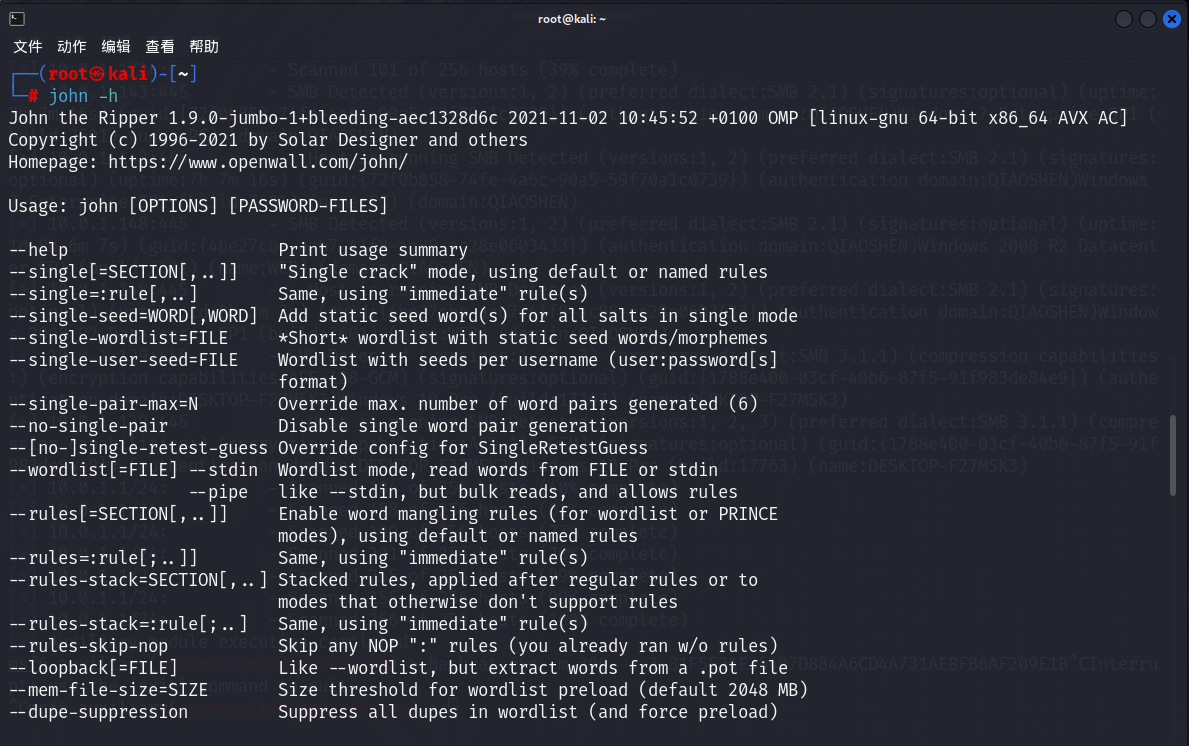

为密码破解工具 John the Ripper(john)

类似于国外的 hashcat 的命令行版密码破解工具,支持多种加密格式(如 MD5、SHA1、NTLM、bcrypt 等),具备字典攻击、暴力破解、规则化组合等多种模式,并支持多线程加速,适用于本地哈希密码的恢复。john 工具广泛用于渗透测试中对泄露的哈希值进行破解分析。

使用示例

john --wordlist=rockyou.txt password.hash

--wordlist: 指定密码字典文件

--format: 指定要破解的哈希类型(如 raw-md5、NT、bcrypt 等)

--rules: 启用字典规则模式进行变形破解

--show: 显示已破解的密码

--test: 测试当前系统的破解性能

--fork: 启用多进程并发破解(适用于多核 CPU)

参数详解

Usage:

john [options] [hashfile]

Options:

--wordlist=FILE, --stdin 使用指定的密码字典文件或标准输入

--format=NAME 指定哈希类型(如 md5、nt、sha512crypt 等)

--rules 启用默认的字典规则(需配合 --wordlist 使用)

--show 显示已成功破解的账号和密码

--test 执行性能测试,输出每秒破解速度

--fork=N 启动 N 个进程并行破解

--incremental[=MODE] 使用暴力破解模式,可指定 incremental 子模式(All, Digits 等)

--session=NAME 保存/恢复破解会话

--restore[=NAME] 恢复中断的破解会话

--pot=FILE 指定 potfile 文件(用于保存破解结果)

--list=WHAT 列出支持的格式、规则、字符集等

--status[=NAME] 显示指定 session 当前破解状态

--show=left 只显示未被破解的账户信息

--config=FILE 指定配置文件(默认为 john.conf)

--nolog 禁用日志记录

--version 显示当前版本信息

本文链接:

/archives/John%20

版权声明:

本站所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自

QiaoShen-World!

喜欢就支持一下吧