IP 端口 利用姿势

信息收集

如果渗透目标为虚拟主机,那么通过IP反查到的域名信息很有价值,因为一台物理服务器上面可能运行多个虚拟主机。这些虚拟主机有不同的域名,但通常共用一个IP地址。如果你知道有哪些网站共用这台服务器,就有可能通过此台服务器上其他网站的漏洞获取服务器控制权,进而迂回获取渗透目标的权限,这种技术也称为“旁注”。

域名查询IP

当前工具通常 IP 和 域名 都可以同时进行 相互反查, 直接调用上面的工具也可以。

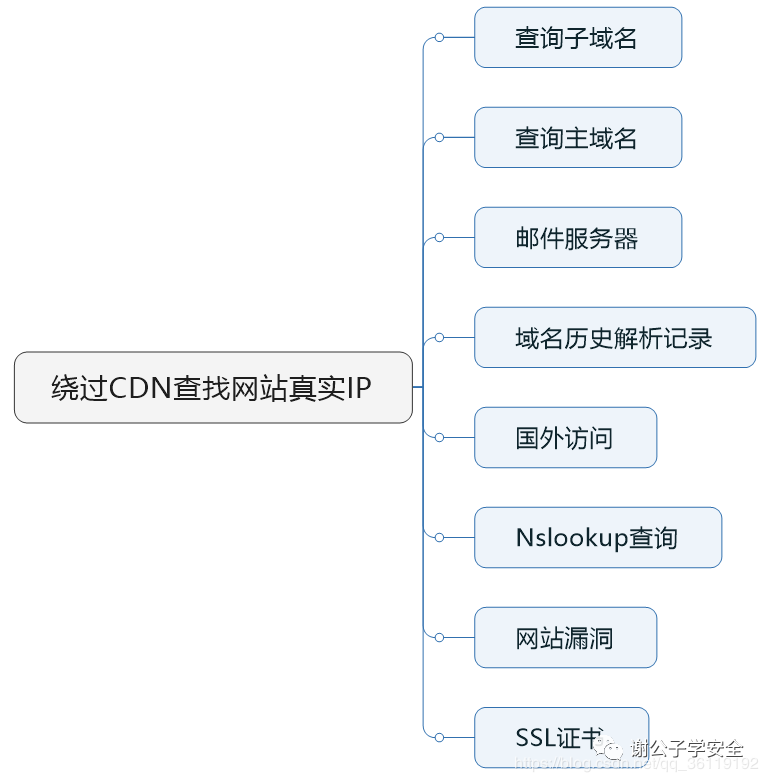

CDN 绕过

检测 CDN 存在与否:

多地 Ping 、 全球 Ping 查看是否各地区的服务器 IP 是否相同,不同则存在 CDN , CDN 的解释可参考这篇的文章:

CDN即内容分发网络。CDN是构建在网络之上的内容分发网络,依靠部署在各地的边缘服务器,通过中心平台的负载均衡、内容分发、调度等功能模块,使用户就近获取所需内容,降低网络拥塞,提高用户访问响应速度和命中率

CDN 绕过

Ping 一级域名

eg:

Ping www.domain.com -- 全球 Ping 发现配置了 CDN

Ping domain.com -- 全球 Ping 发现 IP 只有一个

那么便泄露了 真实服务器 IP ,CDN 都是集群配置不可能单独配置无意义。

因为有些网站设置CDN可能没有把国外的访问包含进去,所以可以这么绕过。

查询子域名的IP

其他 域名 IP 反查工具...

CDN 流量收费高,所以很多站长可能只会对主站或者流量大的子站点做了 CDN,而很多小站子站点又跟主站在同一台服务器或者同一个C段内,此时就可以通过查询子域名对应的 IP 来辅助查找网站的真实IP。

MX记录邮件服务

MX记录是一种常见的查找IP的方式。如果网站在与web相同的服务器和IP上托管自己的邮件服务器,那么原始服务器IP将在MX记录中。

即 目标 邮箱服务器 发送邮件时 我们可以查看其 邮件服务器的 IP , 邮箱服务器 一般且逻辑上不应配置 CDN , 那么便会暴露 邮箱服务器 的真实服务器 IP , 若 邮箱服务器 和 主站 处于同一服务器, 那么我们便也可以得到 主站 的真实服务器 IP ,并且 倘若拿下 邮箱服务器 那么便可 拿下 主站 。

以下是对 CDN 和 DNS 记录的逻辑解析(可跳过):

查看 IP 与 域名绑定的历史记录,可能会存在使用 CDN 前的记录;

域名注册完成后首先需要做域名解析,域名解析就是把域名指向网站所在服务器的IP,让人们通过注册的域名可以访问到网站。

IP地址是网络上标识服务器的数字地址,为了方便记忆,使用域名来代替IP地址。

域名解析就是域名到IP地址的转换过程,域名的解析工作由DNS服务器完成。

DNS服务器会把域名解析到一个IP地址,然后在此IP地址的主机上将一个子目录与域名绑定。

域名解析时会添加解析记录,这些记录有:A记录、AAAA记录、CNAME记录、MX记录、NS记录、TXT记录。

DNS记录类型介绍(A记录、MX记录、NS记录等):

https://developer.aliyun.com/article/331012

·A记录

用来指定主机名(或域名)对应的IP地址记录

通俗来说A记录就是服务器的IP,域名绑定A记录就是告诉DNS,当你输入域名的时候给你引|导向设置

在DNS的A记录所对应的服务器。

·NS记录

域名服务器记录,用来指定该域名由哪个DNS服务器来进行解析。

·MX记录

邮件交换记录,它指向一个邮件服务器,用于电子邮件系统发邮件时根据收信人的地址后缀来定位邮件

服务器。

·CNAME记录

别名记录,允许您将多个名字映射到同一台计算机

·TXT记录

一般指某个主机名或域名的说明

·泛域名与泛解析

泛域名是指在一个域名根下,以*.Domain.com的形式表示这个域名根所有未建立的子域名。泛解析

是把*.Domain.com的A记录解析到某个IP地址上,通过访问任意的前缀.domain.com都能访问到你

解析的站点上。

·域名绑定

域名绑定是指将域名指向服务器IP的操作。

Censys查询SSL证书找到真实IP

利用“Censys网络空间搜索引擎”搜索网站的SSL证书及HASH,在https://crt.sh上查找目标网站SSL证书的HASH,然后再用Censys搜索该HASH即可得到真实IP地址。

利用HTTP标头

借助SecurityTrails这样的平台,任何人都可以在茫茫的大数据搜索到自己的目标,甚至可以通过比较HTTP标头来查找到原始服务器。特别是当用户拥有一个非常特别的服务器名称与软件名称时,攻击者找到你就变得更容易。

如果要搜索的数据相当多,如上所述,攻击者可以在Censys上组合搜索参数。假设你正在与1500个Web服务器共享你的服务器HTTP标头,这些服务器都发送的是相同的标头参数和值的组合。而且你还使用新的PHP框架发送唯一的HTTP标头(例如:X-Generated-Via:XYZ框架),目前约有400名网站管理员使用了该框架。而最终由三个服务器组成的交集,只需手动操作就可以找到了IP,整个过程只需要几秒钟。

例如,Censys上用于匹配服务器标头的搜索参数是80.http.get.headers.server :,查找由CloudFlare提供服务的网站的参数如下:

Censys: https://censys.io/ipv4

80.http.get.headers.server:cloudflare

Nslookup - 学习查漏补缺 - 和 dns 历史解析是否是同一姿势?

参考文章:

https://cloud.tencent.com/developer/article/2359331

利用角度:

资产收集扩展面

域名 反查 IP 得到 IP 信息

IP 信息 扩展

得到 IP 之后 可以通过 "CNNIC IP地址注册信息查询系统" 使用单独 IP 查询该 IP 段 的资产归属, 如果这个 IP 段都属于 某厂商 (因为大厂商为了方便管理,很多时候购买 IP 地址时都是直接将整个 C 段 购买下来), 那么这样我们就会得到很多隐藏资产(未被搜索引擎搜录的资产,正常姿势无法收集到的资产)以及厂商未上架的业务。

我们得到一整个 IP 段 以后, 我们可以通过 “端口扫描” 进一步探测出这些 IP 节点上的服务。(TxPortMap、 nmap -- 端扫工具文章填坑中....)

“-p 80,8080,443” 搜索 Web 服务 资产。

“-p 631...” 搜索 打印机服务 资产 等。

C段存活主机探测

查找与目标服务器IP处于同一个C段的服务器IP。(探测其他主机存活与否)

nmap -sP www.domain.com/24

nmap -sP 10.0.1.1/24证明漏洞合法性

很多 厂商 并不认证 IP 资产, 这种情况通过 IP 反查 域名 查看 IP 绑定 域名 资产信息 即可。